Conosci l'oscura minaccia di STOP / DJVU ransomware, un incubo per la sicurezza informatica che da allora perseguita gli utenti 2018? Questo software dannoso non solo blocca le tue amate foto, documentazione, e video con una chiave di crittografia ma richiede anche un riscatto per la loro restituzione, rappresenta una sfida complessa sia per le vittime che per gli esperti di sicurezza informatica. Con le sue radici profondamente radicate nei download ingannevoli e in costante evoluzione per superare in astuzia gli sforzi di rilevamento, Il ransomware STOP/DJVU simboleggia un pericolo significativo e persistente nel nostro mondo interconnesso.

Questo articolo approfondisce il funzionamento interno del ransomware STOP/DJVU, dai suoi astuti metodi di infiltrazione alle strategie efficaci per prevenzione, rimozione, e recupero, fornendoti le conoscenze per salvaguardare il tuo dominio digitale da questo formidabile nemico.

Riepilogo del ransomware STOP/DJVU

| Nome | STOP / DJVU ransomware |

| Tipo | Ransomware, Cryptovirus |

| breve descrizione | I file vengono crittografati sul tuo computer e richiede un riscatto per essere presumibilmente recuperati. |

| Sintomi | Il programma dannoso crittograferà i tuoi file con l'aiuto di AES e RSA algoritmi di crittografia. A tutti i file bloccati verrà aggiunta una nuova estensione. |

| Metodo di distribuzione | Email spam, Allegati e-mail |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

| Strumento di recupero dati | Windows Data Recovery da Stellar Phoenix Avviso! Questo prodotto esegue la scansione settori di unità per recuperare i file persi e non può recuperare 100% dei file crittografati, ma solo pochi di essi, a seconda della situazione e se non è stato riformattato l'unità. |

Che cos'è STOP/DJVU ransomware?

Il ransomware STOP/DJVU rappresenta una forma sofisticata di malware che si infiltra nei sistemi per crittografare i file, essenzialmente tenendoli in ostaggio. Scoperto inizialmente in 2018, questa varietà di ransomware crittografa gli utenti’ file, tra cui foto, documentazione, e video, aggiungendo una delle sue numerose estensioni di file uniche come .djvu, .lkfr, .lkhy, .moia, o .fatp. Una volta completata la crittografia, richiede un riscatto in cambio di chiavi di decrittazione, intrappolando gli utenti in una situazione terribile. Questo ransomware si diffonde in genere tramite download ingannevoli, come crack di software e contenuti piratati, sfruttando il fascino dell’accesso gratuito per invogliare utenti ignari.

L'intento principale dietro al ransomware STOP/DJVU è costringere le vittime a pagare un riscatto per riottenere l'accesso ai propri file. Tuttavia, il pagamento del riscatto non offre alcuna garanzia che i file crittografati verranno ripristinati. Questo software dannoso utilizza la crittografia a chiave pubblica, un sicuro crittografia metodo che rende la decrittazione non autorizzata incredibilmente impegnativa senza la corrispondente chiave privata, tenuto solo dagli aggressori.

La storia e l'evoluzione del ransomware STOP/DJVU

Da quando ha fatto il suo debutto in 2018, Il ransomware STOP/DJVU si è evoluto in modo significativo, diventando una delle famiglie di ransomware più prolifiche che prendono di mira individui in tutto il mondo. La sua adattabilità è evidente attraverso il rilascio di numerose varianti, ciascuno progettato per sfruttare diverse vulnerabilità ed eludere il rilevamento da parte del software di sicurezza.

L'evoluzione del ransomware STOP/DJVU è segnata dai suoi sviluppatori’ sforzi continui per perfezionare i suoi meccanismi di consegna e crittografia. A differenza delle prime versioni che potrebbero basarsi su metodi di infezione più semplici, le recenti iterazioni impiegano tattiche più sofisticate, come sfruttare le vulnerabilità del software e utilizzare elaborate campagne di phishing. Questa adattabilità garantisce la sua continua prevalenza ed efficacia nel compromettere i sistemi.

Inoltre, la tenacia della famiglia STOP/DJVU è dimostrata dai suoi sviluppatori’ risposte alle misure di sicurezza informatica. Poiché i ricercatori sulla sicurezza e i fornitori di software lavorano per neutralizzare le minacce sviluppando strumenti di decrittazione, i creatori del ransomware STOP/DJVU reagiscono rilasciando nuovi, versioni alterate del malware. Questo continuo gioco del gatto col topo rende STOP/DJVU una minaccia costantemente rilevante e pericolosa nell'ambiente digitale di oggi.

Sia gli individui che le organizzazioni devono adottare misure complete di sicurezza informatica per mitigare il rischio posto dal ransomware STOP/DJVU. Investire in software di sicurezza affidabile, come SpyHunter, può offrire una protezione cruciale contro tali attacchi ransomware. Le funzionalità di sicurezza avanzate di SpyHunter sono progettate per rilevare e rimuovere le infezioni ransomware, garantendo agli utenti tranquillità e riducendo significativamente il rischio di cadere vittime di queste minacce dannose.

Adottare comportamenti prudenti in rete, come evitare di scaricare software da fonti non verificate e mantenere backup aggiornati di file importanti, può anche svolgere un ruolo significativo nella protezione dagli attacchi ransomware. È essenziale rimanere informati sulle ultime minacce alla sicurezza informatica e implementare misure proattive per proteggere i dati preziosi dai ransomware come STOP/DJVU.

Come STOP/DJVU ransomware infetta il tuo sistema

Capire come il ransomware STOP/DJVU si infiltra nei computer è fondamentale per la prevenzione e una risposta tempestiva. Questa variante del ransomware utilizza diverse strategie per aggirare le misure di sicurezza e crittografare gli utenti’ file, rendere la consapevolezza e la cautela importanti misure di difesa.

Metodi comuni di infezione utilizzati da STOP/DJVU

Il ransomware STOP/DJVU utilizza varie tattiche per ottenere l'accesso non autorizzato ai sistemi:

- Programmi gratuiti: Questo ransomware spesso si appoggia a programmi freeware scaricati da fonti discutibili, compresi i siti torrent. I pacchetti software in bundle possono contenere malware nascosto in attesa di entrare in azione una volta installato.

- File eseguibili falsi: Utenti che scaricano le estensioni dell'applicazione (.file exe) da fonti inaffidabili potrebbero inavvertitamente avviare il ransomware. Questi file eseguibili falsi spesso si mascherano da software o aggiornamenti legittimi.

- Script dannosi: Visitare siti Web compromessi può attivare script dannosi che scaricano ransomware sul tuo computer. Questi script potrebbero attivarsi quando si fa clic su annunci o avvisi ingannevoli.

- Reti non sicure: Le reti prive di un'adeguata sicurezza possono diventare canali di distribuzione di ransomware, soprattutto quando si scaricano o si condividono file su tali reti.

- Phishing via e-mail: Le e-mail fraudolente che imitano entità affidabili possono indurre gli utenti ad aprire allegati o a fare clic su collegamenti che distribuiscono il ransomware sui loro sistemi.

- Sfruttare le vulnerabilità del software: Il software obsoleto o senza patch offre al ransomware STOP/DJVU l'opportunità di sfruttare difetti noti e infiltrarsi nei sistemi.

Rimanere vigili e adottare abitudini di navigazione e download sicure sono fondamentali per prevenire l’infezione da ransomware.

Segni che il tuo dispositivo potrebbe essere infetto da STOP/DJVU

Riconoscere i segni di un’infezione STOP/DJVU può aiutare a mitigarne l’impatto:

- Modifiche all'estensione del file: Un indizio immediato è la comparsa di estensioni sconosciute, come .djvu, aggiunto ai tuoi file, indicando la crittografia.

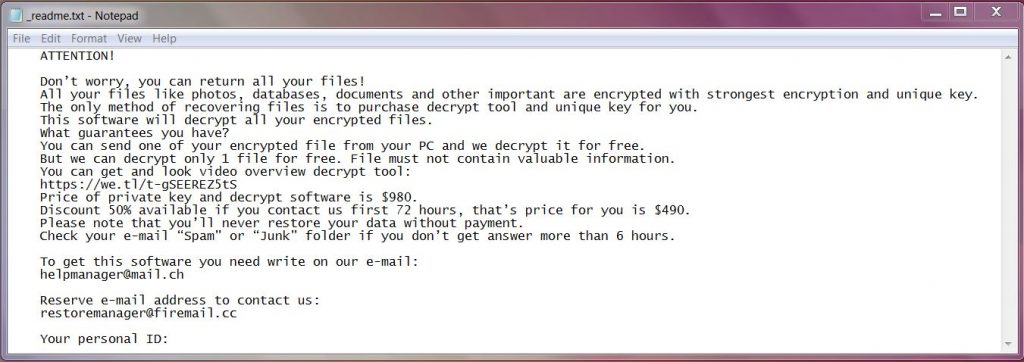

- Ransom Note: Trovare un readme.txt file o simili richiesta di riscatto sul desktop o all'interno delle cartelle è un chiaro segnale di attività ransomware.

- Impossibilità di aprire file: Se non riesci ad aprire i file o appaiono confusi, probabilmente significa che sono stati crittografati.

- Deterioramento delle prestazioni del sistema: Il ransomware può rallentare notevolmente il tuo computer poiché crittografa i file o opera in background.

Incontrare questi segnali richiede un’azione tempestiva. Proteggersi da ulteriori danni significa disconnettersi da Internet e prendere in considerazione una consulenza professionale prima di effettuare qualsiasi pagamento di riscatto. Per una protezione completa e la rimozione di tali minacce, l'utilizzo di una soluzione di sicurezza dedicata come SpyHunter può fornire difesa in tempo reale e ridurre al minimo i rischi associati alle infezioni ransomware.

Guida passo passo per rimuovere in modo sicuro STOP/DJVU Ransomware

Affrontare il ransomware STOP/DJVU richiede un approccio calcolato per garantire la sicurezza dei tuoi dati e l'integrità del tuo sistema informatico. Questa guida ti guida attraverso un approccio strategico, processo passo dopo passo per mitigare la minaccia di questo ransomware pervasivo.

Isolamento della macchina infetta: Un primo passo cruciale

Prima di immergerci nel processo di rimozione, è fondamentale isolare la macchina infetta. Ciò significa disconnettersi da Internet, disattivare le reti condivise, e cessando tutti i trasferimenti di dati. Così facendo, impedisci al ransomware di diffondersi su altri dispositivi e proteggi l'integrità della tua rete. Ecco semplici, passaggi pratici:

- Disconnetti il tuo dispositivo da Internet, disattivando la connessione Wi-Fi o scollegando il cavo Ethernet.

- Disattiva il Bluetooth e qualsiasi altro servizio basato sulla connessione per prevenirne la diffusione.

- Avvisa l'amministratore di rete o il team di sicurezza, se applicabile, per garantire una più ampia sicurezza del sistema.

Queste azioni preventive aiutano a contenere la minaccia e a creare un ambiente sicuro per la rimozione del malware.

Utilizza SpyHunter per rimuovere automaticamente STOP/DJVU Ransomware

Dopo aver isolato la macchina interessata, il passo successivo è affrontare direttamente il ransomware. L'utilizzo di uno strumento avanzato per la rimozione di malware come SpyHunter semplifica questo processo.

I vantaggi dell'utilizzo di SpyHunter per la rimozione del ransomware

SpyHunter è un potente software progettato per identificare, isolato, ed eliminare il malware, incluso il famigerato ransomware STOP/DJVU. È realizzato per utenti di ogni background tecnico, offrendo un semplice, approccio efficace alla rimozione del malware. Ecco i principali vantaggi:

- Funzionalità di rilevamento avanzate: SpyHunter utilizza algoritmi sofisticati per rilevare minacce malware sia note che emergenti.

- Interfaccia intuitiva: Il suo design intuitivo semplifica il processo di rimozione del virus, rendendolo accessibile a tutti gli utenti.

- Rimozione automatizzata: Una volta rilevato il malware, SpyHunter rimuove in modo efficiente queste minacce con un intervento minimo da parte dell'utente, riducendo il rischio di errore umano.

- Aggiornamenti regolari: Aggiornamenti frequenti garantiscono che SpyHunter sia sempre al passo con le ultime minacce alla sicurezza informatica, fornendo protezione continua per il tuo dispositivo.

Per utilizzare SpyHunter per la rimozione del ransomware:

- Scarica e installa SpyHunter secondo le istruzioni fornite.

- Esegui una scansione per identificare software dannoso sul tuo dispositivo.

- Segui le istruzioni per rimuovere qualsiasi malware rilevato, liberando efficacemente il tuo dispositivo dal ransomware STOP/DJVU.

Questo approccio non solo elimina la minaccia immediata, ma rafforza anche il tuo dispositivo contro le infezioni future, offrire tranquillità in un ambiente digitale in continua evoluzione.

Decifrare i file: Lotta al ransomware STOP/DJVU

Cadere vittima del ransomware STOP/DJVU può essere un'esperienza stressante, con file personali o importanti improvvisamente fuori portata a causa della crittografia. Per fortuna, la lotta contro questa forma di attacco informatico non è senza speranza. Comprendere gli strumenti e i metodi disponibili per la decrittazione può svolgere un ruolo fondamentale nel recupero dei dati. Questa guida mira a semplificare il processo di decrittazione, fornendo un faro di speranza per le persone colpite.

Identificare se i tuoi file sono stati crittografati con chiavi online o offline

Il primo passo verso la decrittografia dei tuoi file è identificare il tipo di chiave utilizzata per crittografarli. Le varianti del ransomware STOP/DJVU utilizzano chiavi online o offline. Determinare quale è stato utilizzato è fondamentale poiché influisce in modo significativo sul tuo approccio al recupero. chiavi non in linea vengono riutilizzati per più vittime, rendendo la decrittazione più semplice una volta che la chiave viene recuperata dagli esperti di sicurezza informatica. In contrasto, chiavi in linea sono unici per ogni vittima, complicando il processo di decrittazione a causa della specificità della crittografia.

Per accertare il tipo di crittografia utilizzata sui tuoi file, esaminare la richiesta di riscatto lasciata dagli aggressori o utilizzare strumenti di decrittazione forniti da rinomate società di sicurezza informatica, che spesso identificano automaticamente il tipo di crittografia.

Esplorazione degli strumenti di decrittazione disponibili per i file STOP/DJVU

Sono stati sviluppati diversi strumenti per assistere le vittime del ransomware STOP/DJVU nella decrittografia dei propri file. La disponibilità e l'efficacia di questi strumenti possono variare in base al tipo di chiave di crittografia utilizzata durante l'attacco. Ecco come procedere con le soluzioni di decrittazione più comunemente consigliate:

- EmsiSoft Decryptor per STOP Djvu: Questo è uno strumento ampiamente consigliato per le vittime i cui file sono stati crittografati con chiavi offline. È semplice da usare:

- Scarica il EmsiSoft Decryptor per STOP Djvu dal sito ufficiale.

- Esegui il programma e segui le istruzioni visualizzate sullo schermo per avviare il processo di decrittazione.

- Se i tuoi dati sono stati crittografati con una chiave offline, lo strumento potrebbe ripristinare correttamente i file.

- Decrittografia della chiave online: Se i tuoi file sono stati crittografati con una chiave online, il processo diventa più complicato. Poiché ogni chiave è unica, recuperare i file senza la chiave specifica è impegnativo. Si consiglia di controllare regolarmente gli aggiornamenti sugli strumenti di decrittazione e sui forum della comunità, poiché potrebbero emergere nuove chiavi o metodi.

- Verifica della presenza di nuovi decryptor: Visita regolarmente fonti affidabili come il sito Web ID Ransomware o la pagina dello strumento di decrittazione EmsiSoft per aggiornamenti sulle nuove soluzioni di decrittazione che sono state sviluppate.

Quando si ha a che fare con la crittografia tramite una chiave online, mantenere la speranza e rimanere informati sono cruciali. Sebbene la decrittazione immediata potrebbe non essere possibile, Gli sforzi continui della comunità della sicurezza informatica spesso portano a scoperte che potrebbero facilitare il recupero dei tuoi file in futuro.

Nei casi in cui la decrittazione non è immediatamente fattibile con gli strumenti disponibili, praticare una buona igiene digitale eseguendo regolarmente il backup dei dati e utilizzando software di sicurezza come SpyHunter può fornire una difesa proattiva contro futuri attacchi ransomware e semplificare il ripristino nel caso in cui dovessi diventare una vittima.

STOP/DJVU può essere decifrato? [Decrittatore disponibile]

In breve, può essere, a seconda della versione del ransomware.

C'è uno strumento di decrittazione rilasciato per DJVU che richiede .NET Framework 4.5.2 installato o una versione successiva. Lo strumento è stato inizialmente rilasciato per la .puma, .pumax, .puma versioni del cryptovirus. Michael Gillespie aggiorna reguralrly di supportare verions recente scoperta come .formato, .accesso, .Nderod, .bopador, .novasof, .dodoc, .Todar e altro. Tenete a mente che lo strumento richiede un paio di un file originale e la sua versione crittografata.

Versioni STOP/DJVU che possono essere decifrate

Come spiegato dallo sviluppatore del decrypter, per tutte le versioni di STOP Djvu, i file possono essere decrittografati con successo se sono stati crittografati con una chiave offline di cui disponiamo.

Per le varianti Djvu precedenti, i file possono anche essere decrittografati utilizzando coppie di file crittografati/originali inviate al portale di invio STOP Djvu. Questo metodo, tuttavia, non è applicabile ai file New Djvu crittografati dopo agosto 2019.

Il decrittatore EmsiSoft è in grado di decrittografare 148 varianti del software che richiede riscatto da 202+ a disposizione. Le seguenti estensioni sono supportate dallo strumento decrittazione:

→ .più, .hese, .seto, .mappa, .pagare, .meds, .kvag, .gentiluomo, .karl, .naso, .Noos, .Kuub, .reco, .bora, .piani, .era, .folaga, .derp, .MEKA, .moschea, .peet, .mbed, .kodg, .zobm, .MSOP, .amor, .mkos, .nbes, .riabilitazione, .palla, .Repp, .alka, .ombra, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .pdff, .pensare, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .ventilatore, .promo, .promoz, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .colpi, .kropun, .charcl, .doples, .semaforo, .luceq, .chech, .Allevia, .modo, .Tronas, .spesa, .boschetto, .di integrare, .roland, .refols, .raldug, .ETOL, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .bacio, .fedasot, .berost, .forasom, .Fordan, .CODN, .codnat1, .scherzi, .dotmap, .Radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .pietra, .redmat, .lancetta, .Davda, .Poret, .pidom, .presa, .heroset, .boston, .muslat, .gerosan, .vesad, .horon, .non trovano, .scambio, .dalle, .lotep, .nusar, .fiducia, .besub, .cezor, .lokas, .dildo, .schiavo, .Vusd, .Herad, .berosuce, .aveva, .Gusau, .madek, .Darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .accesso, .formato, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .prandel, .zatrov, .entrare, .brusaf, .londec, .krusop, .mtogas, .sol, .NACRO, .pedro, .nuksus, .vesrato, .masodas, .cetori, .fissare, .carote, .più, .hese, .seto, .mappa, .pagare, .kvag, .karl, .naso, .Noos, .Kuub, .reco, .bora

Se vedi il tuo variante tra quelli di cui sopra, dovrebbe essere 100% decifrabile ora.

Prevenire è meglio che curare: Come proteggersi dagli attacchi ransomware

Con l’era digitale aumenta il rischio di attacchi ransomware, dove i tuoi preziosi dati vengono crittografati e tenuti in ostaggio. La buona notizia è, con misure proattive, puoi ridurre significativamente il rischio di violazione. In questa discussione, esploreremo le strategie chiave per salvaguardare efficacemente la tua atmosfera digitale.

Strategie efficaci per eseguire regolarmente il backup dei dati

I backup regolari dei dati sono la tua rete di sicurezza in caso di attacco ransomware. Ecco alcuni metodi intuitivi per garantire che i tuoi dati rimangano al sicuro:

- Dispositivi di archiviazione esterni: Utilizza dischi rigidi esterni o unità USB per eseguire il backup dei file. Disconnettili e archiviali in un luogo sicuro una volta completato il backup per evitare che vengano presi di mira da un attacco.

- Servizi cloud: L'archiviazione nel cloud è un modo conveniente per garantire che i tuoi file siano accessibili anche se i tuoi dispositivi locali sono compromessi. Servizi come Microsoft OneDrive consentono il backup e la sincronizzazione senza problemi tra dispositivi, assicurando che i tuoi dati non siano solo sottoposti a backup ma anche aggiornati su tutti i dispositivi.

- Partiziona il tuo disco: Mantenendo il sistema operativo e i file personali su partizioni di unità separate, puoi proteggere i tuoi dati anche se hai bisogno di pulire la partizione del sistema operativo. Questo metodo aggiunge un ulteriore livello di sicurezza dei dati.

Implementando queste strategie di backup, il recupero da un attacco ransomware diventa un processo gestibile anziché una catastrofica perdita di dati.

L'importanza di mantenere aggiornato il software

Il software obsoleto è un obiettivo primario per gli attacchi ransomware a causa delle vulnerabilità della sicurezza a cui non sono state risolte le patch. Segui questi passaggi semplici ma efficaci per migliorare la tua sicurezza digitale:

- Attiva Aggiornamenti automatici: Ciò garantisce che il software, in particolare il sistema operativo e le soluzioni di sicurezza, sono sempre aggiornati con le ultime patch di sicurezza.

- Controlli regolari del software: Esaminare e aggiornare regolarmente tutte le applicazioni software per mitigare i potenziali punti di ingresso del ransomware.

Mantenere gli aggiornamenti software è una precauzione semplice ma cruciale contro l’infiltrazione di ransomware, proteggere il tuo ambiente digitale dalle vulnerabilità note.

Perché investire in soluzioni di sicurezza complete come SpyHunter è essenziale

Nella lotta contro le minacce ransomware sempre più sofisticate, soluzioni di sicurezza complete sono i tuoi vigili guardiani. SpyHunter, con le sue robuste capacità anti-malware, offre vantaggi fondamentali:

- Protezione proattiva: Il motore di scansione dinamica di SpyHunter è progettato per rilevare e contrastare gli attacchi ransomware prima che possano crittografare i tuoi file, fornendo una protezione in tempo reale che si adatta alle minacce in evoluzione.

- Rilevamento completo delle minacce: Utilizzando algoritmi avanzati, SpyHunter identifica e neutralizza un'ampia gamma di minacce digitali, garantendo una sicurezza completa per il tuo sistema.

- Pace della mente: Con le misure protettive di SpyHunter in atto, puoi navigare nel mondo digitale con sicurezza, sapere che il tuo sistema è protetto da varie minacce alla sicurezza informatica.

Investire in una soluzione di sicurezza onnicomprensiva come SpyHunter non solo migliora la tua difesa contro i ransomware, ma rafforza anche la tua privacy e integrità digitale contro uno spettro di minacce informatiche. Abbraccia SpyHunter per una strategia di sicurezza rafforzata che mantiene la tua vita digitale al sicuro.

Comprendere il ransomware: Uno sguardo più da vicino ai meccanismi di STOP/DJVU

Ransomware, nella sua forma più elementare, è un tipo di software dannoso progettato per bloccare l'accesso a un sistema informatico fino al pagamento di una somma di denaro. STOP / DJVU ransomware, tuttavia, porta questa manipolazione a un altro livello utilizzando metodi di crittografia avanzati per bloccare i file individualmente, rendendo particolarmente difficile invertire il danno senza la chiave di decrittazione univoca. Questa variante si rivolge principalmente agli utenti Windows, sfruttare vulnerabilità o negligenza dell'utente come scaricare software piratato o fare clic su collegamenti ingannevoli.

Il processo inizia quando il ransomware si infiltra in un sistema, solitamente mascherato da download legittimo. Al momento dell'esecuzione, esegue la scansione per tipi di file specifici – quali documenti, immagini, e file multimediali – e li crittografa utilizzando una sofisticata crittografia a chiave pubblica. Ciò significa che utilizza una chiave pubblica per crittografare i file e richiede alla vittima di acquistare una chiave privata per la decrittazione. Per mantenere una parvenza di usabilità, STOP/DJVU crittografa solo i primi 5 MB di dati, garantire che l'utente possa ancora utilizzare il sistema e, ma ancora più importante, accedere a Internet per pagare il riscatto.

Cosa rende STOP/DJVU diverso dalle altre varianti di ransomware?

Ciò che distingue STOP/DJVU dalle altre famiglie di ransomware è il suo enorme volume di varianti e il suo aggressivo tasso di evoluzione. Con nomi come .djvu, .lkfr, .lkhy, tra gli altri, ogni variante applica un'estensione di file univoca ai file crittografati, rendendoli facilmente identificabili ma difficili da sbloccare senza la corrispondente chiave di decrittazione. Questa costante evoluzione aiuta il ransomware a evitare il rilevamento da parte dei software di sicurezza, poiché le nuove versioni possono inizialmente sfuggire al radar dei programmi antivirus’ banche dati.

Inoltre, la famiglia di ransomware STOP/DJVU dimostra una preferenza per lo sfruttamento degli utenti di Internet meno esigenti che potrebbero scaricare contenuti piratati o crack di software. Questa strategia di targeting non solo amplia il bacino di potenziali vittime, ma sfrutta anche una nicchia che ha meno probabilità di cercare aiuto ufficiale a causa della discutibile legalità delle loro attività..

Le tattiche psicologiche impiegate dai criminali informatici dietro il ransomware

I criminali informatici dietro il ransomware STOP/DJVU sfruttano tattiche psicologiche per spingere le vittime a pagare il riscatto. Dopo aver crittografato i file di destinazione, il ransomware lascia una nota che di solito richiede il pagamento in criptovaluta, promettendo in cambio una chiave di decrittazione. Questa nota spesso enfatizza un'offerta limitata nel tempo, dove l'importo del riscatto raddoppierebbe dopo un certo periodo, la creazione di un senso di urgenza.

Denominando i file crittografati con estensioni riconoscibili e lasciando richieste di riscatto facili da trovare, questi criminali sfruttano le vittime’ paure e disperazione. La strategia è chiara: per creare uno scenario in cui il pagamento del riscatto sembra il modo più semplice e veloce per riottenere l’accesso a dati preziosi. Per molti, soprattutto quelli impreparati con i backup recenti o coloro che non hanno familiarità con il funzionamento del ransomware, la pressione per conformarsi può sembrare opprimente.

In situazioni in cui la protezione contro tali minacce è adeguata, l'utilizzo di software di sicurezza come SpyHunter può offrire un'efficace linea di difesa. Le funzionalità avanzate di SpyHunter sono progettate per rilevare e rimuovere varianti di ransomware, compresi quelli della famiglia STOP/DJVU, fornendo così agli utenti uno strumento essenziale nella battaglia contro le minacce informatiche dannose.

Conseguenze e recupero: Ricostruzione dopo un attacco ransomware

Recupero da un attacco ransomware è un processo che richiede un’attenta pianificazione e azione. Una volta neutralizzata la minaccia immediata, è fondamentale concentrarsi sul ripristino sicuro dei dati e sulla protezione della privacy. Ecco alcuni passaggi essenziali da compiere:

- Valutare l'entità del danno: Valuta quali file sono stati crittografati e determina la gravità dell'attacco. Ciò aiuterà a decidere i passi successivi e se è necessario un aiuto professionale.

- Rimuovere il malware: Prima di qualsiasi tentativo di recupero, assicurati che il software dannoso venga completamente rimosso dal tuo sistema. In caso contrario, si potrebbe verificare la nuova crittografia dei file ripristinati o un'ulteriore diffusione del malware.

- Utilizza Ripristino configurazione di sistema: Se disponibile, utilizzare Ripristino configurazione di sistema di Windows per ripristinare il sistema a un punto precedente al verificarsi dell'infezione. Questo può aiutare a rimuovere le modifiche apportate dal ransomware senza influire sui file personali.

- Recupero dati: Utilizza strumenti di recupero dati, come Recuva, per tentare il ripristino dei file crittografati. Anche se non tutti i file potrebbero essere recuperabili, questo passaggio è fondamentale per recuperare quanti più dati possibile.

- Rafforza le tue misure di sicurezza informatica: La fase successiva al ripristino è il momento perfetto per migliorare i protocolli di sicurezza. Ciò include l'aggiornamento del software, rafforzamento delle password, e l’implementazione dell’autenticazione a più fattori per proteggersi da attacchi futuri.

- backup regolari: Stabilisci un approccio disciplinato per eseguire regolarmente il backup dei tuoi file importanti. Avere backup su un'unità esterna o su un archivio cloud può mitigare in modo significativo i danni causati da futuri attacchi ransomware.

Ricorda, la strada verso la ripresa non consiste solo nel ripristinare ciò che è andato perduto, ma anche nel rafforzare le difese per garantire una migliore protezione per il futuro.

Quando cercare un aiuto professionale: Consultare esperti di sicurezza informatica

In alcune situazioni, la complessità dell'attacco e la capacità tecnica dell'entità colpita possono richiedere la ricerca di un aiuto professionale. Ecco che consultare gli esperti di sicurezza informatica diventa cruciale:

- Conoscenza ed esperienza specializzate: Gli esperti di sicurezza informatica apportano un patrimonio di conoscenze ed esperienze specializzate, soprattutto nel recupero del ransomware. La loro familiarità con le minacce e le tendenze più recenti può essere preziosa.

- Accesso agli strumenti avanzati: I professionisti hanno accesso agli strumenti più avanzati per un'efficace rimozione del malware e il ripristino dei dati, che potrebbero non essere immediatamente disponibili per l'utente medio.

- Guida strategica: Oltre la ripresa immediata, gli esperti possono fornire indicazioni strategiche su come migliorare il vostro livello di sicurezza. Ciò include consigli personalizzati sulla prevenzione di attacchi futuri e sul miglioramento della strategia complessiva di sicurezza informatica.

Decidere di rivolgersi a dei professionisti dipende da vari fattori ma ricordatelo, è essenziale un’azione tempestiva e informata. Gli esperti di sicurezza informatica non solo aiutano nel ripristino, ma svolgono anche un ruolo fondamentale nel rafforzare le difese contro le minacce future. Nei casi in cui la complessità dell'attacco supera le tue capacità tecniche, rivolgersi agli esperti può aumentare significativamente le possibilità di successo del ripristino e proteggere il proprio ambiente digitale dalle minacce emergenti.

In contesti in cui si discute sulle misure di sicurezza, strumenti per la rimozione di malware, o il ripristino del sistema sono rilevanti, SpyHunter emerge come un potente alleato. Le sue capacità di identificare e rimuovere malware, oltre a fornire protezione in tempo reale, rendono SpyHunter una raccomandazione adeguata per gli utenti che cercano di migliorare la propria posizione di sicurezza informatica.

Stare al passo: Il futuro delle strategie di difesa dal ransomware

La battaglia contro il ransomware è continua e in evoluzione. Mentre i criminali informatici affinano le loro tecniche, lo stesso vale per le nostre strategie di difesa. In attesa, è fondamentale che sia le organizzazioni che gli individui adottino un approccio proattivo alla sicurezza informatica. Ciò include rimanere informati sulle ultime tendenze dei ransomware e utilizzare soluzioni di sicurezza avanzate come SpyHunter, che offre protezione in tempo reale contro le minacce emergenti. Dando priorità agli aggiornamenti, utilizzando pratiche di sicurezza intelligenti, e investire in una protezione completa, possiamo rimanere un passo avanti nella lotta contro il ransomware.

Tecnologie emergenti nella sicurezza informatica e il loro ruolo nella lotta al ransomware

Il panorama della difesa dai ransomware viene radicalmente trasformato dalle tecnologie emergenti. Intelligenza artificiale (AI) e gli algoritmi di apprendimento automatico sono in prima linea, fornendo mezzi sofisticati per rilevare e neutralizzare le minacce prima che possano causare danni. La tecnologia Blockchain offre anche un nuovo livello di sicurezza consentendo metodi di transazione più sicuri che possono ridurre al minimo l’efficacia degli attacchi ransomware mirati all’estorsione finanziaria. Nel frattempo, le soluzioni di sicurezza basate su cloud stanno diventando sempre più popolari per la loro capacità di fornire difese dinamiche e scalabili in grado di adattarsi alla crescente complessità delle tattiche ransomware. L'integrazione di queste tecnologie nelle strategie di sicurezza informatica migliora la capacità di un'organizzazione di proteggersi efficacemente da sofisticati attacchi ransomware.

Impegno comunitario e legale per combattere la minaccia ransomware

La lotta al ransomware va oltre le soluzioni tecnologiche e include iniziative legali e comunitarie. Condivisione delle informazioni tra imprese, esperti di sicurezza informatica, e le forze dell’ordine internazionali si sono rivelate preziose per stare al passo con le campagne di ransomware. Questi sforzi di collaborazione facilitano la rapida diffusione delle informazioni sulle minacce, contribuendo a bloccare gli attacchi prima che si diffondano ampiamente. Inoltre, i governi di tutto il mondo stanno applicando normative e sanzioni più severe contro i criminali informatici, con l'obiettivo di scoraggiare la creazione e la distribuzione di ransomware. È attraverso questa combinazione di vigilanza della comunità, azione legale, e l'implementazione di misure di sicurezza avanzate che possiamo sperare di compiere progressi significativi contro la minaccia ransomware negli anni a venire.

Approfondimenti finali: Migliora le tue difese contro il ransomware STOP/DJVU

Poiché la minaccia del ransomware STOP/DJVU continua ad evolversi, migliorare le misure di sicurezza informatica non è mai stato così importante. Questo approfondimento finale mira a fornirti passaggi e strategie pratici per rafforzare le tue difese contro questa minaccia pervasiva.

La pietra angolare di una solida strategia di difesa contro gli attacchi ransomware è un atteggiamento informato e proattivo. Comprendendo come si diffonde il ransomware e le trappole più comuni utilizzate dai criminali informatici, come e-mail di phishing e download dannosi, puoi ridurre significativamente la tua vulnerabilità.

Strategie chiave per una protezione rafforzata:

- Aggiornamenti regolari: Mantieni aggiornato il tuo sistema operativo e tutto il software. I criminali informatici spesso sfruttano le vulnerabilità note del software per avviare i loro attacchi. Assicurandoti che il tuo sistema sia sempre aggiornato, colmi queste lacune di sicurezza e rendi più difficile per gli aggressori infiltrarsi nel tuo ambiente digitale.

- Il backup dei dati: Effettua regolarmente il backup di file e dati importanti su una soluzione di archiviazione esterna o un servizio cloud. Questa azione può essere la tua rete di sicurezza, garantendolo in caso di attacco, hai copie non infette delle tue informazioni che possono essere ripristinate.

- Utilizza soluzioni di sicurezza affidabili: L’utilizzo di soluzioni antivirus e antimalware affidabili offre uno scudo cruciale contro gli attacchi ransomware. Prodotti come SpyHunter sono progettati per rilevare e neutralizzare minacce come il ransomware STOP/DJVU prima che possano crittografare i tuoi file. L’integrazione di tali strumenti di sicurezza nel tuo toolkit di sicurezza informatica non solo migliora le tue difese ma garantisce anche tranquillità.

- Educa te stesso e gli altri: Tieniti informato sulle ultime minacce ransomware e condividi questa conoscenza con gli amici, famiglia, e colleghi. Comprendere le tattiche utilizzate dai criminali informatici per diffondere il ransomware può ridurre significativamente le probabilità di successo degli attacchi.

- Pratica la navigazione sicura: Prestare attenzione durante la navigazione in Internet; evitare di fare clic su collegamenti sospetti o di scaricare software da fonti non verificate. Questa abitudine semplice ma efficace può impedire al software dannoso di accedere al tuo sistema.

Il recupero da un attacco ransomware può essere complicato, ma seguendo queste misure preventive, è possibile mitigare in modo significativo il rischio e l'impatto. Sebbene non tutti i file crittografati possano essere recuperati, avere una combinazione di backup aggiornati, buone abitudini di sicurezza informatica, e un potente software di sicurezza come SpyHunter ti metterà in una posizione forte per difenderti dal ransomware STOP/DJVU e da altre minacce digitali.

In sintesi, mantenendo backup regolari, utilizzando soluzioni antivirus affidabili come SpyHunter, aggiornare il software, praticare abitudini di navigazione sicure, e rimanere informati sulle minacce ransomware è fondamentale. Adottando queste strategie, non solo proteggi le tue risorse digitali, ma contribuisci anche alla più ampia lotta contro il ransomware.

- Passo 1

- Passo 2

- Passo 3

- Passo 4

- Passo 5

Passo 1: Scan for STOP/DJVU Ransomware with SpyHunter Anti-Malware Tool

Rimozione automatica ransomware - Videoguida

Passo 2: Uninstall STOP/DJVU Ransomware and related malware from Windows

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Passo 3: Pulire eventuali registri, created by STOP/DJVU Ransomware on your computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, created by STOP/DJVU Ransomware there. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Prima di cominciare "Passo 4", Per favore l'avvio in modalità normale, nel caso in cui siete attualmente in modalità provvisoria.

Questo vi permetterà di installare e uso SpyHunter 5 con successo.

Passo 4: Boot Your PC In Safe Mode to isolate and remove STOP/DJVU Ransomware

Passo 5: Try to Restore Files Encrypted by STOP/DJVU Ransomware.

Metodo 1: Utilizza STOP Decrypter di Emsisoft.

Non tutte le varianti di questo ransomware possono essere decifrati gratis, ma abbiamo aggiunto il decryptor utilizzato dai ricercatori che viene spesso aggiornato con le varianti che diventano poi decifrati. Si può cercare di decifrare i file utilizzando le istruzioni riportate di seguito, ma se non funzionano, poi purtroppo la vostra variante del virus ransomware non è decifrabile.

Seguire le istruzioni riportate di seguito per utilizzare il decrypter Emsisoft e decrittografare i file gratuitamente. Puoi scaricare lo strumento di decrittazione Emsisoft legata qui e quindi seguire i passaggi indicati di seguito:

1 Pulsante destro del mouse sulla Decrypter e cliccare su Esegui come amministratore come mostrato di seguito:

2. D'accordo con i termini della licenza:

3. Clicca su "Aggiungi cartella" e poi aggiungere le cartelle in cui si desidera i file decriptati come mostrato sotto:

4. Clicca su "decrypt" e attendere che i file da decodificare.

Nota: Credito per il decryptor va a Emsisoft ricercatori che hanno fatto il passo avanti con questo virus.

Metodo 2: Utilizzare un software di recupero dati

Ransomware infections and STOP/DJVU Ransomware aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. Questo è il motivo per cui abbiamo suggerito un metodo di recupero di dati che possono aiutare a andare in giro decrittazione diretta e cercare di ripristinare i file. Tenete a mente che questo metodo non può essere 100% efficace, ma può anche aiutare un po 'o molto in situazioni diverse.

Basta cliccare sul link e sui menu del sito in alto, scegliere Recupero dati - Procedura guidata di recupero dati per Windows o Mac (a seconda del tuo sistema operativo), e quindi scaricare ed eseguire lo strumento.

STOP/DJVU Ransomware-FAQ

What is STOP/DJVU Ransomware Ransomware?

STOP/DJVU Ransomware is a ransomware infezione - il software dannoso che entra silenziosamente nel tuo computer e blocca l'accesso al computer stesso o crittografa i tuoi file.

Molti virus ransomware utilizzano sofisticati algoritmi di crittografia per rendere inaccessibili i tuoi file. L'obiettivo delle infezioni da ransomware è richiedere il pagamento di un riscatto per ottenere l'accesso ai file.

What Does STOP/DJVU Ransomware Ransomware Do?

Il ransomware in generale è un software dannoso quello è progettato per bloccare l'accesso al tuo computer o ai tuoi file fino al pagamento del riscatto.

Anche i virus ransomware possono danneggiare il tuo sistema, corrompere i dati ed eliminare i file, con conseguente perdita permanente di file importanti.

How Does STOP/DJVU Ransomware Infect?

Via several ways.STOP/DJVU Ransomware Ransomware infects computers by being sent tramite e-mail di phishing, contenente allegato virus. Questo allegato è di solito mascherato come documento importante, come una fattura, documento bancario o anche un biglietto aereo e sembra molto convincente per gli utenti.

Another way you may become a victim of STOP/DJVU Ransomware is if you scaricare un programma di installazione falso, crack o patch da un sito Web con bassa reputazione o se si fa clic sul collegamento di un virus. Molti utenti segnalano di avere un'infezione da ransomware scaricando torrent.

How to Open .STOP/DJVU Ransomware files?

tu can't senza decrittatore. A questo punto, il .STOP / DJVU ransomware file sono criptato. Puoi aprirli solo dopo che sono stati decrittografati utilizzando una chiave di decrittografia specifica per il particolare algoritmo.

Cosa fare se un decryptor non funziona?

Niente panico, e eseguire il backup dei file. Se un decryptor non ha decifrato il tuo .STOP / DJVU ransomware file correttamente, quindi non disperare, perché questo virus è ancora nuovo.

Posso ripristinare ".STOP / DJVU ransomware" File?

Sì, a volte i file possono essere ripristinati. Ne abbiamo suggeriti diversi metodi di recupero file che potrebbe funzionare se si desidera ripristinare .STOP / DJVU ransomware file.

Questi metodi non sono in alcun modo 100% garantito che sarai in grado di recuperare i tuoi file. Ma se hai un backup, le tue possibilità di successo sono molto maggiori.

How To Get Rid of STOP/DJVU Ransomware Virus?

Il modo più sicuro e più efficace per la rimozione di questa infezione da ransomware è l'uso a programma anti-malware professionale.

It will scan for and locate STOP/DJVU Ransomware ransomware and then remove it without causing any additional harm to your important .STOP/DJVU Ransomware files.

Posso segnalare il ransomware alle autorità?

Nel caso in cui il tuo computer sia stato infettato da un'infezione da ransomware, puoi segnalarlo ai dipartimenti di Polizia locale. Può aiutare le autorità di tutto il mondo a rintracciare e determinare gli autori del virus che ha infettato il tuo computer.

Sotto, abbiamo preparato un elenco con i siti web del governo, dove puoi presentare una segnalazione nel caso in cui sei vittima di un file criminalità informatica:

Autorità di sicurezza informatica, responsabile della gestione dei rapporti sugli attacchi ransomware in diverse regioni del mondo:

Germania - Portale ufficiale della polizia tedesca

stati Uniti - IC3 Internet Crime Complaint Center

Regno Unito - Polizia antifrode

Francia - Ministro degli Interni

Italia - Polizia Di Stato

Spagna - Polizia nazionale

Paesi Bassi - Forze dell'ordine

Polonia - Polizia

Portogallo - Polizia giudiziaria

Grecia - Unità per la criminalità informatica (Polizia ellenica)

India - Polizia di Mumbai - CyberCrime Investigation Cell

Australia - Australian High Tech Crime Center

È possibile rispondere ai rapporti in tempi diversi, a seconda delle autorità locali.

Puoi impedire al ransomware di crittografare i tuoi file?

Sì, puoi prevenire il ransomware. Il modo migliore per farlo è assicurarsi che il sistema del computer sia aggiornato con le ultime patch di sicurezza, utilizzare un programma anti-malware affidabile e firewall, eseguire frequentemente il backup dei file importanti, ed evitare di fare clic su link malevoli o il download di file sconosciuti.

Can STOP/DJVU Ransomware Ransomware Steal Your Data?

Sì, nella maggior parte dei casi ransomware ruberà le tue informazioni. It is a form of malware that steals data from a user's computer, lo crittografa, e poi chiede un riscatto per decifrarlo.

In molti casi, il autori di malware o gli aggressori minacciano di eliminare i dati o pubblicalo online a meno che non venga pagato il riscatto.

Il ransomware può infettare il WiFi?

Sì, il ransomware può infettare le reti WiFi, poiché gli attori malintenzionati possono usarlo per ottenere il controllo della rete, rubare dati riservati, e bloccare gli utenti. Se un attacco ransomware ha successo, potrebbe portare alla perdita del servizio e/o dei dati, e in alcuni casi, perdite finanziarie.

Dovrei pagare ransomware?

No, non dovresti pagare gli estorsori di ransomware. Il loro pagamento incoraggia solo i criminali e non garantisce che i file oi dati verranno ripristinati. L'approccio migliore consiste nell'avere un backup sicuro dei dati importanti ed essere vigili sulla sicurezza in primo luogo.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, gli hacker potrebbero ancora avere accesso al tuo computer, dati, o file e potrebbe continuare a minacciare di esporli o eliminarli, o addirittura usarli per commettere crimini informatici. In alcuni casi, potrebbero persino continuare a richiedere pagamenti di riscatto aggiuntivi.

È possibile rilevare un attacco ransomware?

Sì, ransomware può essere rilevato. Software anti-malware e altri strumenti di sicurezza avanzati può rilevare il ransomware e avvisare l'utente quando è presente su una macchina.

È importante rimanere aggiornati sulle ultime misure di sicurezza e mantenere aggiornato il software di sicurezza per garantire che il ransomware possa essere rilevato e prevenuto.

I criminali ransomware vengono catturati?

Sì, i criminali ransomware vengono catturati. Le forze dell'ordine, come l'FBI, L'Interpol e altri sono riusciti a rintracciare e perseguire i criminali di ransomware negli Stati Uniti e in altri paesi. Mentre le minacce ransomware continuano ad aumentare, così fa l'attività di esecuzione.

About the STOP/DJVU Ransomware Research

I contenuti che pubblichiamo su SensorsTechForum.com, this STOP/DJVU Ransomware how-to removal guide included, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il malware specifico e ripristinare i tuoi file crittografati.

Come abbiamo condotto la ricerca su questo ransomware??

La nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, e come tale, riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware e ransomware.

Inoltre, the research behind the STOP/DJVU Ransomware ransomware threat is backed with VirusTotal e la progetto NoMoreRansom.

Per comprendere meglio la minaccia ransomware, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Come sito dedicato da allora a fornire istruzioni di rimozione gratuite per ransomware e malware 2014, La raccomandazione di SensorsTechForum è di prestare attenzione solo a fonti affidabili.

Come riconoscere fonti affidabili:

- Controlla sempre "Riguardo a noi" pagina web.

- Profilo del creatore di contenuti.

- Assicurati che dietro al sito ci siano persone reali e non nomi e profili falsi.

- Verifica Facebook, Profili personali di LinkedIn e Twitter.

Ho bisogno di decryptor di stop djvu ransomware virus e tutti i miei file sono bloccati con l'estensione .Orkf ho bisogno di una versione aggiornata di decryptor gratis per favore dammi una soluzione per questo, se possibile.

Boa noite amigos! Tambem estou com mesmo problema stop.djvu (archivo: .maak

Se alguem conseguir poste aqui por favor! Obrigado!!!

C'è qualche soluzione per la chiave online per .orkf a partire da ora? Grazie.

Ho avuto un virus BTOS

Ciao a tutti, buona serata, come va?

Mi chiamo Wellington e vivo in Brasile

Ho una grande sfida. Il mio PC è stato infettato da un ransomware con estensione VFGJ. A seguire alcuni tutorial, Sono riuscito a rimuovere il virus dal mio PC, ma non riesco a ripristinare i miei file. Chiedo aiuto per cercare di risolvere il caso se c'è qualcosa qui ovviamente!

Alguma soluzione per ransomware (.Ckae)?

Bo diam, amigos! Tambem estou com mesmo problema stop.djvu (estensione: .hgsh)

Se alguem conseguir poste aqui por favor! Obrigado!!!

Ciao Milena, Sono stato attaccato da ransomware. todos mis archivos en el disco externo fueron enscriptados.

Se les ha aggiunto la extensión uuio.

A los programas en el discoteca “C” se se les eliminó las licencias y no abren

prego, indicame si el descifrador de la variante non è disponibile.

Santa Milena.

EN MI COMPU ENCONTRE NUEVA VARIANTE DE .MIIA Y .BBBW, DE LA CUAL CON ESTE PRODUCTO NO LO PUEDO SOLUCIONAR, ME TIRA EL PROGRAMA QUE ES UNA NUEVA VARIANTE. ESTO ME APARECIO EN ESTA SEMANA. SI PREGA mi potete aiutare

Il mio PC è stato infettato dall'estensione del virus ransomeware .ygkz a febbraio, 2021. Ho provato lo strumento gratuito per decrittografare i miei file ma non è riuscito. dopo la scansione, questo strumento ha detto, i miei file sono stati crittografati con chiavi online. Non sono ancora riuscito a recuperare i miei file. Per favore aiutami comunque, se potete.

Oi, estou com meu HD externo com archivos scriptografados e eu do aule, sono disperato, o ransomware EWDF, nenhum decodificatore server ainda. Io ajudem, per favore! Já fiz os procedimenti per la rimozione del virus, isto aconteceu em 28.05.2022. E até agora estou aguardando as empresas a criarem um novo decodificador para este ransomware. Será que terei que pagar o resgate a estes hackers?? Existe punidade para eles? Meu coração está muito partido.

Ciao, il software di decrittografia funziona per la chiave online? Perché dice che nessuna chiave è stata trovata quando scarico e provo la cosa.

Esistono soluzioni per decrittografare l'estensione BBII???

Hola estaria necesitandoel descrittore per la variabile .oori. ya que me tira errore. desde ya muchas gracias

Ho bisogno della chiave di decrittazione del virus .pahd per favore..

Hola habra una solucion para desenscriptar o descifrar extension ghas que es variante STOP/DJVU

molto preoccupato

Ciao. Crees que me funcione con Ransomare .Koti es del 2020 e archivio mi discoteca

je fais tous le necessaire

tous les fichiers sont endomagés extesion : .qqjj

jai saggio emsisoft

et voilà il messaggio :

Avviso: questo ID sembra essere un ID online, decrittazione è impossibile

decodificatore ebbn ?

Il ransomeware non infetta i file eliminati. Quindi, dopo la rimozione del virus, puoi scansionare il tuo computer con recuva freeware per i file eliminati. Troverà molti file cancellati che si spera siano recuperabili. Dopo il recupero puoi aprire quei file e vedere se sono importanti per te. È un lavoro, ma nel mio caso ho trovato file importanti.

Ad esempio, se hai un file che aggiorni ogni mese, lo salverai come april.docx ed eliminerai march.docx. April.docx è infetto e illeggibile. Ma c'è una buona possibilità che tu possa recuperare march.docx. In bocca al lupo.