2017 è stato un anno di crescente minaccia per ransomware, il suo primo anno di vera svolta trovato sulle prime pagine dei media mainstream, nonché pubblicazioni IT intellettuali. La rapida ascensione di WannaCry, Occhio d'oro, NotPetya ha portato ad apprensione intensificata e la vigilanza da parte dei manager IT e titolari di aziende in tutto il pianeta.

La sua importanza improvvisa è una proposta appetitosi per i criminali informatici – è riuscita a sviluppare una propria economia: bassa barriera all'ingresso, piccolo investimento, ricompense alte, e persino il proprio modello di business. Una sofisticata rete completa di catene di fornitura, creatori, distributori, mercati, kit fai da te, contratti di affiliazione, annunci e alcuni sostengono la propria moneta.

Studi hanno dimostrato che che ha visto un ransomware 2500% salire dal momento che 2016, con oltre 6300 mercati e quasi 45000 annunci di prodotto. Le stime di valore complessive del mercato hanno totalizzato fuori a quasi $1 miliardo.

Ransomware: Il modello di business

L'ascesa del ransomware è incernierato sul abbastanza semplici principi di business; segnatamente, offerta che soddisfa la domanda, bassa barriera all'ingresso, investimento di capitale, facile scalabilità, e un grande mercato su cui puntare.

l'ambiente del mondo è stata diffusa per una minaccia cibernetica come ransomware; gran parte della sua vita si riduce a tecnologia avanza e pura opportunità. Oggi viviamo in un mondo sempre più on-line, i nostri cellulari e computer portatili tenere alcune delle nostre informazioni più sensibili e personali, allo stesso modo, imprese spesso tengono tutta la loro attività su server con alcun backup. Ognuno è ora un marchio, aggravata spesso dalla sicurezza lassista e poveri formazione dei dipendenti.

I giorni di ransomware e virus che sono solo per gli hacker sofisticati sono ormai lontani. Ransomware-as-a-Service ha visto a questo; RAAS è una soluzione chiavi in mano completamente permettendo a chiunque di partecipare a queste attività illecite, senza alcuna esperienza o competenze tecniche di codifica, se è possibile navigare il web buio si può partecipare a campagne di ransomware, anche senza alcun investimento di capitale.

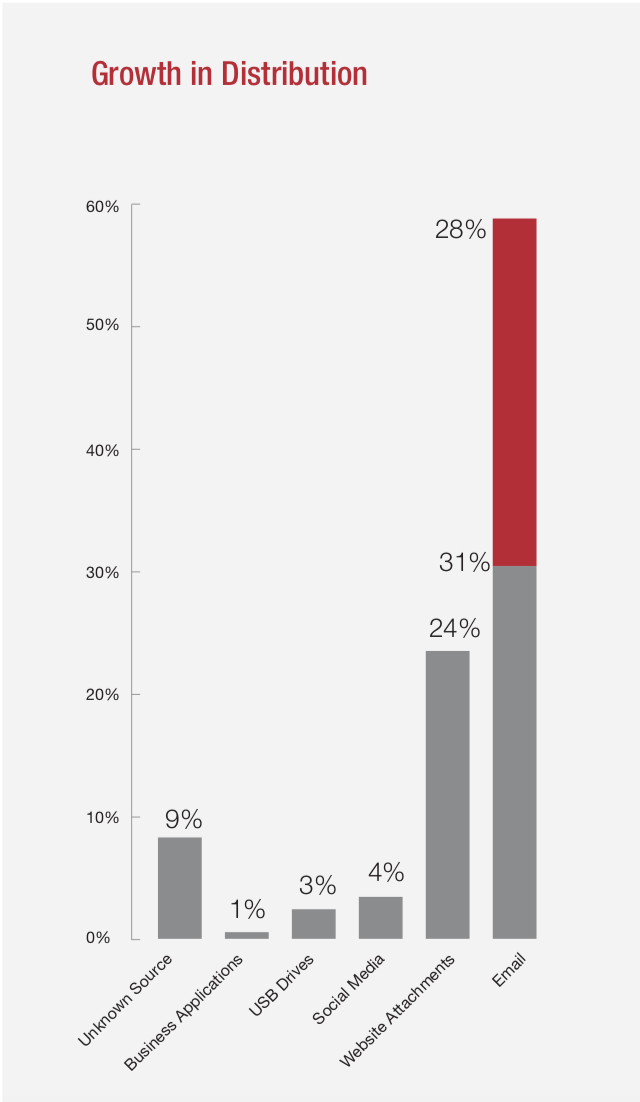

Si può essere inviato gratuitamente: р-mail, che è ancora il mezzo più comune di infezione da ransomware che ha permesso ai criminali di distribuire ransomware a 100.000 o addirittura milioni di persone in un colpo solo. Ci stiamo anche muovendo in un mondo in cui non solo tutti sono un marchio, ma tutto: IoT potrebbe portare a tutto, dalle automobili ai frigoriferi vengono tenuti in ostaggio.

criminali anonimi: i criminali senza volto, utilizzando la rete Tor e sfruttando i pagamenti di crittografia in grado di mantenere l'anonimato – se siete una piccola impresa o di singoli le probabilità di cattura del criminale sono praticamente nulle.

Secondo Carbon Black, il mercato del ransomware è cresciuto da $250,000 a oltre $6,000,000 nell'anno passato – gran parte di questa crescita è giù per RaaS. kit fai da te spesso un menu di ransomware in vari punti di prezzo, ransomware personalizzato costruisce può costare fino a $3,000 ma cloni e kit fai da te può costare meno di un dollaro.

La catena di fornitura ransomware

Creazione: Questo è il centro nervoso, dove la raffinatezza e la vera competenza entrano in gioco. Autore di e codificatori sviluppare programmi ransomware che possono essere immessi sul mercati, venduto, o sfruttato dal software RaaS.

Distribuzione: Questo può essere una vendita diretta o posti su piattaforme RaaS. sulla distribuzione, autori prendere un taglio di taglie OR da pagare anticipatamente. Il costo dipende da come misura il codice sia, questo di solito è correlato alla sua capacità di passare inosservato da antivirus e filtri antispam. I distributori possono anche acquistare “azioni” in una campagna, in cui i proventi sono divisi a seconda dell'investimento. I virus si sono di solito inviati come ‘spray-e-preghiera’ mailing list di spam o specificamente mirati hack che sfruttano le vulnerabilità.

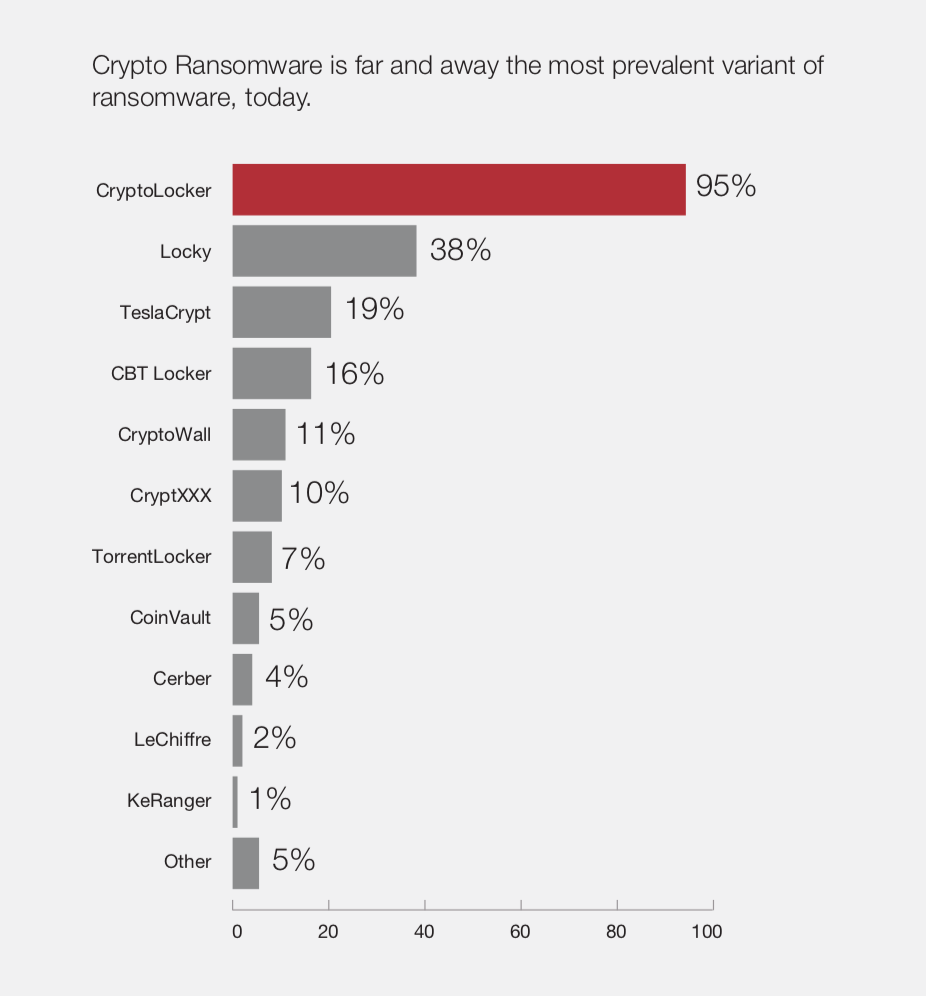

crittografia: Ci sono generalmente due tipi di crittografia ransomware, il primo è il cosiddetto ransomware armadietto e il secondo è cripto.

L'armadio è la forma più antica di ransomware, che si ferma l'interazione dell'utente con un computer di solito all'interno del browser. Questi pezzi ransomware spesso imitano le agenzie governative, usando le tattiche di social engineering per costringere i soldi da parte degli utenti spaventati.

Crypto ransomware è la varietà che stiamo vedendo sempre più spesso, ciò comporta la crittografia preziose informazioni memorizzate sui computer, rendendo i dati inutilizzabili a meno che non sia in chiaro. WannaCry e NotPetya erano entrambi ransomware crypto.

Pagamento: La parte più importante del puzzle ransomware e uno potrebbe pensare il più facile. In genere una chiave portafoglio Bitcoin è generato o pubblicato su un sito web, un modo semplice per il pagamento anonimo. Tuttavia, E non è tutto rose e fiori istanze di chiavi portafoglio sbagliate di essere immessi o le chiavi portafoglio bloccata sono comuni. WannaCry che ha sviluppato un modo per generare chiavi Bitcoin uniche (può essere bloccata), aveva un kill-switch abbastanza facile che si fermò la sua diffusione.

Decrittazione: e ahimè, l'imbuto è completata – volta ricevuto il pagamento il codice per decifrare i file vengono inviati. In ultima analisi tuttavia, pagando il riscatto, si sono incoraggianti solo questo tipo di attività per proseguire.

2017 ha visto un aumento del ransomware a scala, più soldi, più marchi, più attacchi, e più profilo. Tuttavia, molti degli attacchi ancora fatto errori rookie - questi errori saranno con ogni probabilità non saranno risolti in futuro. IoT e la stratificazione di tutto, dai telefoni ai frigoriferi vedranno 20.4 miliardi di dispositivi connesso a internet 2020 - solo aumentare la nostra suscettibilità ad attaccare.

Nota del redattore:

Di tanto in tanto, SensorsTechForum dispone ospite articoli di sicurezza informatica e leader INFOSEC e gli appassionati, come questo post. Le opinioni espresse in questi guest post, tuttavia, sono del tutto quelle dell'autore contribuire, e non può riflettere quelle di SensorsTechForum.