Nell'era digitale, le truffe via email si sono evolute rapidamente, diventando sempre più sofisticati e difficili da riconoscere. Tra i più allarmanti ci sono quelli “Ciao Perv” truffe e-mail, seminando paura nei cuori di molti minacciando di denunciare le loro attività online.

Questa forma di estorsione digitale utilizza tattiche psicologiche per manipolare le vittime affinché paghino, spesso chiedendo un riscatto in Bitcoin. La nostra guida completa farà luce sui meccanismi dietro queste truffe, la loro evoluzione, e, più importante, come puoi proteggerti dal diventare un bersaglio.

Rimanendo informati e sfruttando gli strumenti di sicurezza, come SpyHunter, puoi affrontare queste minacce con sicurezza e mantenere la tua sicurezza online.

Riepilogo della truffa HelloPerv

| Tipo | E-mail truffa Messaggio |

| breve descrizione | Una truffa che cerca di spaventare voi a pagare una tassa riscatto per una presunta violazione della sua privacy. |

| Sintomi | Viene visualizzato un messaggio di posta elettronica che cerca di ingannare l'utente a pensare che sei stato registrato mentre si masturba. |

| Metodo di distribuzione | I messaggi e-mail di spam, Siti sospetti |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Comprensione “Ciao Perv” Truffe e-mail: Una breve panoramica

Le truffe via e-mail sono state un problema persistente nell’era digitale, evolvendosi insieme ai progressi tecnologici. Una di queste tattiche ingannevoli è il “Ciao Perv” e-mail truffa, il che crea una preoccupazione urgente per molte persone online.

Questa truffa, come molti altri, sfrutta la paura e il potenziale imbarazzo del pubblico per estorcere denaro alle vittime. Comprendendo i meccanismi e le implicazioni di queste truffe, gli individui possono proteggersi meglio dal cadere preda dei criminali informatici.

Cos'è esattamente a “Ciao Perv” E-mail truffa?

Il “Ciao Perv” la truffa via email è una forma di sextortion. In questa truffa, i criminali informatici inviano e-mail minacciose alle loro vittime, affermare di aver ottenuto video o immagini compromettenti.

Queste e-mail spesso affermano che i criminali informatici hanno registrato i destinatari attraverso la webcam del loro computer mentre visitavano siti Web per adulti.

I truffatori quindi chiedere un riscatto, tipicamente in Bitcoin, minacciando di rilasciare il materiale compromettente ai contatti della vittima se le loro richieste non saranno soddisfatte. È fondamentale riconoscere che queste affermazioni sono quasi sempre infondate, progettato per costringere le vittime a pagare per paura e disperazione.

L'evoluzione di “Ciao Perv” Truffe via email nel corso degli anni

Negli anni, il “Ciao Perv” le truffe via e-mail si sono evolute in complessità e tattica. Inizialmente, queste truffe erano relativamente semplici, con minacce generalizzate inviate in massa, sperando di intrappolare vittime ignare. Tuttavia, man mano che la consapevolezza del pubblico è cresciuta, lo stesso vale per la sofisticatezza di queste truffe.

Le iterazioni moderne possono includere informazioni personali, come password o numeri di telefono, ottenuto dal precedente violazioni dei dati, per dare credibilità alle minacce. Inoltre, il linguaggio e la struttura delle email sono diventati più convincenti, rendendo sempre più difficile per i destinatari distinguerle dalle minacce legittime.

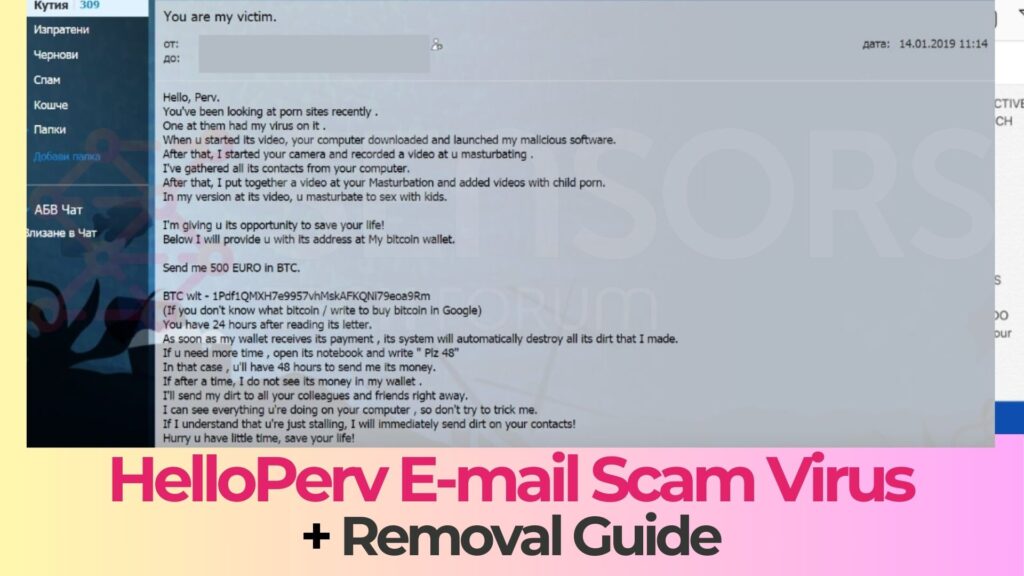

Una delle truffe ha il seguente messaggio per le vittime:

Soggetto: Sei la mia vittima.

Ciao, perv.

Sei stato alla ricerca di siti porno di recente .

Uno di loro ha avuto il mio virus su di esso .

Quando u ha iniziato il suo video, il computer scaricato e lanciato il mio software dannoso.

Dopo di che, Ho iniziato la fotocamera e registrato un video in u masturbarsi .

Ho raccolto tutti i suoi contatti dal computer.

Dopo di che, Ho messo insieme un video al vostro Masturbazione e video con pornografia infantile aggiunto.

Nella mia versione al suo video, u masturbarsi al sesso con i bambini.

Sto dando u la sua opportunità di salvare la vita!

Qui di seguito vi fornirà la u con il suo indirizzo al mio portafoglio bitcoin.

Mandami 500 EURO in BTC.

BTC WLT – 1Pdf1QMXH7e9957vhMskAFKQNi79eoa9Rm, 1JVMTup4zuS1JMGXAYYRgvyr2PUmNnY6g2

(Se non sai cosa bitcoin / scrivere a comprare bitcoin in Google)

Hai 24 ore dopo aver letto la sua lettera.

Non appena il mio portafoglio riceve il suo pagamento , il suo sistema distruggerà automaticamente tutta la sua sporcizia che ho fatto.

Se u bisogno di più tempo , aprire il quaderno e scrivere ” plz 48″

In quel caso , u'll hanno 48 ore di mandarmi il suo denaro.

Se dopo un tempo, Non vedo i suoi soldi nel mio portafoglio .

Manderò il mio sporco a tutti i tuoi colleghi e amici subito.

Riesco a vedere tutto quello che u 'facendo sul vostro computer , quindi non cercare di ingannare me.

Se ho ben capito che u 'appena stallo, Manderò subito sporco sui tuoi contatti!

Affrettatevi u hanno poco tempo, salva la tua vita!

Inoltre, i metodi di distribuzione si sono estesi oltre le semplici e-mail. Piattaforme di social media e mirate phishing le campagne sono diventate nuovi vettori di queste truffe, consentendo ai criminali di personalizzare il proprio approccio e potenzialmente aumentare il proprio tasso di successo.

Nonostante questi progressi, il consiglio principale rimane lo stesso: i destinatari di tali e-mail dovrebbero prestare attenzione, verificare la legittimità di eventuali minacce, e utilizzare software di sicurezza affidabile per proteggere i propri dispositivi.

Per chiunque sia preoccupato di cadere vittima di schemi come il “Ciao Perv” truffa, l'utilizzo di uno strumento di sicurezza robusto come SpyHunter può offrire un ulteriore livello di protezione. SpyHunter è progettato per rilevare e rimuovere le minacce malware, offrire tranquillità agli utenti che navigano nel complesso ambiente digitale. Rimanendo informati sulla natura di queste truffe e proteggendo in modo proattivo la tua presenza online, puoi ridurre notevolmente il rischio di subire estorsioni da parte di tali campagne dannose.

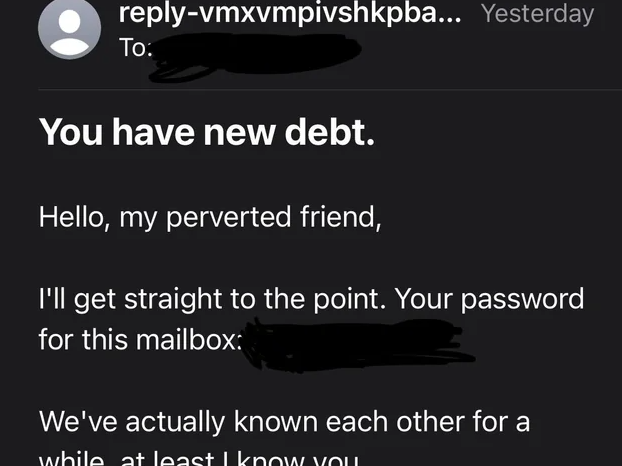

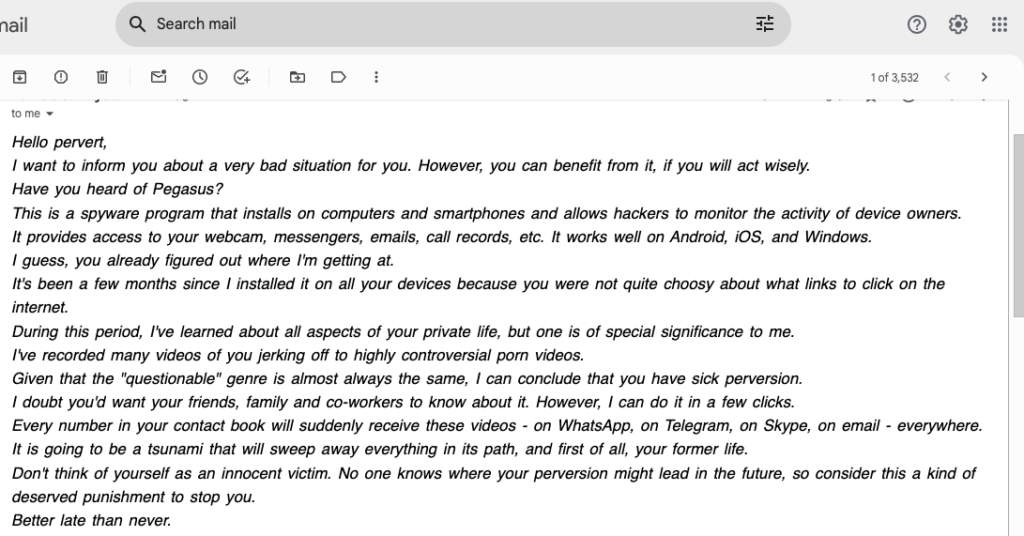

L'altra versione della truffa contiene il seguente messaggio:

Soggetto: perv Hi. Ho registrato si masturba! Ho catturato '************.mp4'!

ATTENZIONE: *********

QUESTO NON È UNO SCHERZO – SONO MORTO SERIO!

perv Hi,

L'ultima volta che hai visitato un sito web p0rnographic con gli adolescenti,

è stato scaricato e installato il software ho sviluppato.Il mio programma ha acceso la videocamera e registrato

il processo del vostro masturbazione.Il mio software ha scaricato anche tutte le liste di contatti e-mail

e una lista dei tuoi amici su Facebook.Ho entrambi i file '************.mp4’ con la masturbazione

così come un file con tutti i tuoi contatti sul mio hard disk.Sei molto perversa!

Se vuoi che io per eliminare sia i file e mantenere il segreto,

mi devi mandare Bitcoin pagamento. Ti do 72 ore per il pagamento.Se non sapete come inviare Bitcoin, visitare Google.

Inviare 2.000 USD a questo indirizzo Bitcoin subito:

(copia e incolla)

1 BTC = 3,580 USD adesso, così inviare esattamente 0.567380 BTC

all'indirizzo fornito sopra.

L'anatomia di un'e-mail di truffa sextortion

Le e-mail di truffe di sestorsione sono un tipo di crimine informatico che manipola le vittime attraverso la paura sostenendo di avere informazioni compromettenti. Queste e-mail in genere seguono una struttura dettagliata progettata per instillare il panico, vergogna, e un senso di urgenza, spingendo il destinatario ad effettuare un pagamento affrettato, di solito in Bitcoin. Comprendere l’anatomia di queste truffe è fondamentale per riconoscerle ed evitarle.

Elementi chiave che i truffatori utilizzano per instillare la paura

Le e-mail di sextortion più efficaci sfruttano le emozioni umane con precisione. Ecco uno sguardo più da vicino a come lo fanno:

- Provocare Emozioni: I truffatori progettano e-mail per sfruttare i timori fondamentali sulla privacy e sulla reputazione. Denunciando il possesso di video o foto intime e minacciando di distribuirli, queste e-mail creano uno stato di panico e angoscia.

- Urgenza e domanda: Una tipica email di truffa includerà una richiesta di pagamento con una scadenza ravvicinata, solitamente 24-48 orario, per impedire la presunta distribuzione di materiale compromettente. Questo senso di urgenza lascia poco tempo per il pensiero razionale, spingendo il destinatario ad agire frettolosamente.

- Pagamento in Bitcoin: Le richieste di pagamento vengono spesso effettuate in Bitcoin per evitare la tracciabilità. La specificità dell'indirizzo del portafoglio Bitcoin, abbinato ad un importo preciso di pagamento, aggiunge uno strato fuorviante di autenticità alla truffa.

- riservatezza: Queste e-mail di solito sconsigliano di contattare le autorità o di cercare aiuto, tentando di isolare la vittima e impedire loro di mettere in dubbio la validità della truffa.

Familiarizzando con queste tattiche comuni, gli individui possono difendersi meglio dalla manipolazione emotiva impiegata dai truffatori di sextortion.

Caratteristiche distintive di truffa vs. Email legittime

Può essere un problema identificare le truffe di sextortion, soprattutto quando contengono informazioni apparentemente personali. Tuttavia, esistono alcune caratteristiche che possono aiutare a differenziare una truffa da una minaccia legittima:

- Vaghezza: Mentre un'e-mail truffa potrebbe inizialmente sembrare personalizzata, in genere mancano dettagli specifici sulle presunte prove. Questa natura non specifica è un segno distintivo dei tentativi di truffa prodotti in serie.

- Contenuti carichi di errori: Le e-mail di sextortion spesso contengono errori grammaticali e frasi insolite, che possono essere segnali di allarme. Le società o entità legittime di solito rileggono ampiamente la loro comunicazione.

- Allegati o collegamenti sospetti: Le entità legittime non invieranno e-mail non richieste con allegati o collegamenti che richiedono un'azione immediata. Invece, forniranno un metodo sicuro di verifica. E-mail truffa, d'altronde, potrebbe includere collegamenti pericolosi destinati a infettare il tuo dispositivo con malware.

- Metodi di pagamento insoliti: Qualsiasi problema legittimo riguardante la privacy o le violazioni della sicurezza non richiederebbe il pagamento in criptovaluta. Questo metodo di pagamento è preferito dai truffatori per la sua difficoltà di tracciabilità.

Quando si ha a che fare con e-mail sospette, è essenziale avvicinarli con scetticismo. Se sospetti un tentativo di sextortion, l'utilizzo di software di sicurezza come SpyHunter può fornire un ulteriore livello di difesa rilevando e rimuovendo malware che potrebbero compromettere la tua sicurezza online.

Ricorda, l'obiettivo delle e-mail truffa è sfruttare la paura di essere smascherati e la vergogna per estorcere denaro. Rimanendo informati e vigili, puoi proteggerti dal diventare una vittima. Verificare la legittimità di qualsiasi richiesta allarmante attraverso il contatto diretto con la società o l'ente presumibilmente coinvolto e non affrettarsi mai ad effettuare un pagamento in preda al panico.

Tattiche comuni utilizzate in “Ciao Perv” Truffe e-mail

Il “Ciao Perv” e-mail truffa, una forma di sestorsione, impiega una varietà di tattiche progettato per intimidire, minacciare, e alla fine indurre il destinatario a pagare un riscatto, solitamente sotto forma di Bitcoin.

Queste tattiche sfruttano la manipolazione psicologica e sfruttano i timori di imbarazzo pubblico e di ripercussioni legali. Comprendere queste strategie comuni può consentire alle persone di riconoscere e rispondere efficacemente a tali minacce.

- Appello alla paura: I truffatori inventano una narrazione che sfrutta la paura del destinatario di essere pubblicamente svergognato o smascherato per aver visitato siti Web per adulti. Affermano di aver registrato video o di possedere altre prove incriminanti, se divulgato, danneggerebbe la reputazione del destinatario.

- Urgenza: Queste e-mail spesso includono una scadenza ravvicinata entro la quale deve essere effettuato il pagamento, instillando un senso di urgenza. Questa tattica spinge il destinatario ad agire rapidamente, idealmente senza prendersi il tempo per mettere in dubbio la legittimità della truffa o consultare altri.

- Anonimato: Richiedendo il pagamento in Bitcoin, i truffatori si nascondono dietro il velo del relativo anonimato della criptovaluta, rendendo difficile risalire al pagamento a qualsiasi individuo.

- Fabbricazione tecnica: Le e-mail possono contenere termini tecnici o affermazioni di sofisticate funzionalità software per convincere i destinatari che la minaccia è autentica e che il truffatore possiede le presunte prove basate sul malware.

La guerra psicologica dietro le truffe via email

Truffe via e-mail come “Ciao Perv” sono meticolosamente realizzati per sfruttare la psicologia umana contro la vittima. I truffatori comprendono che il semplice suggerimento di sorveglianza ed esposizione, insieme alla legittimità percepita delle loro affermazioni, può bastare per incutere timore, vergogna, e panico.

Questa manipolazione psicologica è fondamentale per il successo delle truffe di sextortion, spingere gli individui verso azioni irrazionali, in particolare, per completare specifico richieste di pagamento. La chiave per contrastare questi tentativi sta nel riconoscere i segni della manipolazione e rispondere con scetticismo informato piuttosto che con paura..

Perché i truffatori preferiscono Bitcoin come pagamento?

Bitcoin e altre criptovalute sono i metodi di pagamento preferiti per le truffe di sextortion per diversi motivi, la chiave tra queste è l'anonimato che offrono. A differenza delle transazioni finanziarie tradizionali, I pagamenti Bitcoin possono essere effettuati e ricevuti senza rivelare gli utenti’ identità, rendendo estremamente difficile per le autorità rintracciare i truffatori.

Anche, Le transazioni Bitcoin sono irreversibili, garantendolo una volta effettuato il pagamento, la vittima non può recuperare i propri fondi, anche dopo aver realizzato la truffa. Questa combinazione di anonimato e finalità rende Bitcoin uno strumento attraente per i truffatori che cercano di sfruttare le loro vittime senza lasciare una traccia cartacea che li riconduca a loro stessi..

Passaggi da eseguire se hai ricevuto un “Ciao Perv” Email

Ricevere un “Ciao Perv” la posta elettronica può essere inquietante, suscitando paura e confusione. Mentre la reazione immediata potrebbe essere il panico, è fondamentale mantenere la calma e affrontare la situazione con la mente lucida. Agire frettolosamente può complicare le cose, rendendoti vulnerabile a ulteriori truffe. Segui questi passaggi per proteggere le tue informazioni e la tua tranquillità.

Azioni immediate per garantire la vostra sicurezza

- Non rispondere né pagare: La prima regola è non impegnarsi. Rispondere o pagare il riscatto richiesto ti contrassegna solo come un bersaglio vulnerabile per future truffe.

- Elimina l'e-mail:

Rimuovi l'e-mail truffa dalla tua casella di posta. Ciò impedisce interazioni accidentali in futuro e ti aiuta ad andare avanti dal tentativo.

- Scansiona il tuo sistema: Utilizza uno strumento anti-malware affidabile come SpyHunter per scansionare il tuo sistema alla ricerca di malware che potrebbe essere stato installato a tua insaputa. Ciò garantisce che il tuo sistema sia pulito e protetto dalle minacce nascoste.

- Modifica password compromesse: Se l'e-mail include una password che riconosci, cambialo immediatamente insieme a qualsiasi altro account che utilizzi la stessa password o simili. Optare per il forte, password univoche per ciascun account.

- Contatta la tua banca: Se hai condiviso informazioni finanziarie di recente o sospetti transazioni non autorizzate, contatta la tua banca per avvisarla di potenziali frodi. Ciò può prevenire perdite finanziarie e proteggere i tuoi conti.

Protezione delle tue informazioni personali dopo un tentativo di truffa

Una volta che hai gestito le conseguenze immediate di a “Ciao Perv” e-mail truffa, è essenziale adottare misure per proteggere le tue informazioni personali in modo più ampio.

- Abilita l'autenticazione a più fattori (MFA): Attiva MFA su tutte le piattaforme che lo offrono. Ciò aggiunge un ulteriore livello di sicurezza, rendendo più difficile per gli aggressori ottenere un accesso non autorizzato.

- Tieniti informato: Informati sulle truffe online più comuni e sulle ultime minacce alla sicurezza informatica. La conoscenza è uno strumento potente per prevenire attacchi futuri.

- Aggiorna regolarmente il software: Assicurati che tutto il tuo software sia aggiornato, compresi sistemi operativi e programmi antivirus. Il software obsoleto può essere vulnerabile agli attacchi.

- Sii cauto con i download: Evita di scaricare software o di aprire allegati da fonti sconosciute. Questi possono contenere malware destinato a compromettere il tuo sistema o rubare informazioni personali.

- Utilizza un software antivirus affidabile: Una solida soluzione antivirus come SpyHunter può proteggere la tua vita digitale rilevando e rimuovendo malware, e fornire protezione in tempo reale contro le minacce.

Seguendo questi passaggi e mantenendo la vigilanza, puoi ridurre significativamente il rischio di esserne vittima “Ciao Perv” e altre truffe via email. È importante ricordare che queste minacce si basano sull'induzione del panico per offuscare il tuo giudizio. Mantenere la lucidità e agire con decisione è la tua migliore difesa.

Misure preventive per evitare truffe via email

In un mondo online pieno di truffe e phishing tentativi, adottare misure proattive per salvaguardare la tua posta elettronica è più importante che mai. Mettendo in atto alcune semplici strategie, puoi ridurre significativamente il rischio di cadere vittima di questi tentativi dannosi. Ecco come proteggere te stesso e la tua identità digitale da intrusioni indesiderate.

Rafforzare la sicurezza della posta elettronica: Suggerimenti e trucchi

Migliorare la sicurezza della posta elettronica è la prima linea di difesa contro le minacce informatiche. Inizia utilizzando password complesse e uniche per ciascuno dei tuoi account. Questo potrebbe sembrare un consiglio basilare, ma è fondamentale per mantenere una forte sicurezza. Optare per password che combinano lettere, numeri, e simboli. Altrettanto importante è abilitare l’autenticazione a due fattori (2FA) su tutti gli account che lo offrono. Ciò aggiunge un ulteriore livello di protezione, rendendo più difficile per gli hacker ottenere l'accesso non autorizzato alle tue informazioni personali.

- Aggiornando regolarmente le tue password ed evitando l'uso della stessa password su più siti.

- Fai attenzione alle e-mail non richieste, soprattutto quelli che chiedono informazioni personali o finanziarie.

- Utilizza i filtri e-mail e le impostazioni di sicurezza per filtrare le e-mail potenzialmente pericolose.

- Sii selettivo su dove condividi il tuo indirizzo email, soprattutto su siti web e forum online.

Come educare amici e familiari sulle truffe via email

Proteggersi dalle truffe via email è una cosa, ma è altrettanto importante garantire che anche i tuoi amici e familiari siano consapevoli di come rimanere al sicuro online. Inizia condividendo le tue conoscenze sul riconoscimento tentativi di phishing. Gli indicatori chiave includono allegati inattesi, URL con errori di ortografia, e richieste di informazioni personali. Incoraggiali a mettere in dubbio la legittimità di qualsiasi email che sembri "fuori posto".’ e, se necessario, verificare il mittente con altri mezzi.

- Condividi storie di truffe comuni per rendere i pericoli più riconoscibili e comprensibili.

- Insegna loro a ricontrollare gli URL e gli indirizzi email dei mittenti prima di fare clic su collegamenti o allegati.

- Suggerisci di installare un software di sicurezza affidabile, come SpyHunter, che può offrire un ulteriore livello di protezione identificando e rimuovendo minacce dannose.

Perché aggiornare regolarmente il software è fondamentale

Un aspetto spesso trascurato della sicurezza digitale è l’importanza di mantenere aggiornato il software. Questo va oltre il semplice sistema operativo; include tutte le applicazioni e soprattutto il software antivirus. Gli sviluppatori rilasciano spesso aggiornamenti e patch per risolvere le vulnerabilità che i criminali informatici potrebbero sfruttare. Impostando il software per l'aggiornamento automatico, puoi assicurarti di utilizzare sempre la versione più sicura.

- Gli aggiornamenti regolari del software aiutano a proteggersi dalle minacce più recenti risolvendo le falle di sicurezza.

- Controlla gli aggiornamenti su tutti i dispositivi, compresi smartphone e tablet, poiché anche questi possono essere presi di mira dai truffatori.

- Prendi in considerazione l'utilizzo di una soluzione di sicurezza dedicata come SpyHunter, che viene costantemente aggiornato per combattere il panorama delle minacce in continua evoluzione, assicurando che il tuo sistema rimanga protetto da potenziali truffe via email.

Adottando queste misure semplici ma efficaci, puoi creare un robusto sistema di difesa contro le truffe via email, salvaguardando sia le tue informazioni personali che quelle dei tuoi cari. Ricorda, rimanere informati e cauti è la tua arma migliore nella battaglia in corso contro le minacce informatiche.

Implementazione di solide pratiche di sicurezza per la protezione a lungo termine

In un’epoca in cui le minacce digitali incombono ad ogni angolo, stabilire solide pratiche di sicurezza è fondamentale per salvaguardare le informazioni personali e sensibili da truffatori e criminali informatici. Uno dei passaggi più semplici ma efficaci che puoi intraprendere è garantire che la tua igiene digitale sia impeccabile. Ciò include l'aggiornamento regolare delle tue password, prestare attenzione ai collegamenti e agli allegati su cui si fa clic, e rimanere informati sulle ultime tendenze e minacce alla sicurezza informatica. Non si tratta solo di proteggersi dalle minacce immediate, ma anche di gettare le basi che mantengano sicura la propria presenza digitale a lungo termine..

Utilizzo dell'autenticazione a più fattori: Assolutamente da fare

Autenticazione a più fattori (MFA) aggiunge un ulteriore livello di sicurezza che va oltre il tradizionale modello di nome utente e password. Richiedendo due o più metodi di verifica, ad esempio una password combinata con un codice di messaggio di testo o un fattore biometrico, l'MFA garantisce che anche se una credenziale viene compromessa, gli utenti non autorizzati non possono accedere facilmente ai tuoi account. Configurazione dell'MFA su tutti i tuoi account critici, comprese le email, bancario, e social media, riduce sostanzialmente il rischio di furto di identità e accesso non autorizzato.

- Inizia con gli account essenziali: Inizia proteggendo i tuoi account più sensibili, come la posta elettronica e l'online banking, per garantire che siano protetti da accessi non autorizzati.

- Esplora le opzioni di autenticazione: Molti servizi offrono varie forme di AMF. Scegline uno che bilanci sicurezza e praticità, come le app di autenticazione, che sono generalmente più sicuri dei codici SMS.

- Revisione e aggiornamento regolari: Prendi l'abitudine di controllare e aggiornare periodicamente le tue impostazioni MFA per respingere eventuali nuove vulnerabilità.

Il ruolo del software antivirus completo nella prevenzione delle truffe

Il software antivirus svolge un ruolo fondamentale nel mantenere la tua sicurezza online. I programmi antivirus efficaci non si limitano a cercare e rimuovere malware; offrono protezione in tempo reale contro un'ampia gamma di minacce, compresi i virus, spyware, ransomware, e attacchi di phishing. Con nuove minacce sviluppate ogni giorno, avere una soluzione antivirus completa e regolarmente aggiornata non è negoziabile per chiunque cerchi di proteggere il proprio ambiente digitale.

- Scegliere l'antivirus giusto: Scegli un software antivirus affidabile che offra una protezione completa dalle minacce. Prendi in considerazione funzionalità come la scansione in tempo reale, aggiornamenti automatici, e la capacità di individuare e bloccare i tentativi di phishing.

- Scansioni periodiche: Oltre alla protezione in tempo reale, pianificare scansioni regolari dell'intero sistema per individuare eventuali minacce che potrebbero essere sfuggite alle fessure.

- Mantieni la protezione aggiornata: Assicurati che il tuo software antivirus sia sempre aggiornato alla versione più recente. I criminali informatici evolvono costantemente le loro tattiche, e restare aggiornato significa essere protetto dalle minacce più recenti.

Per coloro che cercano un livello di protezione avanzato, SpyHunter offre una soluzione solida progettata per rilevare, Rimuovere, e bloccare il malware, programmi potenzialmente indesiderati (PUP), e altri oggetti dannosi. Integrando una tecnologia all'avanguardia, SpyHunter garantisce che la tua sicurezza digitale non venga mai compromessa.

Individuazione di malware e scamware: Mantieni i tuoi dispositivi al sicuro

Poiché l’ambiente digitale diventa sempre più complesso, stare al passo con malware e scamware è fondamentale per salvaguardare i dati personali e organizzativi. Questi tipi di software dannoso sono progettati per infiltrarsi, danno, o ottenere accesso non autorizzato al tuo sistema informatico, spesso portando al furto o alla perdita di dati. Riconoscere gli indicatori di malware e scamware può aiutarti ad agire tempestivamente per prevenire potenziali danni.

Il malware può manifestarsi in diverse forme, compresi i virus, vermi, cavalli di Troia, e ransomware. I segni tipici di un'infezione includono un improvviso rallentamento delle prestazioni del computer, annunci pop-up inaspettati, e la comparsa di applicazioni o file sconosciuti. Pop-up truffaware, spesso riscontrato tramite e-mail di phishing, induce gli utenti a compromettere la loro sicurezza. Fai attenzione alle e-mail che richiedono informazioni sensibili, messaggi minacciosi che richiedono un'azione immediata, o offerte che sembrano troppo belle per essere vere.

Per individuare in modo efficace attività dannose, sii vigile sui cambiamenti nelle prestazioni del tuo sistema e mantienilo

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

How to Remove Hello Perv from Windows.

Passo 1: Scan for Hello Perv with SpyHunter Anti-Malware Tool

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Uninstall Hello Perv and related software from Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Created by Hello Perv on Your PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, created by Hello Perv there. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Video Removal Guide for Hello Perv (Windows).

Get rid of Hello Perv from Mac OS X.

Passo 1: Uninstall Hello Perv and remove related files and objects

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Look for any suspicious apps identical or similar to Hello Perv. Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

In case you cannot remove Hello Perv via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Scan for and remove Hello Perv files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Hello Perv, il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Video Removal Guide for Hello Perv (Mac)

Remove Hello Perv from Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Erase Hello Perv from Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Uninstall Hello Perv from Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Remove Hello Perv from Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, and the Hello Perv will be removed.

Eliminate Hello Perv from Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

Hello Perv-FAQ

What Is Hello Perv?

The Hello Perv threat is adware or virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

What Are the Symptoms of Hello Perv?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.

Sintomo #4: Vedi le app installate sul tuo Mac in esecuzione automaticamente e non ricordi di averle installate.

Sintomo #5: Vedi processi sospetti in esecuzione nel tuo Task Manager.

Se vedi uno o più di questi sintomi, quindi gli esperti di sicurezza consigliano di controllare la presenza di virus nel computer.

Quali tipi di programmi indesiderati esistono?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, le minacce che attualmente possono colpire il tuo dispositivo possono essere software antivirus non autorizzato, adware, browser hijacker, clicker, ottimizzatori falsi e qualsiasi forma di PUP.

Cosa fare se ho un "virus" like Hello Perv?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle tue password e-mail.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per acquisti online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui questi consigli, la tua rete e tutti i dispositivi diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

How Does Hello Perv Work?

Una volta installato, Hello Perv can raccogliere dati utilizzando tracker. Questi dati riguardano le tue abitudini di navigazione sul web, come i siti web che visiti e i termini di ricerca che utilizzi. Viene quindi utilizzato per indirizzarti con annunci pubblicitari o per vendere le tue informazioni a terzi.

Hello Perv can also scaricare altro software dannoso sul tuo computer, come virus e spyware, che può essere utilizzato per rubare le tue informazioni personali e mostrare annunci rischiosi, che potrebbero reindirizzare a siti di virus o truffe.

Is Hello Perv Malware?

La verità è che i PUP (adware, browser hijacker) non sono virus, ma potrebbe essere altrettanto pericoloso poiché potrebbero mostrarti e reindirizzarti a siti Web di malware e pagine di truffe.

Molti esperti di sicurezza classificano i programmi potenzialmente indesiderati come malware. Ciò è dovuto agli effetti indesiderati che i PUP possono causare, come la visualizzazione di annunci intrusivi e la raccolta di dati dell'utente senza la conoscenza o il consenso dell'utente.

About the Hello Perv Research

I contenuti che pubblichiamo su SensorsTechForum.com, this Hello Perv how-to removal guide included, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere lo specifico, problema relativo all'adware, e ripristinare il browser e il sistema informatico.

How did we conduct the research on Hello Perv?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sugli ultimi malware, adware, e definizioni di browser hijacker.

Inoltre, the research behind the Hello Perv threat is backed with VirusTotal.

Per comprendere meglio questa minaccia online, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.