Crittografie ransomware e le infezioni hanno creato il caos del valore di circa 18 milioni di USD. Questo tipo di attacchi proviene da cavalli di Troia con script preprogrammati che cifrano i file degli utenti in principalmente algoritmi di crittografia AES e RSA. Infezioni ransomware sono diventati un grave pericolo per gli utenti inesperti che allegati di posta elettronica di solito aperti senza pensare attentamente la loro legittimità. La minaccia in sé può essere rimosso con un particolare programma anti-malware, tuttavia, restano i file crittografati. Questo è un tutorial per aiutare gli utenti a decifrare RSA dati crittografati. I metodi di seguito sono stati consigliati da esperti e sono stati processati più volte dagli utenti con un buon risultato. Tuttavia ciò non garantisce che funzionerà per voi.

Crittografie ransomware e le infezioni hanno creato il caos del valore di circa 18 milioni di USD. Questo tipo di attacchi proviene da cavalli di Troia con script preprogrammati che cifrano i file degli utenti in principalmente algoritmi di crittografia AES e RSA. Infezioni ransomware sono diventati un grave pericolo per gli utenti inesperti che allegati di posta elettronica di solito aperti senza pensare attentamente la loro legittimità. La minaccia in sé può essere rimosso con un particolare programma anti-malware, tuttavia, restano i file crittografati. Questo è un tutorial per aiutare gli utenti a decifrare RSA dati crittografati. I metodi di seguito sono stati consigliati da esperti e sono stati processati più volte dagli utenti con un buon risultato. Tuttavia ciò non garantisce che funzionerà per voi.

Che cosa è crittografia RSA Algorhytm?

Algoritmo di cifratura RSA è un tipo di linguaggio, in questo caso, cambia il codice normale del file con una chiave univoca. Questa chiave può essere decifrato tramite apposito software, ma richiede una macchina potente, in quanto si tratta di un processo time-costosa. Algoritmo RSA è stato impiegato dai virus ransomware più tradizionali che hanno provocato devastazioni enormi su scala globale - The CryptoWall Varianti(2.0, 3.0), BitCrypt e altri. In questo tutorial, vi mostriamo un possibile metodo per decifrare i file e il ripristino allo stato di lavoro precedente nel caso in cui si dispone di alcun backup del sistema operativo (OS). Dopo il tutorial, abbiamo fornito istruzioni su come attivare cronologia dei file di Windows in modo che i file possono essere salvati in modo è possibile proteggersi da attacchi futuri. Assicurati di prendere il vostro tempo e fare tutto da i passi in basso e le cose dovrebbero andare bene per voi.

Ransomware manuale di rimozione

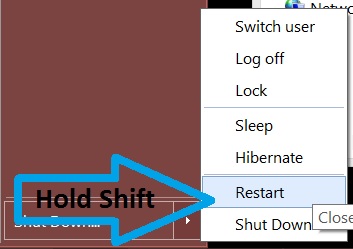

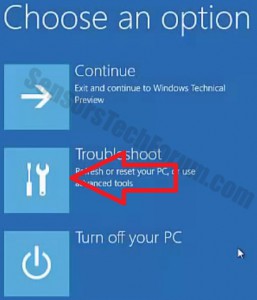

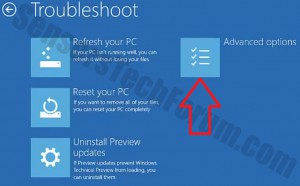

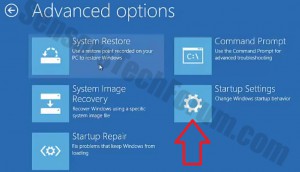

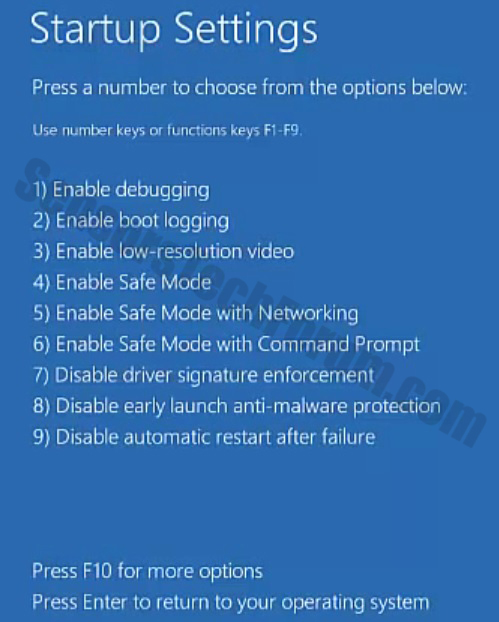

Prima di fare questo, assicurarsi di eseguire il backup dati su una chiavetta USB o nulla di questa somiglianza. Dopo di che, assicuratevi di scaricare un software anti-malware stimabile che rileverà qualsiasi cosa fuori dal comune e vi assisterà con la rimozione della minaccia. Scaricalo ad un PC sicuro e metterlo sul vostro e avviare il computer in modalità provvisoria di Windows on-line utilizzando il seguente manuale:

Ransomware file Restauro

Per questo particolare esercitazione, abbiamo utilizzato file di estensione .bitcrypt, crittografato ransomware, chiamato BitCrypt. Abbiamo utilizzato anche la versione di Ubuntu 14.04 che ci ha aiutato ad utilizzare uno speciale software appropriato per questa distribuzione. È possibile ottenere dalla pagina di download del loro sito web e È possibile:

-Installarlo con il sistema operativo per l'avvio di un drive USB in diretta.

-Installarlo su un drive virtuale (Raccomandato).

Qui abbiamo brevi tutorial sia per:

Installazione di Ubuntu sulla vostra macchina:

Passo 1: Ottenere un flash drive USB che ha sopra 2 GB di spazio.

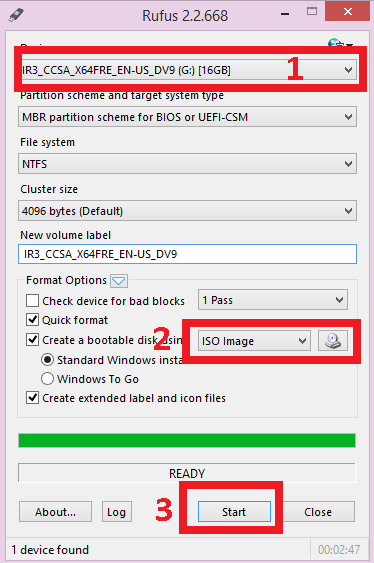

Passo 2: Scarica il software gratuito, chiamato Rufus e installalo su Windows.

Step3: Configurare Rufus scegliendo NTFS come sistema e selezionare il drive USB come quello di essere creato come una USB avviabile. Dopo che l'immagine di boot di Linux dal seguente pulsante:

Assicurati di individuare e selezionare da dove è stato scaricato.

Step4: Dopo il flash drive è pronto, riavviare il computer, e dovrebbe eseguire l'installazione di Ubuntu. In caso contrario, si dovrebbe andare al menu BIOS premendo la combinazione di tasti BIOS all'avvio per il tuo PC (Di solito si tratta di F1) e da lì selezionare la prima opzione d'avvio per essere l'unità di avvio USB o un CD / DVD nel caso in cui avete bruciato Ubuntu su tale.

Installazione Di Ubuntu sul vostro Virtual Drive

Per questa installazione, è necessario scaricare VMware Workstation da loro pagina di download o qualsiasi altro programma Virtual Gestione unità. Dopo aver installato dovrebbe:

Passo 1: Creare una nuova unità virtuale.

Passo 2: Impostare le dimensioni dell'unità. Assicurarsi di avere un minimo di 20 gigabyte di spazio libero fro Ubuntu sul vostro computer. Anche scegliere 'Esegui come una singola unità'.

Passo 3: Selezionare l'immagine ISO. Per questa opzione, si deve sapere dove si trova.

Passo 4: Dopo di che giocare la macchina virtuale e installare automaticamente.

Decrittografia file

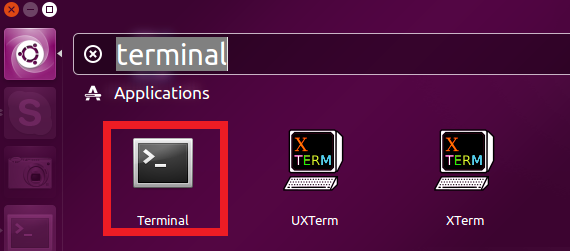

Una volta che avete Ubuntu o qualsiasi altra distribuzione Linux sul proprio computer aprire il terminale effettuando le seguenti:

Quindi aggiornare il tuo Linux e installare la versione più grande di Python 3.2 digitando la seguente nel terminale:

→sudo apt-get update

sudo apt-get install python3.2

Anche, se il vostro Linux non ha sqlite3 modulo, installarlo digitando:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem install sqlite3-ruby

Ora, dopo che abbiamo installato Python, abbiamo bisogno di scaricare uno script creato da 2014 Airbus Difesa e Spazio Cybersecurity. Per fare ciò cliccate su questo collegamento. Scarica il documento nella tua 'casa’ cartella dopo viene chiesto dove salvare esso. Tenere questo come decrypt.py nel caso in cui non viene salvata in questo formato.

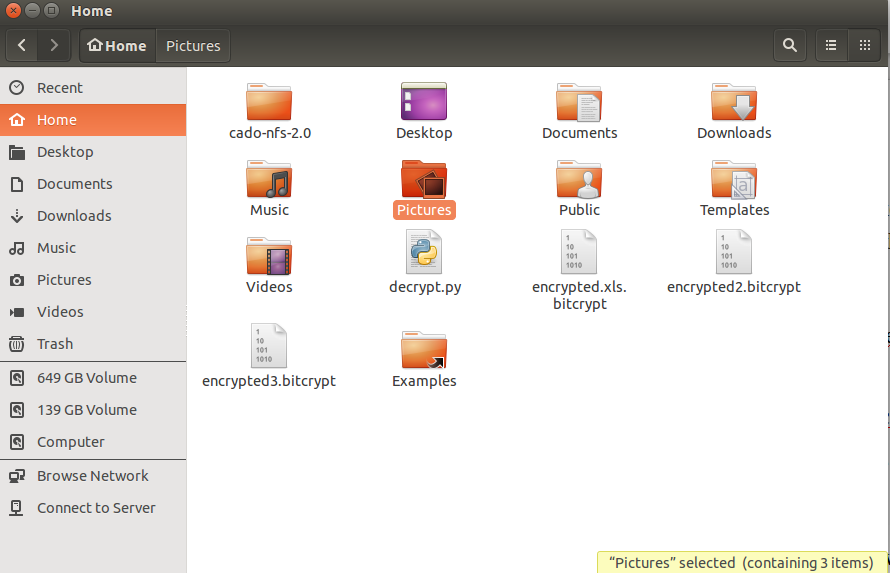

Ora che abbiamo Python e lo script, è il momento di scoprire la chiave del file crittografato .bytrcypt. Per fare questa mossa i file crittografati ot cartella casa utilizzando il file manager:

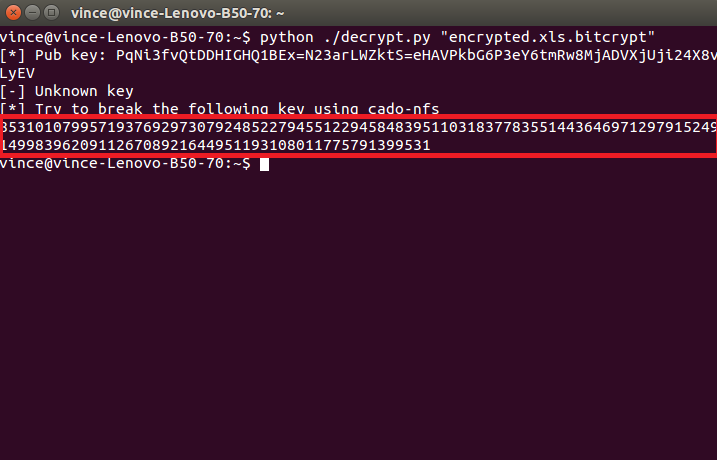

Dopo aver individuato tutti i file crittografati lì insieme al file "decrypt.py" digitare quanto segue nel terminale per avviare lo script:

→python ./decrypt.py "Your_Encrypted_Document_Name_and_Format"

Mostrerà un errore, e questo è del tutto normale fino a quando si vede questo codice:

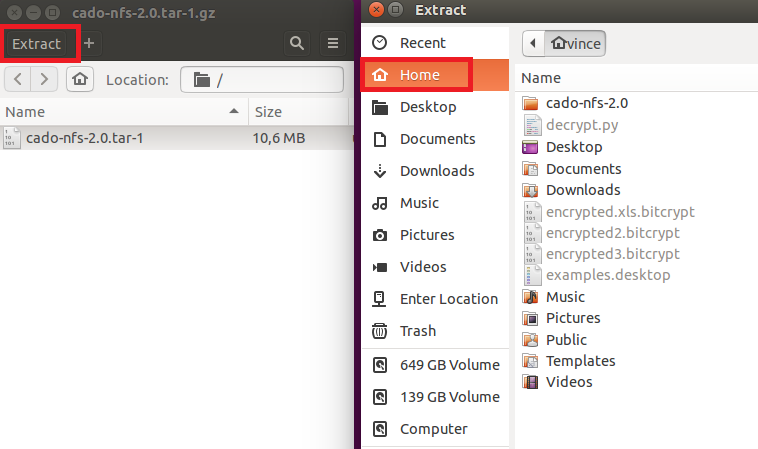

Questo è il codice RSA per questo file. Ora, abbiamo bisogno di decifrarlo, e siamo a metà strada. Per fare questo download un programma chiamato Cado-nfs2.0.tar.gz da loro pagina di download qui. Si consiglia la 2.0 versione. Tuttavia, la versione più recente è anche su un buon livello.

Verrà scaricato un file di archivio .tar (.file tar sono molto simili a .rar o .zip). Basta aprirlo e fare clic sul pulsante Estrai in alto e scegliere la 'Casa’ cartella. Dovrebbe sembrare come questo:

Dopo l'abbiamo tutti i file estratti nella 'Home’ cartella, abbiamo bisogno di compilare Cado-NFS. Per farlo, aprire un altro terminale e digitate:

→cd cado-nfs-2.0

compiere

Dopo che questo è impostato, è il momento di eseguire il cracker chiave. Importante - questo processo può richiedere da alcune ore a giorni di essere finito. Per iniziare il tipo di processo nel vostro terminale cado-NFS cd:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Una volta completato il processo, si dovrebbe vedere la seguente:

→Informazioni:Fattorizzazione Complete: Cpu totale / real-time per ogni cosa: hhhh / dddd

LongNumber1 LongNumber2

Dopo abbiamo la chiave decodificata, abbiamo bisogno di inserire nello script "decrypt.py". A tale scopo, aprendo decrypt.py in un editor di testo e trovare questa parte di essa:

→known_keys = { molti numeri lunghi }

Abbiamo bisogno di aggiungere prima alla seconda fascia ("}") queste linee:

La chiave precedente, una colonna, parentesi aperta, LongNumber1, Virgola, LongNumber2, parentesi chiusa. Dovrebbe sembrare come questo:

→La chiave precedente:(LongNumber1, LongNumber2)

Sappiate che si dovrebbe fare una sola volta. Dopo questo è il momento di decodificare i file. Per fare questo tipo:

→pitone ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

Eseguendo questo comando farà un file che si chiama “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Basta rinominare il file rimuovendo l'estensione .clear e si dovrebbe essere tutto a posto. Ripetere la procedura per gli altri file, nonché. Ma ricordate che prima si dovrebbe trovare le loro chiavi iniziali per decifrare loro. Dovreste essere in grado di aprirli ora. Ci auguriamo che questo funziona per voi.

Conclusione

La miglior difesa contro le minacce ransomware è sempre l'utente stesso. E 'fondamentale sapere quali file si apre e se le posizioni di questi file sono al sicuro o no. Tuttavia, se siete in un'organizzazione o da qualche parte in cui il computer si trova in un ambiente pubblico o di lavoro, apre sempre fino a un attacco diretto che è ancora più pericoloso. Un vero esperto dirà che il miglior computer è quella che viene spento, perché può avere le migliori difese, ma colui che fa gli errori non è la macchina, è l'uomo. È per questo che si dovrebbe sempre tenere abbastanza conoscenza e costruire il comportamento di utilizzo del PC che è orientata la sicurezza.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter

Ciao,

Ho lo stesso problema. I miei file sono anche infettati dal Cryptowall 3.0. E l'estensione è ccc. Posso usare questo script python per decifrare ? Ci sono altre soluzioni possibili ?

grazie mille

Patrick