Cifrados e infecciones ransomware han creado estragos valor de alrededor de 18 millones de USD. Este tipo de ataques provienen de los caballos de Troya con scripts preprogramados que encriptan los archivos de usuario en su mayoría algoritmos de cifrado AES y RSA. Infecciones ransomware se han convertido en un grave peligro para los usuarios inexpertos que suelen abrir adjuntos de correo electrónico sin cuidado pensando en su legitimidad. La amenaza en sí se puede quitar con un programa anti-malware en particular, sin embargo, los archivos cifrados permanecen. Este es un tutorial para ayudar a los usuarios en el descifrado RSA datos cifrados. Los métodos de abajo fueron recomendados por los expertos y se intentaron varias veces por los usuarios con un buen resultado. Sin embargo esto no es una garantía de que va a trabajar para usted.

Cifrados e infecciones ransomware han creado estragos valor de alrededor de 18 millones de USD. Este tipo de ataques provienen de los caballos de Troya con scripts preprogramados que encriptan los archivos de usuario en su mayoría algoritmos de cifrado AES y RSA. Infecciones ransomware se han convertido en un grave peligro para los usuarios inexpertos que suelen abrir adjuntos de correo electrónico sin cuidado pensando en su legitimidad. La amenaza en sí se puede quitar con un programa anti-malware en particular, sin embargo, los archivos cifrados permanecen. Este es un tutorial para ayudar a los usuarios en el descifrado RSA datos cifrados. Los métodos de abajo fueron recomendados por los expertos y se intentaron varias veces por los usuarios con un buen resultado. Sin embargo esto no es una garantía de que va a trabajar para usted.

¿Qué es la encriptación RSA Algorhytm?

Algoritmo de cifrado RSA es un tipo de lenguaje que, en este caso, cambia el código normal del archivo con una clave única. Esta tecla puede ser descifrado a través de un software especial, pero requiere una máquina potente ya que es un proceso en tiempo costosa. Algoritmo RSA ha sido empleado por los virus ransomware más tradicionales que han causado devastaciones masivas a escala mundial - El CryptoWall Variantes(2.0, 3.0), BitCrypt y otros. En este tutorial, nos mostrará un posible método para descifrar los archivos y restaurarlos a su estado de trabajo anterior en caso de que usted no tiene ninguna copia de seguridad de su sistema operativo (OS). Tras el tutorial, hemos proporcionado instrucciones sobre cómo habilitar la historia de archivos de Windows para que sus archivos se pueden copiar para que pueda protegerse de futuros ataques. Asegúrese de tomar su tiempo y hacer de todo, desde los pasos siguientes y las cosas debe estar bien para usted.

Ransomware Manual de Remoción

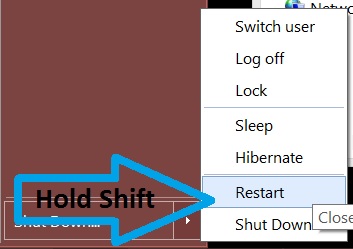

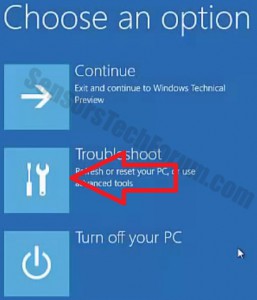

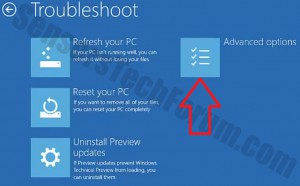

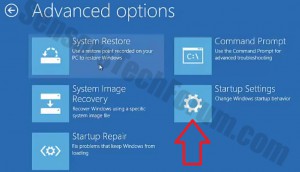

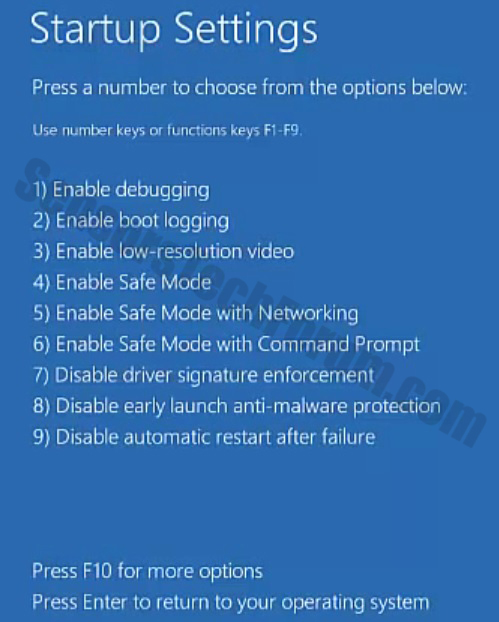

Antes de hacer esto, asegúrese de que la copia de seguridad de su información en una memoria USB o cualquier cosa de esta similitud. Después de esto, asegúrese de descargar un software anti-malware de renombre que detectará cualquier cosa fuera de lo común y le ayudará con la eliminación de la amenaza. Descarga a un PC seguro y lo puso en la suya y arrancar el ordenador en línea de Windows en modo seguro utilizando el siguiente manual:

Restauración ransomware Archivos

Para este tutorial en particular, hemos utilizado los archivos de extensión .bitcrypt, cifrada por ransomware, llamada BitCrypt. También hemos utilizado la versión de Ubuntu 14.04 que nos ayudó en el uso de un software especial apropiado para esta distribución. Usted puede obtener de la página de descargas de su sitio web y usted puede:

-Instalar junto con su sistema operativo iniciando una unidad USB en vivo.

-Instalar en una unidad virtual (Recomendado).

Aquí tenemos breves tutoriales para tanto:

La instalación de Ubuntu en su máquina:

Paso 1: Obtener una unidad flash USB que tiene por encima de 2 GB de espacio.

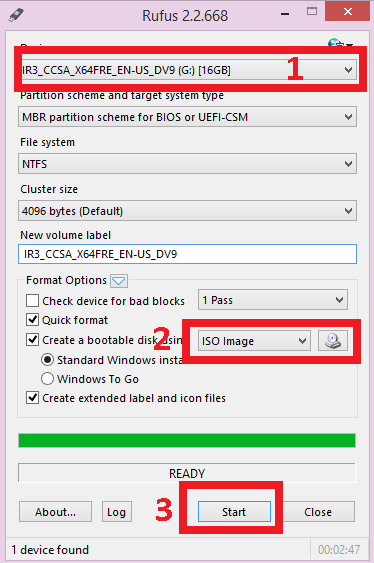

Paso 2: Descarga el software gratuito, llamado Rufus e instálalo en tus ventanas.

Paso 3: Configure Rufus eligiendo NTFS como sistema y seleccionar la unidad USB como el que se creará como un USB de arranque. Después de que arranque la imagen de Linux desde el siguiente botón:

Asegúrese de localizarlo y seleccionarlo desde donde se descargó.

Etapa 4: Después de la unidad flash está listo, reinicia tu computadora, y se debe ejecutar la instalación de Ubuntu. Si no lo hace, hay que ir al menú de la BIOS pulsando la tecla de acceso directo de la BIOS en el arranque de su PC (Por lo general, es la F1) y de allí seleccionar la primera opción de arranque para ser la unidad de arranque USB o CD / DVD en caso de que haya quemado Ubuntu en tales.

Instalación de Ubuntu en tu unidad virtual

Para esta instalación, es necesario descargar VMware Workstation de su página de descarga o cualquier otro programa de Gestión Virtual Drive. Después de instalado debe:

Paso 1: Crear una nueva unidad virtual.

Paso 2: Ajuste el tamaño de la unidad. Asegúrese de tener un mínimo de 20 gigabytes de espacio libre fro Ubuntu en su ordenador. Además, puede seleccionar "Ejecutar como una sola unidad".

Paso 3: Seleccione la imagen ISO. Para esta opción, usted debe saber dónde está.

Paso 4: Después de eso jugar la máquina virtual y se instalará de forma automática.

Descifrado del archivo

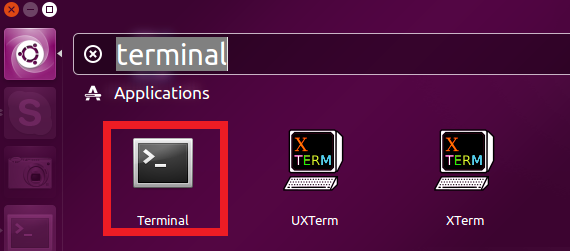

Una vez que tienes Ubuntu o cualquier otra distribución de Linux en su computadora abra el terminal haciendo lo siguiente:

Entonces Actualiza tu Linux e instalar la versión mayor de Python 3.2 escribiendo lo siguiente en el terminal:

→sudo update apt-get

sudo apt-get install python3.2

También, si su Linux no tiene sqlite3 módulo, instalarlo escribiendo:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem install sqlite3-ruby

Ahora, después de que hemos instalado Python, tenemos que descargar un script creado por 2014 Airbus Defence & Space Ciberseguridad. Para ello haga clic en este enlace. Descargue el archivo en su 'Home’ carpeta después de que se le pide dónde guardarlo. Mantenga esto como decrypt.py en caso de que no se guarda en este formato.

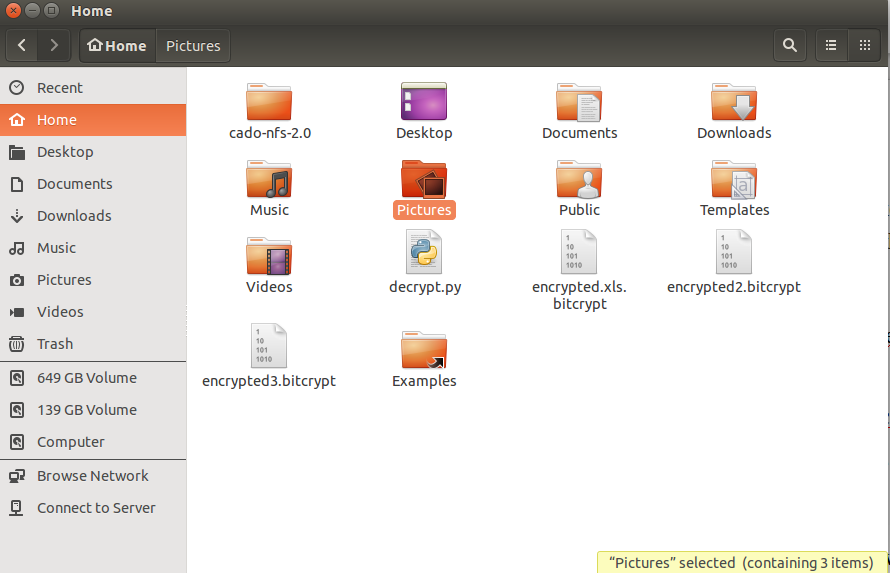

Ahora que tenemos Python y el guión, es el momento de encontrar la clave del archivo cifrado .bytrcypt. Para hacer este movimiento sus archivos cifrados ot la carpeta de inicio utilizando el administrador de archivos:

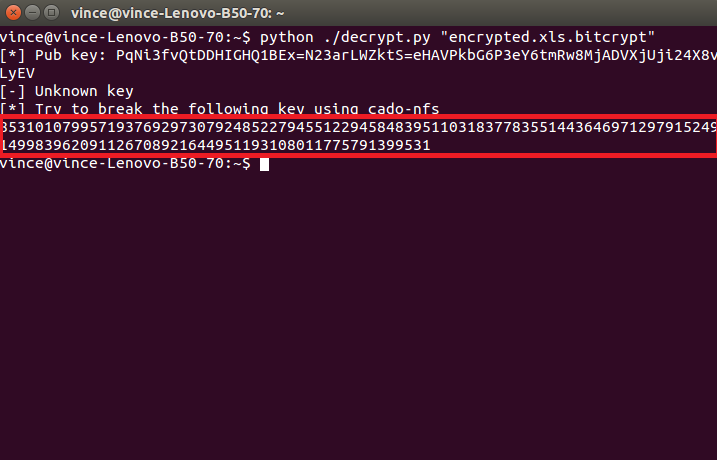

Después de buscar todos los archivos cifrados allí junto con el archivo "decrypt.py" escriba lo siguiente en el terminal para iniciar la secuencia de comandos:

→python ./decrypt.py "Your_Encrypted_Document_Name_and_Format"

Se mostrará un error, y esto es completamente normal, siempre y cuando usted ve este código:

Este es el código RSA para este archivo. Ahora, tenemos que descifrarla, y estamos a mitad de camino. Para ello descarga un programa llamado cado-nfs2.0.tar.gz de su página de descarga aqui. Recomendamos el 2.0 versión. Sin embargo, la nueva versión también está en un buen nivel.

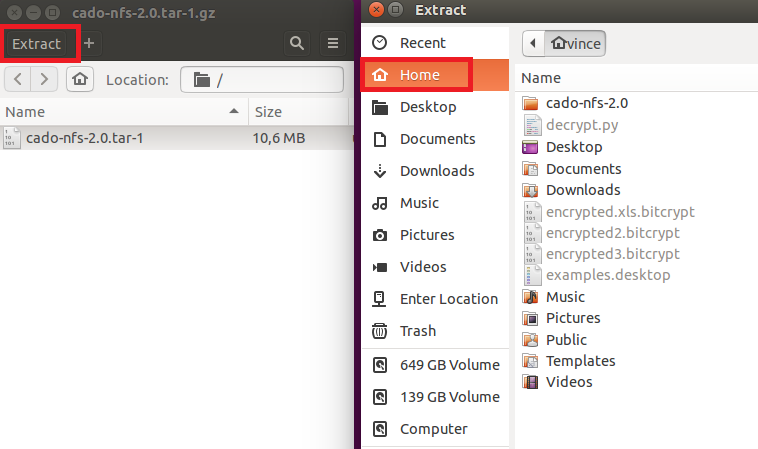

Se descargará un fichero de archivo .tar (.archivos tar son muy similares a .rar o .zip). Basta con abrir y haga clic en el botón Extraer en la parte superior y elegir la 'Home’ carpeta. Debe tener un aspecto como este:

Después de la que tenemos todos los archivos extraídos en el 'Home’ carpeta, tenemos que compilar cado-nfs. Hacer esto, abrir otro terminal y escriba:

→cd cado-nfs-2.0

hacer

Después de esto se establece, es el momento de ejecutar el cracker clave. Importante - este proceso puede tomar desde varias horas hasta días para ser terminado. Para comenzar el tipo de proceso en su terminal-cado nfs cd:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Después de que el proceso se complete, debería ver el siguiente:

→Info:Factorización completa: Cpu Total / en tiempo real para todo: hhhh / dddd

LongNumber1 LongNumber2

Después tenemos la clave de descifrado, tenemos que insertar en el script "decrypt.py". Para ello, abrir decrypt.py en un editor de texto y la búsqueda de esta parte de la misma:

→known_keys = { muchos números largos }

Tenemos que añadir antes de que el segundo soporte ("}") estas líneas:

La clave anterior, una columna, paréntesis abierto, LongNumber1, Coma, LongNumber2, paréntesis cerrado. Debe tener un aspecto como este:

→La clave anterior:(LongNumber1, LongNumber2)

Tenga en cuenta que usted debe hacer esto solamente una vez. Después de esto es el momento de decodificar los archivos. Para hacer este tipo:

→./decrypt.py python “Your_Encrypted_Document.docx.bitcrypt”

La ejecución de este comando hará que un archivo que se llama “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Apenas cambie el nombre del archivo mediante la eliminación de la extensión .clear y usted debe estar todo listo. Repita el proceso para los otros archivos, así. Pero recuerde que primero debe conocer sus claves iniciales para descifrarlos. Usted debe ser capaz de abrir ahora. Esperamos que esto funcione para usted.

Conclusión

La mejor defensa contra las amenazas ransomware es siempre el propio usuario. Es crucial saber qué archivos se abre y si la ubicación de los archivos son seguros o no. Sin embargo, si usted está en una organización o en algún lugar donde se encuentra el equipo en un entorno público o el trabajo, siempre abre a un ataque directo que es aún más peligroso. Un verdadero experto dirá que el mejor equipo es el que se apaga, porque puede tener las mejores defensas, pero el que hace que los errores no es la máquina, es el hombre. Es por eso que siempre se debe tener suficiente conocimiento y construir el comportamiento de uso de PC que se orienta la seguridad.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter

Hola,

Tengo el mismo problema. Mis archivos también están infectadas por el Cryptowall 3.0. Y la extensión es ccc. ¿Puedo usar este script en Python para descifrar ? ¿Hay otras soluciones posibles ?

muchas gracias

Patricio