Hai mai ricevuto un'e-mail spaventosa in cui si afferma che qualcuno possiede informazioni compromettenti su di te?? Un esempio recente è il “Stato di sicurezza non soddisfatto” truffa.

Sextortion truffe e-mail, una preoccupazione crescente nel mondo digitale, coinvolgono criminali che minacciano di rivelare dati privati a meno che non ricevano un pagamento. Spesso, queste minacce sono infondate ma possono comunque portare a notevoli disagi. Questo articolo approfondisce la comprensione delle frodi via email legate alla sextortion, riconoscendone i segni, e adottare misure proattive per proteggersi.

“Stato di sicurezza non soddisfatto” Sommario minaccia

| Nome | "Stato di sicurezza non soddisfatto" |

| Tipo | Sextortion Scam / E-mail di phishing / Malware |

| breve descrizione | Un'e-mail di estorsione che minaccia di pubblicare video compromettenti senza pagamento Bitcoin viene trasferito. |

| Tempo di rimozione | Circa 15 minuti per scansionare l'intero sistema e rimuovere eventuali minacce scoperte |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Comprendere le nozioni di base dell'e-mail di sextortion “Stato di sicurezza non soddisfatto”

La frode e-mail di sextortion coinvolge i criminali che minacciano di rilasciare informazioni private e sensibili a meno che la vittima non paghi un riscatto. Tipicamente, i truffatori affermano di avere foto o video compromettenti dell'individuo e richiedono un pagamento per mantenere private queste informazioni. Comprendere le operazioni di base di queste truffe è fondamentale per proteggere te stesso e i tuoi cari dal diventare vittime.

Che cosa costituisce una frode tramite e-mail di sestorsione?

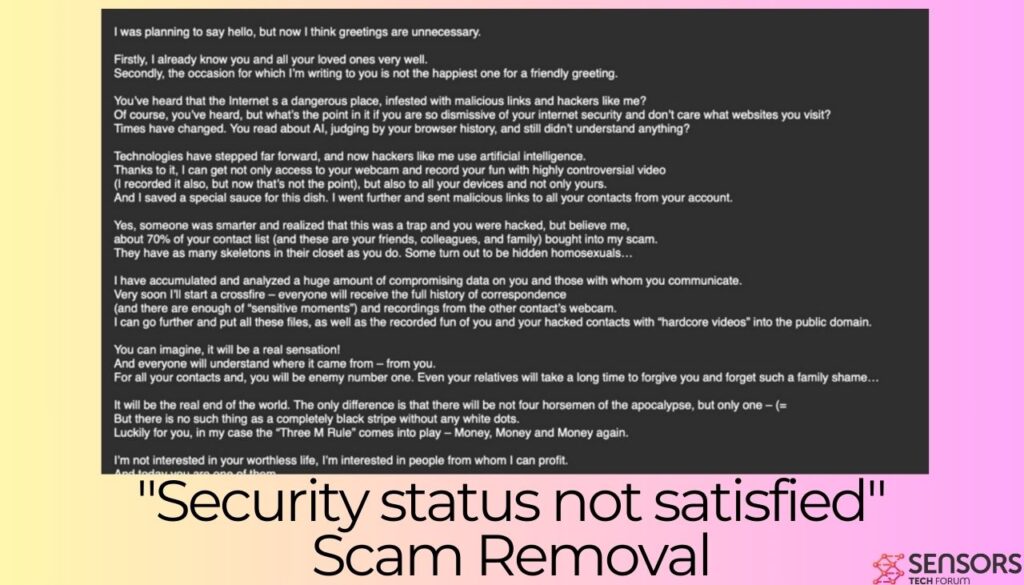

Come puoi vedere nell'esempio che segue, La frode via email per sextortion prende forma attraverso e-mail ingannevoli e minacciose. I truffatori intimidiscono le vittime sostenendo di aver ottenuto contenuti sensibili che potrebbero metterle in imbarazzo o danneggiarle’ reputazione se resa pubblica. La natura sinistra di queste truffe non risiede solo nella minaccia in sé ma nella fabbricazione. Spesso, questi criminali non possiedono tale materiale – invece, fanno affidamento sulla paura e sulla manipolazione per imporre il pagamento.

Istanze di vita reale: Come queste truffe hanno avuto un impatto sulle vittime

I casi reali di frode via e-mail di sextortion rivelano gli impatti devastanti che queste truffe possono avere sugli individui. Le vittime hanno riferito di un grave disagio emotivo, perdita finanziaria, e in casi estremi, autolesionismo. L'imbarazzo e la paura di smascherarsi portano alcuni a pagare il riscatto senza rendersi conto che così facendo non si fa altro che incoraggiare i truffatori. Queste esperienze traumatiche evidenziano l’importanza di affrontare adeguatamente le minacce di sextortion e di salvaguardare i dati personali online.

In caso di “Stato di sicurezza non soddisfatto,” l'estorsore dell'e-mail afferma di aver registrato un video del destinatario mentre guardava contenuti per adulti, minacciando di rilasciarlo a meno che non venga effettuato un pagamento in Bitcoin. Ecco il testo completo della truffa via email:

Stato di sicurezza non soddisfatto.

Avevo intenzione di salutarti, ma ora penso che i saluti non siano necessari.

In primo luogo, Conosco già molto bene te e tutti i tuoi cari.

In secondo luogo, l'occasione per la quale vi scrivo non è delle più felici per un cordiale saluto.Hai sentito che Internet è un posto pericoloso, infestato da collegamenti dannosi e hacker come me?

Naturalmente, hai sentito, ma che senso ha se sei così sprezzante nei confronti della tua sicurezza su Internet e non ti interessa quali siti web visiti?

I tempi sono cambiati. Hai letto dell'intelligenza artificiale, a giudicare dalla cronologia del tuo browser, e ancora non capivo niente?Le tecnologie hanno fatto passi da gigante, e ora gli hacker come me usano l'intelligenza artificiale.

Grazie ad essa, Non solo posso accedere alla tua webcam e registrare il tuo divertimento con video altamente controversi

(L'ho registrato anch'io, ma ora non è questo il punto), ma anche a tutti i tuoi dispositivi e non solo ai tuoi.

E ho tenuto da parte una salsa speciale per questo piatto. Sono andato oltre e ho inviato collegamenti dannosi a tutti i tuoi contatti dal tuo account.Sì, qualcuno è stato più intelligente e ha capito che questa era una trappola e sei stato hackerato, ma credimi,

su 70% della tua lista di contatti (e questi sono i tuoi amici, colleghi, e famiglia) comprato nella mia truffa.

Hanno tanti scheletri nel loro armadio quanto te. Alcuni risultano essere omosessuali nascosti…Ho accumulato e analizzato un'enorme quantità di dati compromettenti su di te e su coloro con cui comunichi.

Molto presto inizierò un fuoco incrociato – ognuno riceverà lo storico completo della corrispondenza

(e ce ne sono abbastanza “momenti delicati”) e registrazioni dalla webcam dell'altro contatto.

Posso andare oltre e inserire tutti questi file, così come il divertimento registrato di te e dei tuoi contatti hackerati “video hardcore” nel pubblico dominio.Puoi immaginare, sarà una vera sensazione!

E tutti capiranno da dove viene – da voi.

Per tutti i tuoi contatti e, sarai il nemico numero uno. Anche i tuoi parenti impiegheranno molto tempo per perdonarti e dimenticare una tale vergogna familiare…Sarà la vera fine del mondo. L'unica differenza è che non ci saranno i quattro cavalieri dell'apocalisse, ma solo uno – (=

Ma non esiste una striscia completamente nera senza punti bianchi.

Fortunatamente per te, nel mio caso il “La regola delle tre M” entra in gioco – I soldi, Soldi e ancora soldi.Non mi interessa la tua vita senza valore, Mi interessano le persone da cui posso trarre profitto.

E oggi tu sei uno di loro.Ecco perchè: Trasferimento $1390 in Bitcoin a: 1PPJpvSPbbMwbESJZXGS8VtKiFQkmm7DvK …entro 48 orario!

Non sai come usare le criptovalute? Usa Google, tutto è semplice.

Una volta ricevuto il pagamento, Cancellerò tutte le informazioni associate a te e non avrai mai più mie notizie.

Ricorda una cosa: il mio indirizzo crittografico è anonimo, e ho generato questa lettera nella tua casella di posta e te l'ho inviata.

Puoi chiamare la polizia, Fai quello che vuoi – non mi troveranno, le mie richieste non cambieranno, ma perderai solo tempo prezioso.L'orologio sta ticchettando. Tic tac, un minuto fuori 48 sono passate ore ormai. Passerà presto un'ora, e tra due giorni la tua vecchia vita passerà per sempre.

O addio per sempre (se ricevo il pagamento), o ciao a un mondo nuovo e coraggioso in cui non ci sarà posto per te.Hasta la vista, Bambino!

P.S. Quasi dimenticavo. Finalmente scopri cosa sono le schede in incognito, autenticazione a due fattori, e il browser TOR lo sono, per l'amor di Dio!

Le tattiche psicologiche dietro le email di sextortion come “Stato di sicurezza non soddisfatto”

L'efficacia delle e-mail di sextortion risiede nelle tattiche psicologiche utilizzate dai truffatori. Queste tattiche includono l’invocazione della paura, vergogna, e l'urgenza di costringere la vittima ad agire frettolosamente. I truffatori creano e-mail che sembrano altamente personali e convincenti, creando l'illusione di avere accesso alla propria vita privata. Comprendere queste strategie manipolative è il primo passo per costruire resilienza contro di esse. Riconoscere i segni della sextortion e sapere che queste minacce sono spesso infondate può consentire alle persone di rispondere in modo appropriato: non interagendo con il truffatore, mettere in sicurezza i loro conti, e segnalare l'accaduto alle autorità.

Riconoscere i segni di frode via e-mail di sextortion

Le frodi via e-mail di sestorsione possono spesso essere identificate da alcuni segnali di allarme che si trovano comunemente all'interno di questi messaggi minacciosi. Gli indicatori chiave includono e-mail non richieste che affermano di contenere informazioni sensibili o compromettenti su di te. Gli autori di queste e-mail in genere richiedono il pagamento, spesso in criptovaluta, per impedire la diffusione delle informazioni. Nel caso della “Stato di sicurezza non soddisfatto” truffa, $1390 in Bitcoin devono essere trasferiti su un particolare portafoglio. Riconoscere precocemente questi segnali può aiutarti a rispondere in modo adeguato senza soccombere alla pressione del tentativo di estorsione.

Frasi e minacce comuni utilizzate nelle e-mail di sextortion

Le e-mail di sestorsione hanno uno schema riconoscibile nel loro linguaggio e nelle loro minacce. Potrebbero iniziare affermando di aver violato il tuo computer o di aver ottenuto video su di te. Frasi come “So cosa hai fatto online,” “Ti ho registrato,” o “pagami adesso per evitare che lo invii a tutti i tuoi contatti” sono comuni. Queste frasi sono progettate per instillare paura e indurre a un pagamento rapido senza mettere in discussione la legittimità della richiesta. È importante affrontare tali affermazioni con scetticismo e verificare eventuali presunte violazioni della privacy prima di intraprendere qualsiasi ulteriore azione..

Identificazione delle bandiere rosse: Quando essere sospettosi

Diversi segnali d'allarme possono aiutarti a identificare le frodi via email legate alla sextortion. Sii sospettoso se l'e-mail:

- Proviene da un indirizzo email sconosciuto o sospetto.

- Contiene numerosi errori di ortografia e grammatica.

- Chiede il pagamento in Bitcoin o in un'altra criptovaluta.

- Fa minacce generiche senza fornire prove specifiche del materiale rivendicato.

- Ti spinge ad agire rapidamente, spesso dando scadenze molto brevi.

Queste caratteristiche sono spesso indicatori del fatto che l'e-mail fa parte di una truffa progettata per sfruttare la paura e l'imbarazzo a scopo di lucro..

Perché le e-mail di sextortion menzionano spesso la sicurezza compromessa

Le e-mail di sextortion menzionano spesso una sicurezza compromessa per sfruttare la paura che le proprie informazioni o attività personali vengano esposte. I truffatori affermano di aver ottenuto queste informazioni tramite malware o hacking, il che fa sembrare la minaccia più legittima e spaventosa. Questa tattica mira a creare un senso di vulnerabilità e urgenza, spingendo il destinatario a pagare il riscatto senza chiedere verifica. Ricorda solo che queste affermazioni lo sono, più probabilmente, del tutto infondato. Condurre una scansione approfondita del tuo computer con un software di sicurezza affidabile, come SpyHunter, può offrirti tranquillità e garantire la tua sicurezza digitale.

Passaggi immediati da intraprendere se ricevi un'e-mail di sextortion come “Stato di sicurezza non soddisfatto”

Ricevere un'e-mail di sextortion può essere sia allarmante che stressante. Tuttavia, il modo in cui rispondi a questa situazione indesiderata può influire in modo significativo sul suo esito. Ecco alcune azioni immediate che dovresti intraprendere per salvaguardare la tua privacy e ridurre l'impatto della situazione.

Non rispondere o interagire con il mittente

Il primo e più importante passo è evitare qualsiasi comunicazione con il truffatore. Rispondere o impegnarsi in qualsiasi forma, anche per esprimere disapprovazione o minacciarli, può aggravare la situazione. I truffatori spesso interpretano una risposta — qualsiasi risposta — come segno che il tuo indirizzo email è attivo, che può portare a tentativi o variazioni più aggressivi della truffa. La linea d’azione più sicura è ignorare completamente la comunicazione, ma assicurati di conservarlo a scopo di prova.

Conservazione delle prove: Come e cosa salvare

In caso di truffa sextortion, preservare le prove è cruciale per un paio di ragioni: aiuta a segnalare l'incidente alle forze dell'ordine, e può aiutare in eventuali azioni legali che potrebbero seguire. Inizia catturando screenshot di:

- L'e-mail iniziale di sextortion che hai ricevuto (“Stato di sicurezza non soddisfatto”,

- Tutte le comunicazioni successive,

- L'indirizzo email o il profilo online del mittente,

- Qualsiasi URL o collegamento condiviso con te.

Documenta ogni pezzo di comunicazione, comprese date e orari, per creare una cronologia completa degli eventi. Queste prove dettagliate possono essere determinanti per fermare il truffatore e impedirgli di prendere di mira altri.

Modifica delle password: Un primo passo cruciale

Dopo aver identificato un tentativo di sextortion, uno dei primi passi dovrebbe essere quello di cambiare le password, soprattutto quelli dei tuoi account di posta elettronica e dei social media. Creare forte, password univoche per ciascun account aggiungono un livello di sicurezza che potrebbe impedire ai truffatori di ottenere ulteriore accesso alle tue informazioni. L'implementazione dell'autenticazione a due fattori fornisce un ulteriore livello di sicurezza, rendendo molto più difficile per gli intrusi violare i tuoi account, anche se hanno le tue password. Ciò non solo aiuta a proteggere i tuoi conti correnti da accessi dannosi, ma svolge anche un ruolo cruciale nel salvaguardare la tua identità digitale da minacce future.

Mentre la reazione immediata potrebbe essere la paura o il panico, seguire questi passaggi pratici può aiutarti a riprendere il controllo della situazione e a proteggerti da ulteriori danni. Ricorda, strumenti e risorse sono a tua disposizione, e agire con decisione può fare la differenza.

Proteggi la tua presenza online dalla sextortion

Nel mondo interconnesso di oggi, proteggere la tua presenza online può proteggerti dalla sextortion, una forma di ricatto grave ed invasiva. Rafforzando la privacy e la sicurezza digitale, crei una solida barriera contro potenziali aggressori che cercano di sfruttare le informazioni personali per scopi nefasti. Questa sezione approfondisce le strategie attuabili per migliorare la tua difesa digitale contro la sextortion.

Migliorare la privacy dei social media per evitare vulnerabilità

Le piattaforme di social media sono un campo di battaglia comune per i sextortionisti. Rafforzare le tue impostazioni sulla privacy su queste piattaforme riduce sostanzialmente il rischio di diventarne una vittima. Ecco come puoi rafforzare la tua presenza sui social media:

- Rivedi e modifica le impostazioni sulla privacy: Esamina regolarmente le tue impostazioni sulla privacy su tutti gli account dei social media per controllare chi può vedere i tuoi post, foto, e informazioni personali. Optare per il massimo livello di privacy quando possibile.

- Sii selettivo con le richieste di amicizia: Accetta richieste di amicizia solo da persone che conosci personalmente per impedire ai truffatori di accedere alle tue informazioni personali.

- Limitare la condivisione delle informazioni personali: Evita di pubblicare informazioni sensibili che potrebbero essere utilizzate contro di te, come il tuo indirizzo, numero di telefono, o dettagli sul posto di lavoro.

Questi semplici passaggi possono ridurre notevolmente le possibilità che le tue informazioni finiscano nelle mani sbagliate.

Proteggi la tua e-mail: Password complesse e autenticazione a due fattori

Gli account di posta elettronica sono spesso la porta d'accesso alla tua identità digitale. Proteggere la tua posta elettronica è fondamentale per prevenire l'accesso non autorizzato ai tuoi account online. Ecco come migliorare la sicurezza della tua posta elettronica:

- Usa forte, Password Uniche: Crea password complesse difficili da indovinare. Utilizza un mix di lettere, numeri, e simboli, ed evitare di utilizzare la stessa password su più siti.

- Abilita l'autenticazione a due fattori (2FA): 2FA aggiunge un ulteriore livello di sicurezza richiedendo una seconda forma di verifica per accedere al tuo account, come un codice inviato al tuo telefono.

- Prendi in considerazione un gestore di password: Strumenti come Dashlane o LastPass possono generare e archiviare password complesse per te, assicurando che ciascuno dei tuoi account abbia un forte, password univoca.

Dando priorità alla sicurezza della posta elettronica, riduci significativamente il rischio di sextortion e altre forme di sfruttamento online.

Evitare comportamenti online rischiosi: Migliori pratiche

L’adozione di comportamenti online sicuri è fondamentale per la sicurezza digitale. Ecco alcune best practice da tenere a mente:

- Pensa prima di condividere: Astenersi dall'inviare o pubblicare online immagini o informazioni sensibili. Una volta condiviso, il controllo su questo contenuto è difficile, se non impossibile, riguadagnare.

- Verifica identità: Diffidare dei contatti nuovi o sconosciuti. I sestorsori spesso creano profili falsi per indurre le persone a condividere informazioni compromettenti.

- Tieniti informato: Tieniti aggiornato sulle ultime truffe e minacce online. Essere informati aiuta a riconoscere ed evitare potenziali pericoli.

L’adozione di queste pratiche aiuterà a proteggere la tua privacy e a ridurre la probabilità di cadere vittima di sextortion. Ricorda, la migliore difesa contro la sextortion è una combinazione di forti misure di sicurezza online e comportamento personale cauto.

Quando coinvolgere le autorità e cercare aiuto professionale

Realizzare di essere vittima di sextortion è un'esperienza spaventosa, uno che può provocare una raffica di emozioni e incertezza sui passi successivi. Quando la situazione degenera in minacce o nella condivisione di contenuti personali senza il tuo consenso, è fondamentale chiedere aiuto. Capire quando e come coinvolgere le autorità è fondamentale per la tua sicurezza e per garantire che possano essere intraprese azioni legali contro l'autore del reato.

Segnalazione di sestorsione alle forze dell'ordine: Quando e come

Non appena ti rendi conto di essere sestortato, il tuo primo passo dovrebbe essere quello di preservare qualsiasi prova, come i messaggi, e-mail, o interazioni sui social media. Una volta salvaguardata questa prova, è fondamentale denunciare l'incidente alle forze dell'ordine. Il tempismo è fondamentale – segnalare tempestivamente aiuta le autorità ad agire rapidamente e può prevenire la diffusione delle tue immagini private. Durante la segnalazione, sii chiaro e fornisci tutte le prove che hai raccolto. Le forze dell'ordine comprendono la delicatezza di questi casi e sono addestrate a gestirli con riservatezza e cura.

Insomma, il viaggio verso il recupero dalla sextortion implica un’azione tempestiva, intervento legale, e adottando misure diligenti per proteggere la tua presenza online. Comprendendo quando coinvolgere le autorità e cercare un aiuto professionale, puoi affrontare questo momento difficile in modo più efficace. Ricorda, il supporto è disponibile, e non devi affrontare questa situazione da solo.

Il tuo dispositivo è sicuro? Esegui una scansione malware

Le scansioni malware regolari sono un modo semplice ma efficace per proteggere i tuoi dati e le tue informazioni personali dalle truffe. Questa guida passo passo ti guiderà attraverso la scansione e la protezione del tuo computer e dei tuoi dispositivi mobili dalle minacce malware.

Scansiona e proteggi il tuo computer con SpyHunter

Mantenere la sicurezza del tuo computer richiede misure proattive, iniziando con una scansione completa del malware. SpyHunter è un potente strumento anti-malware progettato per identificare e rimuovere le minacce, garantendo che il tuo computer rimanga sicuro. Ecco come utilizzare SpyHunter per proteggere il tuo PC:

- Scarica SpyHunter dal sito ufficiale e installalo sul tuo computer.

- Apri SpyHunter e vai alla sezione Scansione per avviare una scansione del sistema. SpyHunter aggiornerà le sue definizioni di malware per rilevare le minacce più recenti.

- Consentire il completamento della scansione. Questo processo potrebbe richiedere del tempo, a seconda della quantità di dati memorizzati sul tuo computer.

- Una volta terminata la scansione, SpyHunter visualizzerà un elenco di malware rilevati e programmi potenzialmente indesiderati. Esamina questi risultati e seleziona l'opzione Quarantena per rimuovere le minacce dal tuo computer.

- Se richiesto, riavviare il computer per finalizzare il processo di rimozione.

Scansioni regolari con SpyHunter possono aiutare a rilevare e rimuovere malware prima che causi gravi danni. Si consiglia di impostare una pianificazione di scansione adatta ai propri modelli di utilizzo per la migliore protezione.

Proteggi i tuoi dispositivi mobili dalle minacce malware e dalle truffe

Dispositivi mobili, proprio come i computer, sono suscettibili alle infezioni da malware. Proteggere il tuo smartphone o tablet è essenziale per salvaguardare le tue informazioni personali. Ecco come puoi proteggere il tuo dispositivo mobile:

- Installa un'app anti-malware affidabile per Android. Assicurati di scaricarlo direttamente dal Play Store ufficiale per evitare applicazioni contraffatte.

- Apri l'app e completa il processo di configurazione, concedendo le autorizzazioni necessarie affinché l'app possa scansionare il tuo dispositivo in modo efficace.

- Esegui una scansione completa per valutare eventuali minacce esistenti sul tuo dispositivo. Ciò aiuterà a identificare e rimuovere il malware, adware, e altri programmi indesiderati che potrebbero compromettere le prestazioni o la sicurezza del tuo dispositivo.

- Esaminare i risultati della scansione, e se vengono rilevate minacce, utilizzare le istruzioni dell'app per rimuoverli o metterli in quarantena.

- Valuta la possibilità di impostare scansioni automatiche regolari per garantire una protezione continua contro le nuove minacce.

Adottando queste misure per proteggere il tuo dispositivo mobile, puoi ridurre al minimo il rischio di infezioni da malware e mantenere le tue informazioni personali al sicuro.

Prevenire attacchi futuri: Costruire una difesa contro la frode della sestorsione

Costruire un potente meccanismo di difesa contro truffe come “Stato di sicurezza non soddisfatto” prevede una strategia a più livelli che inizia con l’istruzione e si estende all’implementazione di misure di sicurezza informatica all’avanguardia. Fortificando le nostre vite digitali con conoscenze e strumenti, costruiamo una fortezza che è molto più difficile da penetrare per i sextortionisti.

Educazione e consapevolezza

Sapere è potere, e nella lotta alla sextortion, è il tuo scudo più efficace. Comprendere le tattiche comuni utilizzate dai sextortionisti, come la manipolazione psicologica e l’inganno tecnologico, può ridurre significativamente il rischio di esserne vittime. Campagne di sensibilizzazione e programmi educativi possono illuminare le persone sull’importanza della privacy e sui rischi associati alla condivisione di informazioni personali o intime online. Familiarizzare con i segnali di un tentativo di sextortion ti assicura di essere sempre un passo avanti rispetto agli autori.

- Riconoscere e-mail o messaggi di phishing che potrebbero sembrare legittimi ma richiedono informazioni personali o contengono collegamenti pericolosi.

- Tieniti informato sui nuovi tipi di truffe e minacce online seguendo fonti attendibili di notizie sulla sicurezza informatica.

- Discuti della sicurezza online con amici e familiari, soprattutto i più giovani che potrebbero essere più vulnerabili alle minacce digitali.

Implementare una strategia globale di sicurezza informatica

Incorporare una strategia globale di sicurezza informatica è essenziale per proteggersi “Stato di sicurezza non soddisfatto” e altre truffe di sextortion. Ciò include l’utilizzo di una potente soluzione antivirus, come SpyHunter, che esegue la scansione e rimuove il malware che potrebbe essere utilizzato per sfruttare le vittime. Aggiornamento regolare del software e utilizzo di strong, password univoche per tutti gli account rafforzano ulteriormente le tue difese. Inoltre, abilitare l'autenticazione a due fattori ove possibile aggiunge un ulteriore livello di sicurezza che può dissuadere gli aggressori dall'accedere alle tue informazioni personali.

- Installa un software di sicurezza affidabile che offra protezione in tempo reale contro malware e ransomware.

- Utilizza i gestori di password per creare e archiviare password complesse, riducendo al minimo il rischio di violazioni dell'account.

- Aggiorna regolarmente tutti i dispositivi e le applicazioni per proteggerli dalle vulnerabilità più recenti.

Affrontare l’impatto emotivo della sestorsione: In cerca di supporto

L’impatto psicologico di essere vittima di sextortion può essere profondo, con molti che sperimentano stress, ansia, e un senso di isolamento. È essenziale che le vittime comprendano che il supporto emotivo è disponibile e che cercare aiuto è un segno di forza. Coinvolgimento in gruppi di supporto emotivo, professionisti della salute mentale, o le hotline possono fornire la guida e la rassicurazione necessarie per affrontare questo momento difficile. Risorse come Thorn e la National Suicide Prevention Helpline offrono zone libere da giudizi in cui le vittime possono trovare conforto e forza. Inoltre, rivolgersi a familiari e amici fidati per ricevere supporto può fornire un'ancora di salvezza emotiva fondamentale, aiutare le vittime a ritrovare un senso di normalità e controllo sulle proprie vite.

In situazioni in cui la salute mentale è compromessa, l’aiuto professionale di psicologi o psichiatri può essere determinante per affrontare gli impatti a lungo termine come la depressione e l’ansia. Questi specialisti possono offrire strategie per gestire il disagio emotivo, favorire un percorso verso la ripresa. Ricorda, è fondamentale dare priorità al tuo benessere emotivo e cercare comunità di supporto e aiuto professionale per affrontare con successo il processo di recupero.

Conclusione

E-mail di truffa come “Stato di sicurezza non soddisfatto”, impiegando tattiche di paura, urgenza, e inganno, sfruttare la psicologia umana per suscitare rapidità, risposte irriflessive. Queste tattiche includono la creazione di un falso senso di familiarità, scioccando il destinatario affinché si attenga, e creare scenari dalle conseguenze disastrose nel caso in cui il destinatario non agisca. Questa manipolazione aggira il pensiero critico, sfruttando le crude reazioni emotive della paura, incertezza, e fretta.

Per tutelarsi da queste insidiose minacce, è fondamentale adottare misure di protezione. Garantire l'uso di account di posta elettronica separati per uso personale, attività commerciale, e altre attività possono aiutare a compartimentare e proteggere informazioni importanti. Mentre i principali fornitori di servizi di posta elettronica offrono solide tecnologie anti-spam, integrandoli con software specializzato come SpyHunter fornisce un ulteriore livello di sicurezza. SpyHunter è progettato per rilevare e neutralizzare le minacce, offrire tranquillità di fronte al pericolo sempre presente rappresentato da e-mail truffa e altri contenuti digitali dannosi. Restando informati, vigile, e dotato di strumenti efficaci, gli utenti possono navigare nel mondo digitale con fiducia e sicurezza.

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

Come rimuovere "Stato di sicurezza non soddisfatto" da Windows.

Passo 1: Scansione per "Stato di sicurezza non soddisfatto" con lo strumento SpyHunter Anti-Malware

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Disinstallare "Stato di sicurezza non soddisfatto" e relativo software da Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Created by "Stato di sicurezza non soddisfatto" sul PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da "Stato di sicurezza non soddisfatto" Là. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Guida alla rimozione dei video per "Stato di sicurezza non soddisfatto" (Windows).

Liberarsi di "Stato di sicurezza non soddisfatto" da Mac OS X.

Passo 1: Disinstallare "Stato di sicurezza non soddisfatto" e rimuovere i file e gli oggetti correlati

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Cercare eventuali applicazioni sospette identici o simili a "Stato di sicurezza non soddisfatto". Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

Nel caso in cui non è possibile rimuovere "Stato di sicurezza non soddisfatto" via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Ricercare e rimuovere "Stato di sicurezza non soddisfatto" file dal tuo Mac

Quando si trovano ad affrontare problemi sul vostro Mac come un risultato di script e programmi come indesiderati "Stato di sicurezza non soddisfatto", il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Guida alla rimozione dei video per "Stato di sicurezza non soddisfatto" (Mac)

Rimuovere "Stato di sicurezza non soddisfatto" da Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Cancellare "Stato di sicurezza non soddisfatto" da Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Disinstallare "Stato di sicurezza non soddisfatto" da Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Rimuovere "Stato di sicurezza non soddisfatto" da Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, e la "Stato di sicurezza non soddisfatto" saranno rimossi.

Eliminare "Stato di sicurezza non soddisfatto" da Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

"Stato di sicurezza non soddisfatto"-FAQ

Che cosa è "Stato di sicurezza non soddisfatto"?

Il "Stato di sicurezza non soddisfatto" la minaccia è adware o virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

Quali sono i sintomi di "Stato di sicurezza non soddisfatto"?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.

Sintomo #4: Vedi le app installate sul tuo Mac in esecuzione automaticamente e non ricordi di averle installate.

Sintomo #5: Vedi processi sospetti in esecuzione nel tuo Task Manager.

Se vedi uno o più di questi sintomi, quindi gli esperti di sicurezza consigliano di controllare la presenza di virus nel computer.

Quali tipi di programmi indesiderati esistono?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, le minacce che attualmente possono colpire il tuo dispositivo possono essere software antivirus non autorizzato, adware, browser hijacker, clicker, ottimizzatori falsi e qualsiasi forma di PUP.

Cosa fare se ho un "virus" come "Stato di sicurezza non soddisfatto"?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle tue password e-mail.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per acquisti online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui questi consigli, la tua rete e tutti i dispositivi diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

Come funziona "Stato di sicurezza non soddisfatto" Lavoro?

Una volta installato, "Stato di sicurezza non soddisfatto" può raccogliere dati utilizzando tracker. Questi dati riguardano le tue abitudini di navigazione sul web, come i siti web che visiti e i termini di ricerca che utilizzi. Viene quindi utilizzato per indirizzarti con annunci pubblicitari o per vendere le tue informazioni a terzi.

"Stato di sicurezza non soddisfatto" possono anche scaricare altro software dannoso sul tuo computer, come virus e spyware, che può essere utilizzato per rubare le tue informazioni personali e mostrare annunci rischiosi, che potrebbero reindirizzare a siti di virus o truffe.

È "Stato di sicurezza non soddisfatto" Malware?

La verità è che i PUP (adware, browser hijacker) non sono virus, ma potrebbe essere altrettanto pericoloso poiché potrebbero mostrarti e reindirizzarti a siti Web di malware e pagine di truffe.

Molti esperti di sicurezza classificano i programmi potenzialmente indesiderati come malware. Ciò è dovuto agli effetti indesiderati che i PUP possono causare, come la visualizzazione di annunci intrusivi e la raccolta di dati dell'utente senza la conoscenza o il consenso dell'utente.

Riguardo a "Stato di sicurezza non soddisfatto" Ricerca

I contenuti che pubblichiamo su SensorsTechForum.com, Questo "Stato di sicurezza non soddisfatto" guida alla rimozione inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere lo specifico, problema relativo all'adware, e ripristinare il browser e il sistema informatico.

Come abbiamo condotto la ricerca su "Stato di sicurezza non soddisfatto"?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sugli ultimi malware, adware, e definizioni di browser hijacker.

Inoltre, la ricerca dietro "Stato di sicurezza non soddisfatto" la minaccia è supportata da VirusTotal.

Per comprendere meglio questa minaccia online, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.