Cos'è Shlayer Mac Trojan?

Questo articolo è stato creato per darvi comprensione su come rimuovere rapidamente lo Shlayer Mac Trojan dal vostro Mac in modo efficace.

Lo Shlayer Mac Trojan è una minaccia molto pericolosa per tutti i computer Mac in quanto si può installarsi in silenzio e portare al furto di dati. infezioni attive possono essere fatte senza alcun sintomo apparente e in funzione delle istruzioni di hacker specifiche diverse azioni possono avere luogo. Questo è il motivo per cui gli utenti interessati dovrebbero rimuovere immediatamente.

Shlayer Mac Trojan

| Nome | Shlayer Mac Trojan |

| Tipo | Mac OS Adware |

| breve descrizione | Lo Shlayer Mac Trojan installa malware vari sui computer di destinazione. |

| Sintomi | Le vittime non possono sperimentare segni evidenti di infezione. |

| Metodo di distribuzione | Messaggi di posta elettronica, installatori di software infetti e altri metodi. |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Secondo il disponibile, informazioni la maggior parte delle infezioni si trova negli Stati Uniti e in India. La distribuzione della minaccia è stata fatta tramite una sofisticata rete di siti che includono script e redirect alla minaccia. Due strategie diverse sono state utilizzate:

- Legittime le infezioni del sito - Gli hacker sono stati trovati per caricare gli annunci malevoli su siti legittimi, così come i vari script in grado di distribuire lo Shlayer Mac Trojan. Questo è spesso fatto utilizzando falsi o profili e commenti distacco rubato, messaggi pubblici e privati attraverso le reti sociali, chat room, forum e altri siti di comunità.

- Tattiche Web Virus di consegna - Gli hacker possono “spingere” lo Shlayer Mac Trojan con la creazione di numerose società falso, pagine di destinazione di servizio e di prodotto. Essi possono essere ospitati su nomi di dominio simili suono a siti legittimi e ben noti e possono essere progettati per includere contenuti ricchi e design. Includendo i certificati autofirmati o di sicurezza rubato e altri elementi di molti visitatori potrebbero non essere in grado di differenziarli dai domini reali e sicuri.

Le campagne malvertising sono fatte utilizzando diverse tattiche sofisticate - che comprendono l'inserimento di annunci illeciti su piattaforme differenti. Le analisi di sicurezza che vengono inviati da diversi spettacoli fornitori che le infezioni sono anche possibili dalla realizzazione di browser hijacker. Sono estensioni pericolose fatte per la maggior parte dei browser Web più diffusi che sono frequentemente utilizzate dagli utenti desktop. I plugin pericolose vengono caricati sia ai repository ufficiali e numerose pagine di hacker controllato, scaricare portali e altri luoghi dove gli utenti possono acquisire l'infezione. Per manipolare le potenziali vittime a scaricare loro i dirottatori i criminali potranno inviare descrizioni elaborate che promettono nuove funzionalità aggiunte, ottimizzazioni e altri benefici.

Una recente statistica della campagna antivirus del malware Mac mostra che il trojan Shlayer Mac è responsabile di gran parte delle infezioni degli ultimi anni. Conti Questo particolare Trojan per circa 30% del totale delle minacce per il sistema operativo di Apple secondo una delle relazioni. Da quando le prime versioni sono stati rilasciati nel mese di febbraio 2018. Diversi gruppi di hacker sono forse dietro le diverse campagne di attacco che sono stati contro i singoli utenti e le reti aziendali. Questo è uno dei virus che hanno molte varianti distinte - ci sono più di 32,000 diversi tipi di configurazione che sono stati raccolti finora. Tutti loro sono sono controllati da server speciali di hacker-controllato - più di 140 quelli sono stati utilizzati per questo scopo.

Il motore Trojan è in grado di correre per lo Bash (riga di comando) comandi come indicato dagli hacker. Si può nascondere da alcuni sistemi di sicurezza e di distribuire anche altri il malware attraverso tipi popolari - dirottatori, ransomware, virus e ecc comuni.

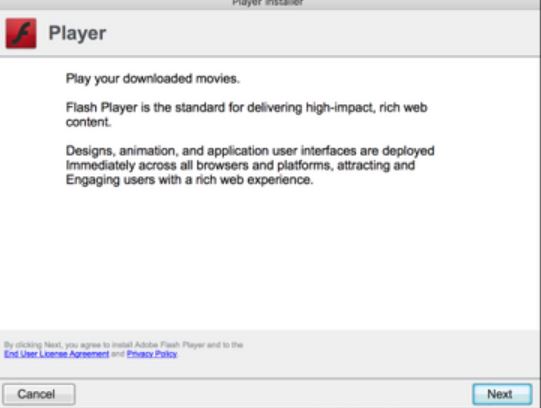

Un nuovo aggiornamento del Shlayer Mac Trojan è stato recentemente scoperto da aggiornamenti di sicurezza. La nuova versione della minaccia si sta diffondendo attraverso Internet utilizzando diversi metodi comunque uno dei più frequenti è un programma di installazione o di aggiornamento per la Adobe Flash Plugin. Collegamenti a esso e codice per il download si trovano su siti dirottatore, pagine compromesse e messaggi e-mail di phishing.

È stato confermato che il nuova Shlayer Mac Trojan interessa tutte le versioni di 10.10.5 a 10.14.3. Può essere davvero difficile da rilevare con un anti-virus o un programma anti-malware le minacce impiegano più livelli di offuscamento. L'analisi del codice rivela anche che contiene la funzionalità per rilevare e bypass software di sicurezza attiva.

Non appena viene avviato l'intrusione il codice malware incorporato avrà inizio. A seconda delle condizioni locali o di hacker-istruzioni varie azioni si svolgeranno. Uno dei più comuni è il Acessing dei dati sensibili comprese le informazioni personali sugli utenti. La nuova versione del Mac Shlayer Trojan sarà anche generare un ID univoco per ogni host infetto.

Questo è seguito un aumento dei privilegi che fornirà un payload secondario. Ciò significa che il Trojan può essere utilizzato sia da installare altre minacce per i padroni di casa già compromesse e anche per spiare le vittime in tempo reale. Altri nomi che il malware è anche conosciuto sono i seguenti:

- Trojan.Mac.Shlayer.f

- Trojan.OSX.Shlayer-2

- Trojan Mac Shlayer

- OSX / Shlayer

Shlayer Mac Trojan - Come ho ricevuto E '

Lo Shlayer Mac Trojan viene distribuito attraverso una complessa campagna nota come pubblicità dannoso. L'analisi rivela sicurezza che i campioni rilevati vengono distribuiti attraverso payload Malvertising avanzata.

In questo caso particolare il colpevole è un estensione del browser maligni che è ospitato su siti pirata a controllo. Il codice pericoloso è travestito da un programma di installazione di Adobe Flash Player. Questo tipo di comportamento attacco può essere incorporato in diverse fonti di infezione oltre ai siti dannosi:

- I messaggi di posta elettronica - I criminali possono inoltre utilizzare tattiche di phishing che imitano aziende e servizi legittimi che gli utenti potrebbero utilizzare. Con cadere vittima di loro contenuto del corpo o eventuali file allegati file di Adobe Flash Player falso verrà scaricato e avviato sul proprio computer.

- File reti di condivisione - I file di payload possono essere condivisi su reti come BitTorrent, dove tali programmi sono spesso caricati.

- documenti dannosi - Il programma di installazione di Adobe Flash Player può essere incorporato nei documenti realizzati dai criminali. Tutti i formati di file può essere influenzata: file di testo, presentazioni, database e fogli di calcolo. I contenuti built-in possono collegarsi ai file pericolosi. L'altra tecnica è l'avvio automatico del file inserendo gli script necessari al loro interno. Quando i file dei documenti vengono aperti un prompt sarà lanciato chiedendo agli utenti per consentire loro. Il motivo citato sarà quello di visualizzare correttamente il documento.

Non solo l'Adobe Flash Player installare un vettore dannoso, ma anche un'immagine che nasconde la steganografia il malware - il codice del virus viene avviato non appena viene aperto nella finestra del browser. Mentre la campagna si ritiene molto grande si stima che ben il visitatore 5MM potrebbero essere stati presi di mira con esso.

La campagna malvertising consegnerà il vettore payload che avvia il codice nascosto che porta alla installazione Shlayer Mac Trojan.

A seguito dei siti dannosi e lo script reindirizza le vittime possono anche essere indirizzate a diverse pagine di destinazione campagna pubblicitaria. Essi potranno consegnare un altro set di installazione delle applicazioni malevoli, a seconda delle campagne. Alcuni degli esempi includono le seguenti copie del malware:

- Aggiornamento Flash Ora!

- Windows 10 PC Repair

Shlayer Mac Trojan: cosa fa?

Al lancio del codice di Shlayer Mac Trojan la prima parte della infezione inizierà - uno script di shell decifrare un file trovato nel Risorse applicative elenco. Questo file dannoso viene distribuito lì per nascondere il suo aspetto da luoghi comuni degli utenti, come la loro casa cartella.

Verrà avviata una sequenza di un diversi consegna fase di Troia, compreso il disimballaggio di un archivio ZIP protetto da password contenente ulteriori script di malware. Lo Shlayer Mac Trojan in questo momento è configurato per portare ad altre infezioni. Tuttavia dato il suo design modulare complessa può essere facilmente utilizzato per altri scopi dannosi, tra cui i seguenti:

- La raccolta dati - Il motore può essere utilizzato per i dati raccolti che possono essere configurati per estrarre entrambi i parametri della macchina e le informazioni dell'utente. La prima categoria è usato per generare un ID univoco che viene assegnato a ogni singola macchina. Questo viene fatto tramite un algoritmo che utilizza l'elenco dei componenti hardware installati, impostazioni utente e altri parametri del sistema operativo. Si può anche esporre direttamente l'identità delle vittime, cercando fuori per le stringhe che possono rivelare il loro nome, indirizzo, numero di telefono, posizione e le eventuali credenziali di account memorizzati.

- modifiche al sistema - Per facilitare ulteriori infezioni del codice payload possono fare varie modifiche alle macchine compromesse - file di configurazione, valori ambiente di sistema operativo e le impostazioni utente.

- Opzioni di avvio Modifiche - Accedendo ai computer Mac OS tridimensionali La Shlayer Trojan può impostare se stesso o gli altri carichi utili distribuiti per l'avvio automatico quando il computer è acceso.

- Ulteriori Payload di consegna - Può essere usati per fornire altre minacce per il computer, come i minatori e ransomware.

I futuri aggiornamenti alle Shlayer Mac Trojan possono implementare tutti i tipi di altri moduli.

Remove Shlayer Mac Trojan

To fully remove all traces and files of the Shlayer trojan, si consiglia di seguire le istruzioni di rimozione qui sotto. They represent two approaches – manuale e automatico. Per la massima efficienza, it is best to combine them. Consider that a full system scan will detect and remove all trojan files and keep your system safe in the future.

Passaggi da preparare prima della rimozione:

Prima di iniziare a seguire i passi di seguito, Essere informati che si deve prima fare le seguenti operazioni preliminari:

- Eseguire il backup dei file nel caso in cui il peggio accade.

- Assicurarsi di avere un dispositivo con queste istruzioni su standy.

- Armatevi di pazienza.

- 1. Cerca malware per Mac

- 2. Disinstallare le app rischiose

- 3. Pulisci i tuoi browser

Passo 1: Cerca e rimuovi i file Shlayer Mac Trojan dal tuo Mac

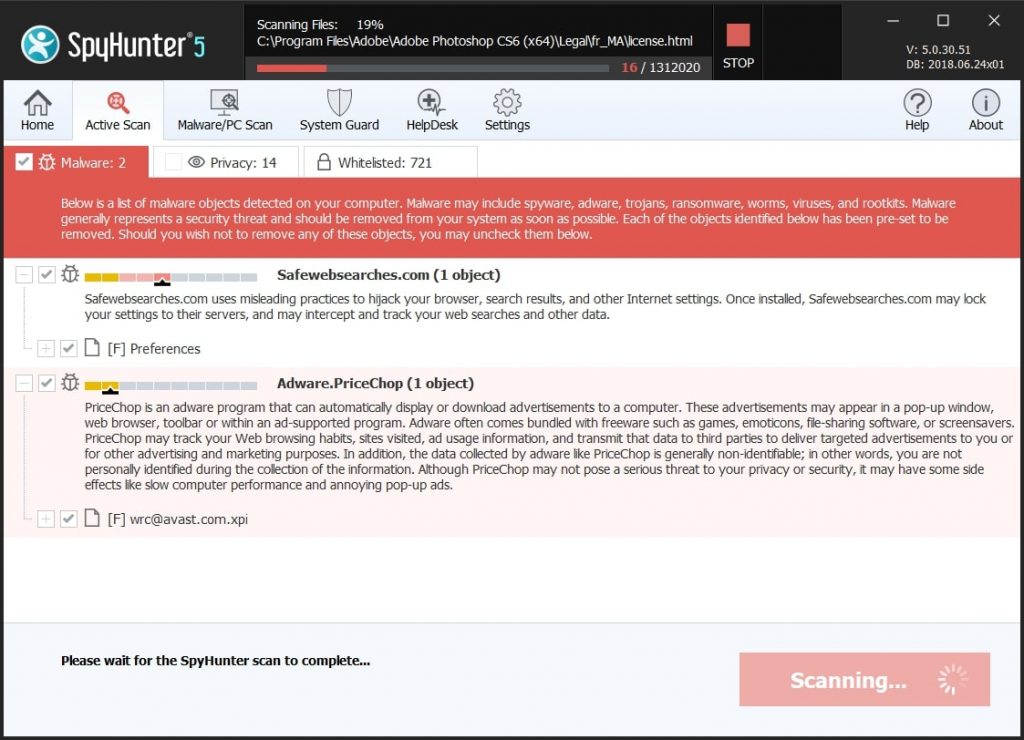

Quando si trovano ad affrontare problemi sul vostro Mac come un risultato di script indesiderati e programmi come Shlayer Mac Trojan, il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Guida rapida e semplice alla rimozione di video malware per Mac

Passo bonus: Come rendere il tuo Mac più veloce?

Le macchine Mac mantengono probabilmente il sistema operativo più veloce in circolazione. Ancora, I Mac a volte diventano lenti e lenti. La guida video di seguito esamina tutti i possibili problemi che possono portare il tuo Mac a essere più lento del solito, nonché tutti i passaggi che possono aiutarti a velocizzare il tuo Mac.

Passo 2: Disinstallare Shlayer Mac Trojan e rimuovere i file e gli oggetti correlati

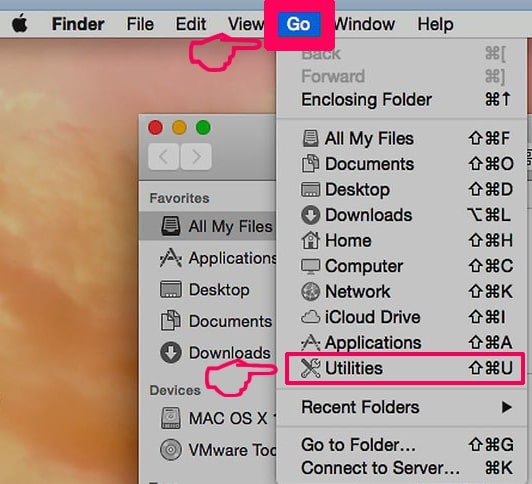

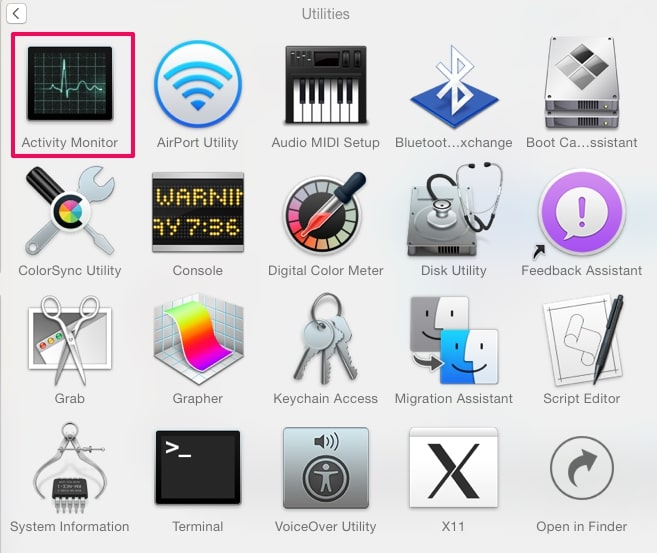

1. Colpire il ⇧ + ⌘ + U chiavi per aprire Utilità. Un altro modo è fare clic su "Vai" e quindi su "Utilità", come l'immagine qui sotto mostra:

2. Trova Activity Monitor e fai doppio clic su di esso:

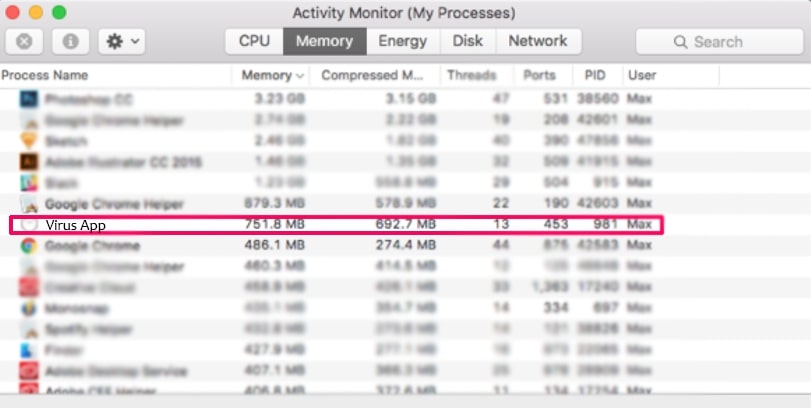

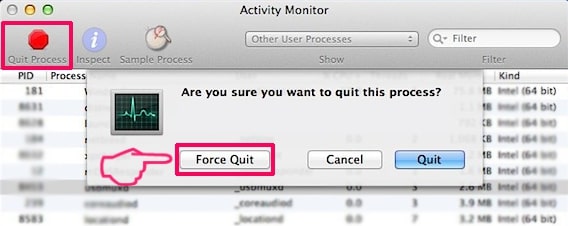

3. Nel sguardo Activity Monitor per eventuali processi sospetti, appartenenza o relativi a Shlayer Mac Trojan:

4. Clicca sul "Andare" nuovamente il pulsante, ma questa volta seleziona Applicazioni. Un altro modo è con i pulsanti ⇧+⌘+A.

5. Nel menu Applicazioni, cercare qualsiasi applicazione sospetto o un'applicazione con un nome, simile o identico a Shlayer Mac Trojan. Se lo trovate, fare clic con il tasto destro sull'app e selezionare "Sposta nel cestino".

6. Selezionare conti, dopo di che cliccare sul elementi di login preferenza. Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Cercare eventuali applicazioni sospette identici o simili a Shlayer Mac Trojan. Seleziona l'app di cui vuoi interrompere l'esecuzione automatica, quindi seleziona su Meno (“-“) icona per nasconderlo.

7. Rimuovi manualmente eventuali file rimanenti che potrebbero essere correlati a questa minaccia seguendo i passaggi secondari di seguito:

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

Nel caso in cui non è possibile rimuovere Shlayer Mac Trojan via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

1. Clicca su "Andare" e poi "Vai alla cartella" come mostrato sotto:

2. Digitare "/Library / LauchAgents /" e fai clic su Ok:

3. Eliminare tutti i file dei virus che hanno simili o lo stesso nome Shlayer Mac Trojan. Se credete che ci sia tale file non, non eliminare nulla.

È possibile ripetere la stessa procedura con le seguenti altre directory Biblioteca:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

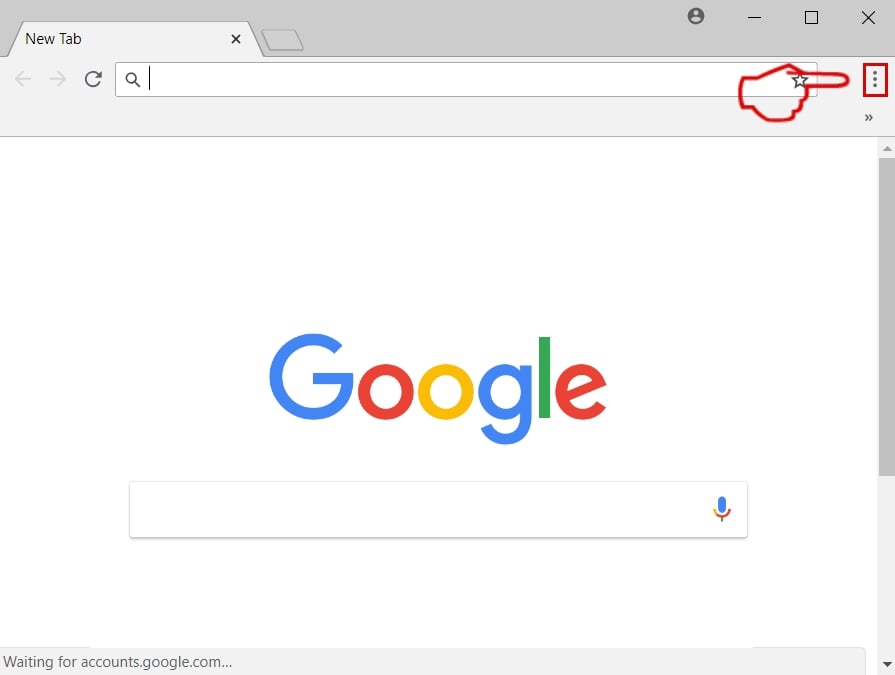

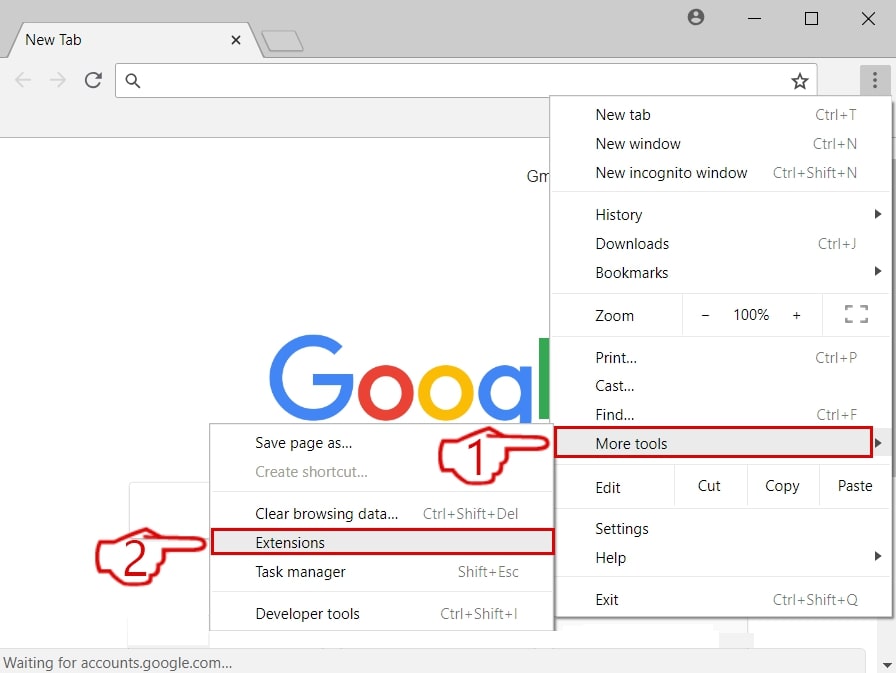

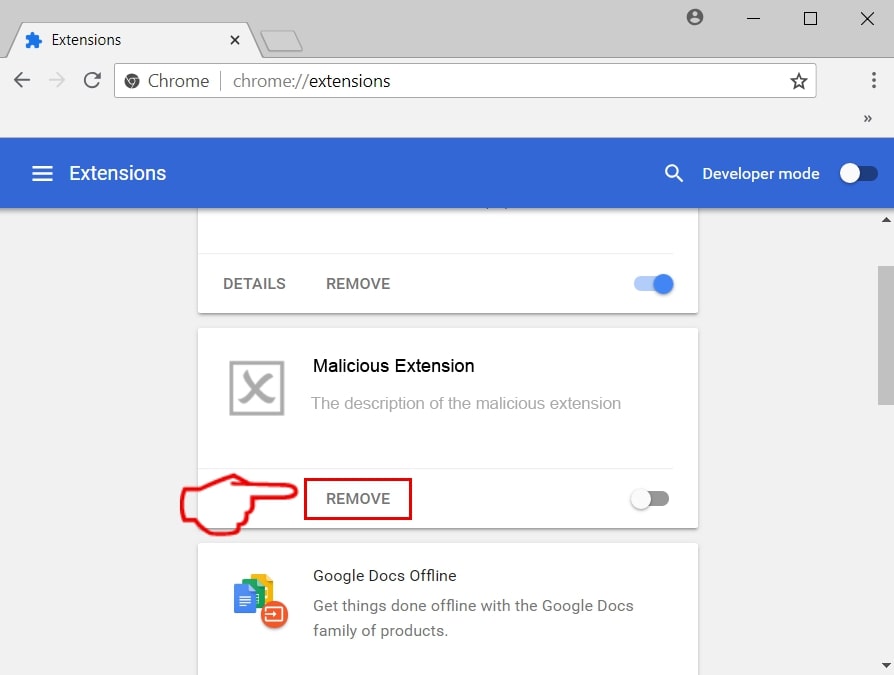

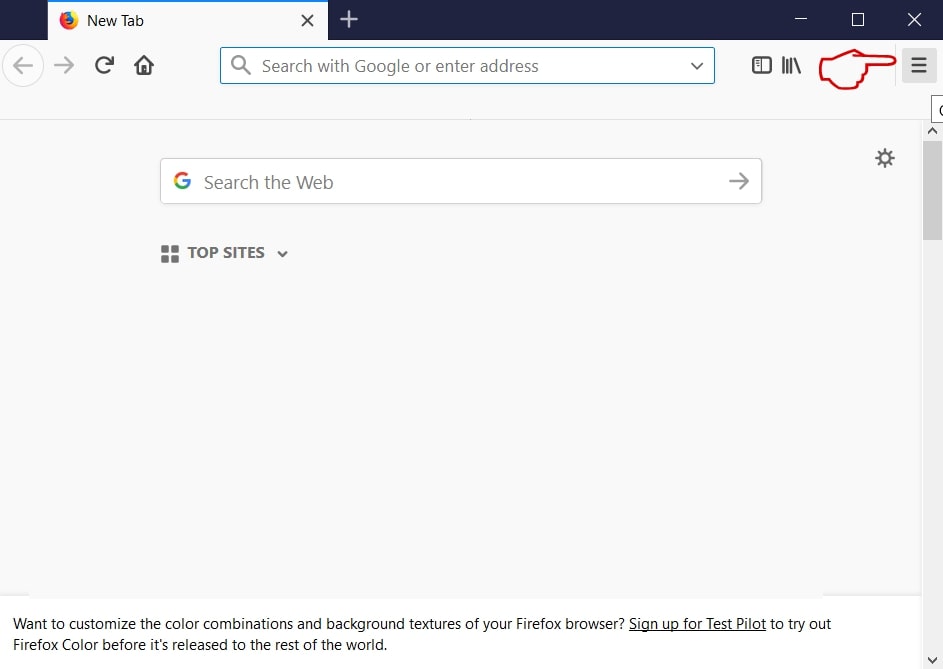

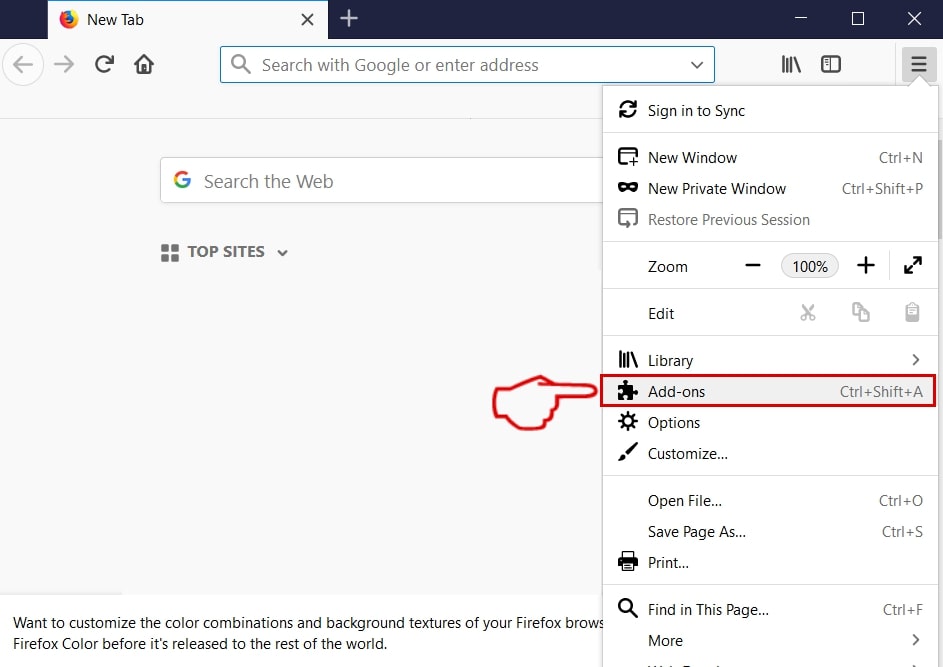

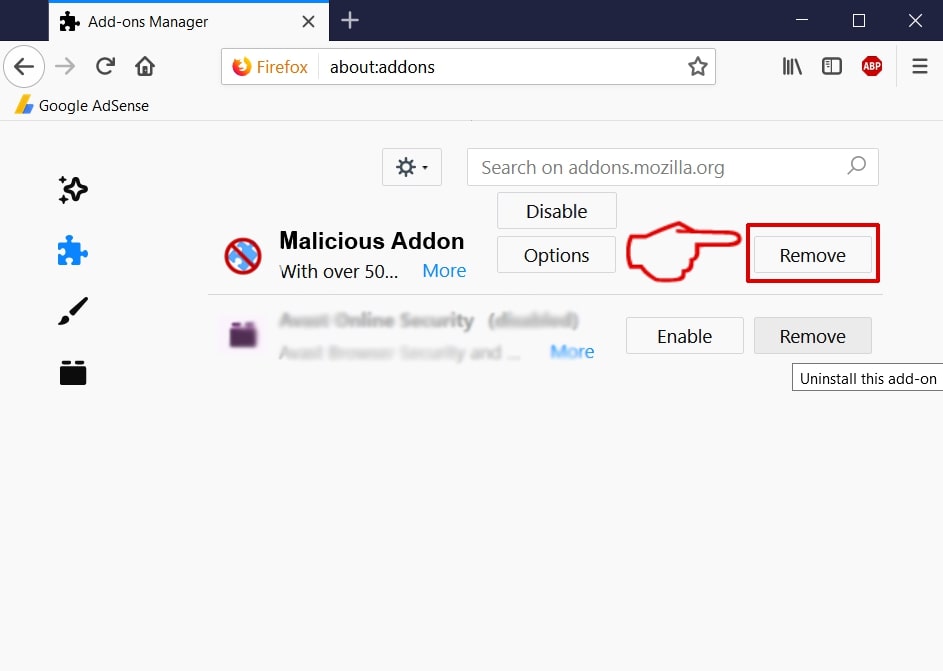

Passo 3: Rimuovere Shlayer Mac Trojan - estensioni legate da Safari / Cromo / Firefox

Shlayer Mac Trojan-FAQ

Cos'è Shlayer Mac Trojan sul tuo Mac?

La minaccia Shlayer Mac Trojan è probabilmente un'app potenzialmente indesiderata. C'è anche una possibilità a cui potrebbe essere correlato Malware per Mac. Se è così, tali app tendono a rallentare in modo significativo il tuo Mac e visualizzare annunci pubblicitari. Potrebbero anche utilizzare cookie e altri tracker per ottenere informazioni di navigazione dai browser web installati sul tuo Mac.

I Mac possono prendere virus?

Sì. Tanto quanto qualsiasi altro dispositivo, I computer Apple ricevono malware. I dispositivi Apple potrebbero non essere un bersaglio frequente il malware autori, ma stai certo che quasi tutti i dispositivi Apple possono essere infettati da una minaccia.

Quali tipi di minacce esistono per Mac?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, il tipi di minacce che attualmente possono infettare il tuo Mac possono essere programmi antivirus non autorizzati, adware o dirottatori (PUP), Cavalli di Troia, ransomware e malware crittografico.

Cosa fare se ho un virus Mac, Like Shlayer Mac Trojan?

Niente panico! Puoi sbarazzarti facilmente della maggior parte delle minacce Mac isolandole prima e poi rimuovendole. Un modo consigliato per farlo è utilizzare un fornitore affidabile software di rimozione malware che può occuparsi della rimozione automaticamente per te.

Esistono molte app anti-malware per Mac tra cui puoi scegliere. SpyHunter per Mac è una delle app anti-malware per Mac consigliate, che può eseguire la scansione gratuitamente e rilevare eventuali virus. Ciò consente di risparmiare tempo per la rimozione manuale che altrimenti sarebbe necessario eseguire.

How to Secure My Data from Shlayer Mac Trojan?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle password della posta elettronica.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per lo shopping online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui queste raccomandazioni, la tua rete e i dispositivi Apple diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

Altri suggerimenti che puoi trovare sul nostro Sezione Virus MacOS, dove puoi anche porre domande e commentare i tuoi problemi con il Mac.

Informazioni su Shlayer Mac Trojan Research

I contenuti che pubblichiamo su SensorsTechForum.com, questa guida alla rimozione di Shlayer Mac Trojan inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il problema specifico di macOS.

Come abbiamo condotto la ricerca su Shlayer Mac Trojan??

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware, compresi i vari tipi di minacce per Mac, in particolare adware e app potenzialmente indesiderate (soddisfatto).

Inoltre, la ricerca dietro la minaccia di Shlayer Mac Trojan è supportata con VirusTotal.

Per comprendere meglio la minaccia rappresentata dal malware per Mac, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.