非常に興味深く集中的なDDoS/ボットネット攻撃が、米国のセキュリティベンダーSucuriのセキュリティ研究者によって調査されました。. 問題のボットネットは、 25,000 グローバルレベルでビジネスを標的とするボット. すなわち, それはレイヤーです 7 DDoS攻撃 Webサーバーを飲み込み、Webサイトをクラッシュさせる. 攻撃は数日間続いた. より多くの研究者が彼らの分析に飛び込んだ, 彼らが見つけたより奇妙な詳細.

DDoSを生成するIPアドレスからジオロケーションを抽出したため, 彼らが世界中から来ていることに気づきました, さまざまな国とネットワーク. の合計 25,513 一意のIPアドレスが数時間以内に届きました.

Sucuriの研究者は攻撃について何を発見しましたか?

リサーチ は ボットネット 世界中のさまざまな場所にある侵害された国際CCTVシステムで構成されています. Sucuriがボットネットと最初に衝突したのは、宝石店が継続的なDDoS攻撃を受けたときです。. ビジネスのウェブサイトはSucuriのWAFの後ろに移動されました (Webアプリケーションファイアウォール).

でも, 物事はそこで終わらない, 攻撃が続くにつれて. すでに言ったように, 最初の攻撃はレイヤーでした 7 DDoS 1 (以上で 35,000 1秒あたりのHTTPリクエスト). 攻撃者はすぐにWAF保護に気づき、物事をスピードアップしました 50,000 リクエスト/秒.

攻撃の発信元は台湾に集中していました, と 24% IPアドレスの, 続いてアメリカ 12%, インドネシアと 9%, メキシコと 8% とマレーシア 6%. トップ 10 この攻撃で使用されたCCTVデバイスが最も危険にさらされている国は: 台湾, アメリカ合衆国, インドネシア, メキシコ, マレーシア, イスラエル, イタリア, ベトナム, フランス.

CCTVを活用するIoTボットネット?

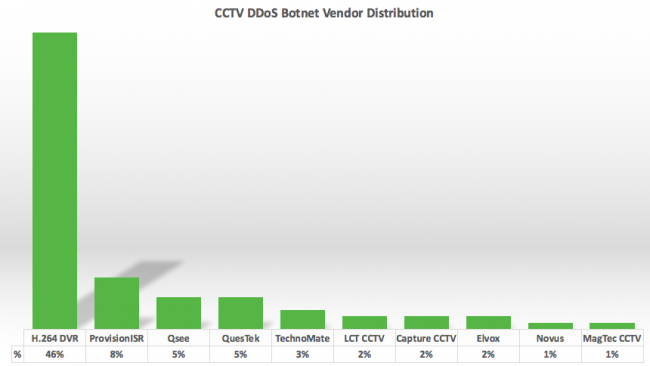

調査がIPアドレスに深く入り込むにつれて, それらすべてがCrossWebServerを実行していることが明らかになりました, そして、すべてが同様のデフォルトのHTTPページを持っていました, DVRコンポーネントのタイトルを含む. これは、研究者が、攻撃ベクトルの一部としてCCTVを活用するIoTボットネットを扱っている可能性が最も高いことに気付いたときです。. さらに遠く, 彼らはすべてのIPアドレスで再販業者と製造業者から会社のロゴを発見しました.

Sucuriは、すべてのデバイスがRSAセキュリティ研究者のRotemKernerのファームウェアにバックドアを発見したRotemKernerの調査に関連していると考えています。 70 CCTVDVRベンダー.

Sucuriは現在、侵入先のカメラを使用するネットワークに連絡している最中です。. でも, 影響を受けるカメラにパッチが適用されている場合でも, 攻撃者は、ボットネットに含める他のデバイスを簡単に見つけることができます. そのため、企業は適切なDDoS保護を検討する必要があります.