Un attacco DDoS molto intriganti e intensi / botnet è appena stato studiato da ricercatori di sicurezza a US vendor di sicurezza Sucuri. La botnet in questione si compone di più di 25,000 bot destinate aziende a livello globale. Più specificamente, si tratta di un layer 7 attacco DDoS che avvolge i server web e va in crash i loro siti web. Gli attacchi continuarono per giorni. I più ricercatori si tuffarono nella loro analisi, i dettagli più curiosi che hanno trovato.

Come abbiamo estratto la geo-localizzazione dagli indirizzi IP che generano i DDoS, abbiamo notato che stavano arrivando da tutto il mondo, diversi paesi e reti. Un totale di 25,513 indirizzi IP univoci venuto entro un paio d'ore.

Che cosa ha fatto Sucuri ricercatori scoprono degli attacchi?

La ricerca indica che il botnet si compone di sistemi TVCC internazionali compromessi situati in varie località di tutto il mondo. Il primo scontro Sucuri avuto con la botnet è accaduto quando un negozio di gioielli è stato sottoposto a un attacco DDoS continua. Il sito web del business è stato spostato dietro WAF di Sucuri (Firewall Web Application).

Tuttavia, le cose non finiscono qui, come gli attacchi continuavano. Come abbiamo già detto, l'attacco iniziale era di un layer 7 DDoS uno (con oltre 35,000 richieste HTTP al secondo). L'attaccante subito notato la protezione WAF e accelerato le cose fino a 50,000 richieste / secondo.

La fonte dell'attacco concentrato in Taiwan, con 24% dell'indirizzo IP, seguita dagli USA con 12%, Indonesia con 9%, Messico 8% e la Malaysia 6%. La cima 10 paesi con i dispositivi TVCC più compromessi utilizzati in questo attacco sono stati: Taiwan, Stati Uniti d'America, Indonesia, Messico, Malaysia, Israele, Italia, Vietnam, Francia.

IoT botnet Effetto leva TVCC?

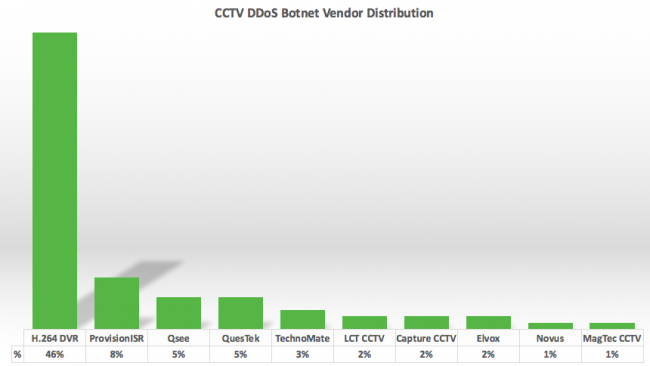

Come la ricerca è andato più in profondità gli indirizzi IP, è diventato chiaro che tutti sono stati in esecuzione il server Web Croce, e tutti avevano una pagina predefinita HTTP simile, contenente un titolo DVR Componenti. Questo è quando i ricercatori si sono resi conto che essi sono stati molto probabilmente a che fare con una botnet degli oggetti sfruttando TVCC come parte del vettore di attacco. Ulteriormente, hanno scoperto i loghi aziendali dai rivenditori e produce su tutti gli indirizzi IP.

Sucuri ritiene che tutti i dispositivi sono associati con la ricerca di sicurezza RSA ricercatore Rotem Rotem Kerner di Kerner che ha scoperto una backdoor nel firmware di 70 fornitori CCTV DVR.

Sucuri è attualmente in fase di contattare le reti che utilizzano le telecamere compromessi. Tuttavia, anche quando le telecamere interessate sono patchati, gli aggressori possono facilmente trovare altri dispositivi da includere nelle loro botnet. Ecco perché le aziende dovrebbero pensare di un'adeguata protezione DDoS.