Ein sehr interessante und intensive DDoS / Botnet-Angriff wurde von Sicherheitsexperten bei US-Security-Anbietern Sucuri nur untersucht. Die Botnet in Frage besteht aus mehr als 25,000 Bots Unternehmen auf globaler Ebene Targeting. Genauer, es ist eine Schicht 7 DDoS-Angriff das verschlingt Webserver und stürzt ihre Websites ab. Die Angriffe dauerten tagelang. Je mehr Forscher in ihre Analyse eintauchten, die merkwürdigeren Details fanden sie.

Während wir den geografischen Standort aus den IP-Adressen extrahierten, die das DDoS generieren, Wir haben festgestellt, dass sie aus der ganzen Welt kommen, verschiedene Länder und Netzwerke. Insgesamt 25,513 Innerhalb weniger Stunden kamen eindeutige IP-Adressen.

Was haben Sucuri-Forscher über die Angriffe herausgefunden??

Die Forschung zeigt an, dass die Botnet besteht aus kompromittierten internationalen CCTV-Systemen an verschiedenen Orten auf der ganzen Welt. Die erste Kollision, die Sucuri mit dem Botnetz hatte, ereignete sich, als ein Juweliergeschäft einem kontinuierlichen DDoS-Angriff ausgesetzt war. Die Website des Unternehmens wurde hinter Sucuris WAF verschoben (Web Application Firewall).

Jedoch, Die Dinge endeten nicht dort, als die Angriffe weitergingen. Wie wir bereits gesagt,, Der erste Angriff war eine Schicht 7 DDoS eins (mit mehr als 35,000 HTTP-Anforderungen pro Sekunde). Der Angreifer bemerkte schnell den WAF-Schutz und beschleunigte die Dinge auf 50,000 Anfragen / Sekunde.

Die Quelle des Angriffs konzentrierte sich auf Taiwan, mit 24% der IP-Adresse, gefolgt von den USA mit 12%, Indonesien mit 9%, Mexiko mit 8% und Malaysia mit 6%. Die Spitze 10 Länder mit den am stärksten gefährdeten CCTV-Geräten, die bei diesem Angriff eingesetzt wurden, waren: Taiwan, USA, Indonesien, Mexiko, Malaysia, Israel, Italien, Vietnam, Frankreich.

IoT Botnet Nutzung von CCTVs?

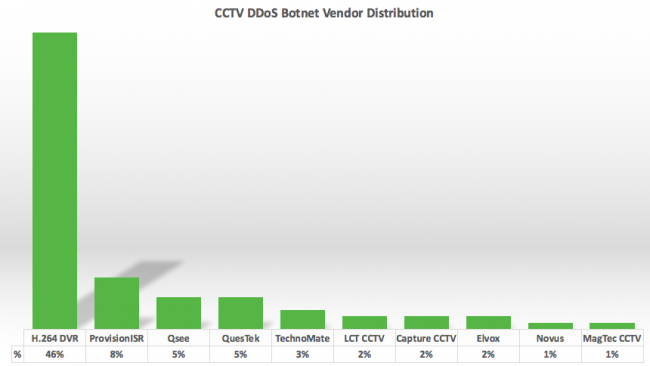

Als die Forschung tiefer in die IP-Adressen ging, Es wurde klar, dass alle den Cross Web Server ausführten, und alle hatten eine ähnliche Standard-HTTP-Seite, mit einem Titel für DVR-Komponenten. Zu diesem Zeitpunkt stellten die Forscher fest, dass es sich höchstwahrscheinlich um ein IoT-Botnetz handelte, das CCTVs als Teil des Angriffsvektors nutzte. Weiter, Sie deckten die Firmenlogos der Wiederverkäufer auf und stellten alle IP-Adressen her.

Sucuri glaubt, dass alle Geräte mit der Untersuchung des RSA-Sicherheitsforschers Rotem Kerner Rotem Kerner in Verbindung stehen, bei der eine Hintertür in der Firmware von entdeckt wurde 70 CCTV-DVR-Anbieter.

Sucuri ist derzeit dabei, die Netzwerke zu kontaktieren, in denen die gefährdeten Kameras verwendet werden. Jedoch, auch wenn betroffene Kameras gepatcht sind, Angreifer können leicht andere Geräte finden, die sie in ihre Botnets aufnehmen können. Aus diesem Grund sollten Unternehmen an einen angemessenen DDoS-Schutz denken.