Un DDoS très intrigant et intensifs / attaque botnet vient d'être étudié par les chercheurs de sécurité au fournisseur de sécurité des États-Unis Sucuri. Le botnet en question se compose de plus de 25,000 bots visant des entreprises au niveau mondial. Plus précisement, c'est une couche 7 attaque DDoS qui engloutit les serveurs Web et les accidents de leurs sites Web. Les attaques se sont poursuivies pendant plusieurs jours. Plus les chercheurs ont plongé dans leur analyse, les détails les plus curieux qu'ils ont trouvé.

Comme nous l'avons extrait la géo-localisation des adresses IP générant les DDoS, nous avons remarqué qu'ils venaient de partout dans le monde, différents pays et réseaux. Un total de 25,513 Les adresses IP uniques sont venus au bout de quelques heures.

Qu'est-ce que Sucuri Des chercheurs découvrent au sujet des attaques?

La recherche indique que le botnet se compose de systèmes de vidéosurveillance internationaux situés dans divers compromis endroits autour du globe. La première collision Sucuri a eu avec le botnet est arrivé quand un magasin de bijoux a été mis à une attaque DDoS continue. Le site web de l'entreprise a été déplacé derrière WAF de Sucuri (Pare-feu d'application Web).

Cependant, les choses ne se sont pas arrêtés là, que les attaques se sont poursuivies. Comme nous l'avons déjà dit, l'attaque initiale était une couche 7 un DDoS (avec plus de 35,000 des requêtes HTTP par seconde). Attacker rapidement remarqué la protection WAF et d'accélérer les choses jusqu'à 50,000 demandes / seconde.

La source de l'attaque concentrée à Taiwan, avec 24% de l'adresse IP, suivie par les Etats-Unis avec 12%, Indonésie 9%, Mexique 8% et la Malaisie 6%. Haut 10 pays avec les plus compromis des dispositifs de vidéosurveillance utilisés dans cette attaque ont été: Taiwan, USA, Indonésie, Mexique, Malaisie, Israël, Italie, Viêt-Nam, France.

IdO Botnet Tirer parti télévisionneuses?

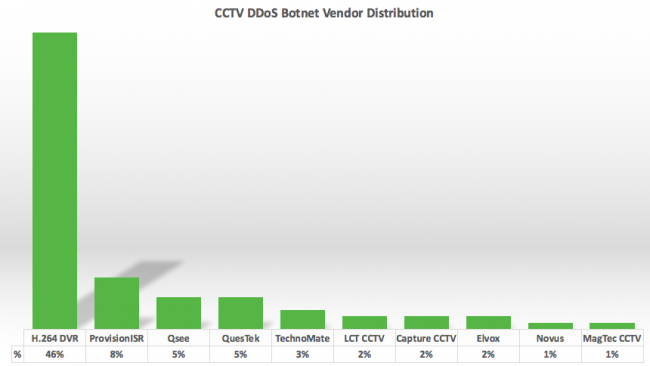

Comme la recherche a plus profondément dans les adresses IP, il est devenu clair que tous étaient en cours d'exécution du serveur Web Cross, et tous avaient une page HTTP par défaut similaire, contenant un titre composants DVR. C'est quand les chercheurs se sont rendu compte qu'ils étaient très probablement affaire à un botnet télévisionneuses tirant parti IdO dans le cadre du vecteur d'attaque. Plus, ils ont découvert les logos de l'entreprise des revendeurs et fabrique sur toutes les adresses IP.

Sucuri croit que tous les appareils sont associés à des chercheurs de sécurité RSA Rotem Kerner Rotem enquête de Kerner qui a découvert une porte dérobée dans le firmware 70 CCTV DVR vendeurs.

Sucuri est actuellement en train de mettre en contact les réseaux qui utilisent les caméras compromis. Cependant, même lorsque les caméras affectées sont patchés, les pirates peuvent facilement trouver d'autres périphériques à inclure dans leurs botnets. Voilà pourquoi les entreprises devraient penser à une protection DDoS adéquate.