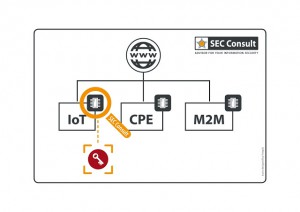

に関する新しい研究 4000 からのデバイス 70 さまざまなベンダーが秘密鍵の驚くべき再利用を明らかにしている. この調査は、SECConsultのStefanViehböckが主導しました。. 上級セキュリティコンサルタントは、インターネットゲートウェイなどの組み込みデバイスのHTTPS証明書とSSHキーを調査しました, モデム, ルーター, IPカメラ, VoIP電話. 結果は次のことを示しました 580 一意の暗号化キーがファームウェアイメージ間で再共有されていました, 特にSSHホストキーとX.509HTTPS証明書の場合.

に関する新しい研究 4000 からのデバイス 70 さまざまなベンダーが秘密鍵の驚くべき再利用を明らかにしている. この調査は、SECConsultのStefanViehböckが主導しました。. 上級セキュリティコンサルタントは、インターネットゲートウェイなどの組み込みデバイスのHTTPS証明書とSSHキーを調査しました, モデム, ルーター, IPカメラ, VoIP電話. 結果は次のことを示しました 580 一意の暗号化キーがファームウェアイメージ間で再共有されていました, 特にSSHホストキーとX.509HTTPS証明書の場合.

暗号化キーの「リサイクル」が問題の核心です

SEC Consultの調査チームは、Scans.ioやCensys.ioなどのデバイススキャンサービスを使用して、インターネットに接続された複数のデバイスを調べました。. 最初の驚くべき発見はそれでした 5% 検出されたHTTPSホストのうち、 150 サーバー証明書. 後者は驚異的な全体に分散されていました 3.2 百万人のホスト.

必読:

9271 で明らかにされた脆弱性 1925 ファームウェアイメージ

別の独特の発見–同じ問題がSSHキーで発見されました. 6% SSHホストの約の形式で共有秘密鍵の 80 SSHホストキーはほぼ全体に分散しています 1 百万人のホスト.

「リサイクル」状況の責任は誰にあるのか?

研究者によると, 責任はベンダーと製品自体の間のどこかにあります. 「犯罪現場で捕まった」企業があります, または言い換えれば, 暗号化キーを再利用することが判明. これが'短い’ リスト:

ADB, AMX, Actiontec, アドトラン, アルカテル・ルーセント, アルファネットワーク, アルバネットワークス, アズテック, Bewan, ブッシュ・イェーガー, CTCユニオン, シスコ, クリア, Comtrend, D-Link, ドイツテレコム, DrayTek, Edimax, ゼネラルエレクトリック (GE), グリーンパケット, Huawei, インフォマーク, インナテック, Linksys, モトローラ, Moxa, NETGEAR, NetCommワイヤレス, ONT, Observa Telecom, オープンギア, ペース, フィリップス, ピレリ , ロブステル, Sagemcom, シーゲイト, Seowon Intech, シエラワイヤレス, スマートRG, TP-LINK, TRENDnet, テクニカラー, テンダ, Totolink, 統一する, UPVEL, Ubee Interactive, ユビキティネットワーク, ボーダフォン, Western Digital, ZTE, ゾーン, ZyXEL.

この暗号鍵の再利用が危険なのはなぜですか?

手短に, 悪意のある攻撃者は、中間者攻撃や受動的な復号化攻撃を簡単に実行できます. 組み込みデバイスの多様性のために物事はかなり醜くなる可能性があります. 攻撃は、自律システムISPレベルで、または人々の家にあるインターネットに接続されたデバイスで発生する可能性があります。. SSHポートが開いているため、このようなデバイスは悪用される可能性があります.

参考文献

ScMagazine

SoftPedia

SecConsult