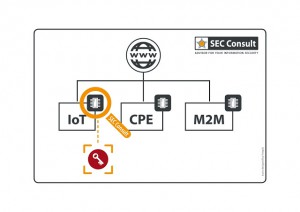

Une nouvelle recherche sur 4000 dispositifs de 70 différents fournisseurs dévoile la réutilisation alarmant de clés privées. La recherche a été dirigée par Stefan Viehbock de SEC Consult. Le consultant principal de la sécurité a enquêté sur les certificats HTTPS et les clés SSH des systèmes embarqués tels que les passerelles Internet, modems, routeurs, caméras IP, téléphones VoIP. Les résultats ont montré que 580 uniques clés cryptographiques ont été re-partagés entre les images firmware, en particulier pour les clés d'hôte SSH et HTTPS certificats X.509.

Une nouvelle recherche sur 4000 dispositifs de 70 différents fournisseurs dévoile la réutilisation alarmant de clés privées. La recherche a été dirigée par Stefan Viehbock de SEC Consult. Le consultant principal de la sécurité a enquêté sur les certificats HTTPS et les clés SSH des systèmes embarqués tels que les passerelles Internet, modems, routeurs, caméras IP, téléphones VoIP. Les résultats ont montré que 580 uniques clés cryptographiques ont été re-partagés entre les images firmware, en particulier pour les clés d'hôte SSH et HTTPS certificats X.509.

Le « recyclage » des clés de chiffrement est le cœur du problème

La SEC Consult Services d'analyse de l'appareil utilisé équipe de recherche tels que Scans.io et Censys.io passer par plusieurs appareils connectés à Internet,. La première découverte étonnante est que 5% des hôtes HTTPS détectés ont partagé les mêmes clés privées représentées par environ 150 certificats de serveur. Ces derniers ont été distribués à travers l'échelonnement 3.2 millions d'hôtes.

Doit lire:

9271 Révélé en vulnérabilités 1925 Firmware Images

Une autre découverte particulière - le même problème a été trouvé dans les clés SSH. 6% des hôtes SSH clés privées partagées sous la forme d'environ 80 clés d'hôte SSH répartis dans presque 1 millions d'hôtes.

Qui est à blâmer pour la situation « de recyclage »?

Selon les chercheurs, le blâme est placé quelque part entre le vendeur et le produit lui-même. Il y a des entreprises « pris sur les lieux du crime », ou en d'autres termes,, trouvé réutiliser les clés de chiffrement. Voici le « court’ liste:

BAD, AMX, Actiontec, Adtran, Alcatel-Lucent, Réseaux alpha, Aruba Networks, Aztech, Bewan, Busch-Jaeger, Union CTC, Cisco, Clair, Comtrend, D-Link, Deutsche Telekom, DrayTek, Edimax, General Electric (DONNEZ), green Packet, Huawei, InfoMark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm Wireless, ONT, Notes de télécommunications, ouvert vitesse, Rythme, Philips, Pirelli , Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, smart RG, TP-LINK, TRENDnet, Technicolor, tente, Totolink, unifier, UPVEL, Ubee interactive, Ubiquiti Networks, Vodafone, Western digital, ZTE, Zhone, ZyXEL.

Pourquoi est-ce réutilisation des clés cryptographiques dangereuses?

En un mot, acteurs malveillants peuvent facilement accomplir l'homme-in-the-middle attaques ainsi que les attaques de décryptage passives. Les choses peuvent devenir assez laid à cause de la diversité des systèmes embarqués. L'attaque peut avoir lieu à un niveau ISP système autonome ou sur tout appareil connecté à Internet trouvés dans les maisons des gens. Un tel dispositif peut être exploité en raison de son port SSH ouvert.

Les références

ScMagazine

SoftPedia

SecConsult