En ny forskning om 4000 enheder fra 70 forskellige leverandører afslører alarmerende genbrug af private nøgler. Forskningen er blevet ledet af Stefan Viehböck fra SEC Consult. Den senior sikkerhedskonsulent har undersøgt HTTPS certifikater og SSH-nøgler af indlejrede enheder såsom internet-gateways, modemer, routere, IP-kameraer, VoIP-telefoner. Resultaterne viste, at 580 unikke krypto nøgler blev re-delt blandt firmware billeder, især for SSH værtsnøgler og X.509 HTTPS-certifikater.

En ny forskning om 4000 enheder fra 70 forskellige leverandører afslører alarmerende genbrug af private nøgler. Forskningen er blevet ledet af Stefan Viehböck fra SEC Consult. Den senior sikkerhedskonsulent har undersøgt HTTPS certifikater og SSH-nøgler af indlejrede enheder såsom internet-gateways, modemer, routere, IP-kameraer, VoIP-telefoner. Resultaterne viste, at 580 unikke krypto nøgler blev re-delt blandt firmware billeder, især for SSH værtsnøgler og X.509 HTTPS-certifikater.

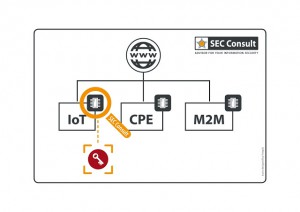

Den ’genbrug’ af krypteringsnøgler er hjertet af problemet

SEC Consult Forskerholdet anvendte enhed scanning tjenester såsom Scans.io og Censys.io at gå gennem flere internet-tilsluttede enheder. Den første fantastiske opdagelse var, at 5% af de detekterede HTTPS værter havde samme private nøgler repræsenteret ved ca. 150 servercertifikater. Sidstnævnte blev fordelt hen over overvældende 3.2 million værter.

Skal læses:

9271 Sårbarheder afsløret i 1925 Firmware-billeder

En anden mærkelig opdagelse - det samme problem blev fundet i SSH-nøgler. 6% af SSH værter delte private nøgler i form af ca. 80 SSH værtsnøgler fordelt på næsten 1 million værter.

Hvem har skylden for den ’genbrug’ situationen?

Ifølge forskerne, skylden er placeret et eller andet sted mellem sælger og selve produktet. Der er selskabernes fanget på gerningsstedet ', eller med andre ord, fundet at genbruge krypteringsnøgler. Her er ’kort’ liste:

ADB, AMX, Actiontec, ADTRAN, Alcatel-Lucent, Alpha Networks, Aruba Networks, Aztech, Bewan, Busch-Jaeger, CTC Union, Cisco, Klar, COMTREND, D-Link, tyske Telekom, DrayTek, Edimax, General Electric (GIVE), Grøn Packet, Huawei, Infomark, Innatech, Linksys, Motorola, Moxa, NETGEAR, Netcomm Wireless, HAVE, Telecom noter, åben Gear, Pace, Philips, Pirelli , Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Smart RG, TP-LINK, TRENDnet, Technicolor, telt, Totolink, forene, UPVEL, Ubee Interactive, Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone, ZyXEL.

Hvorfor er dette genbrug af krypto nøgler farlige?

I en nøddeskal, ondsindede aktører kan nemt udrette man-in-the-middle-angreb samt passive dekryptering angreb. Ting kan få temmelig grim på grund af mangfoldigheden af indlejrede enheder. Angrebet kan finde sted på et selvstændigt system ISP-niveau eller på enhver internet-tilsluttet enhed findes i folks hjem. Sådanne anordninger kan udnyttes på grund af sin åbne SSH-porten.

Referencer

ScMagazine

Softpedia

SecConsult