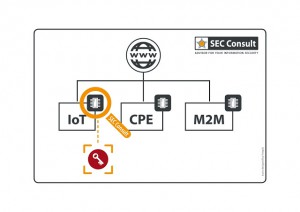

Uma nova pesquisa sobre 4000 dispositivos de 70 diferentes fornecedores revela a reutilização alarmante de chaves privadas. A pesquisa foi liderada por Stefan Viehbock da SEC Consult. O consultor de segurança sênior investigou os certificados HTTPS e as chaves SSH de dispositivos incorporados, como gateways de Internet, modems, routers, Câmeras IP, Telefones VoIP. Os resultados mostraram que 580 chaves criptográficas exclusivas estavam sendo compartilhadas novamente entre as imagens de firmware, particularmente para chaves de host SSH e certificados X.509 HTTPS.

Uma nova pesquisa sobre 4000 dispositivos de 70 diferentes fornecedores revela a reutilização alarmante de chaves privadas. A pesquisa foi liderada por Stefan Viehbock da SEC Consult. O consultor de segurança sênior investigou os certificados HTTPS e as chaves SSH de dispositivos incorporados, como gateways de Internet, modems, routers, Câmeras IP, Telefones VoIP. Os resultados mostraram que 580 chaves criptográficas exclusivas estavam sendo compartilhadas novamente entre as imagens de firmware, particularmente para chaves de host SSH e certificados X.509 HTTPS.

A ‘reciclagem’ de chaves criptográficas é o cerne do problema

A equipe de pesquisa da SEC Consult usou serviços de digitalização de dispositivos, como Scans.io e Censys.io, para passar por vários dispositivos conectados à Internet. A primeira descoberta surpreendente foi que 5% dos hosts HTTPS detectados compartilhavam as mesmas chaves privadas representadas por aproximadamente 150 certificados de servidor. Os últimos foram distribuídos ao longo do impressionante 3.2 milhões de hosts.

Leitura obrigatória:

9271 Vulnerabilidades reveladas em 1925 Imagens de firmware

Outra descoberta peculiar - o mesmo problema foi encontrado nas chaves SSH. 6% das chaves privadas compartilhadas dos hosts SSH na forma de aproximadamente 80 Chaves de host SSH distribuídas em quase 1 milhões de hosts.

Quem é o culpado pela situação de ‘reciclagem’?

De acordo com os pesquisadores, a culpa é colocada em algum lugar entre o fornecedor e o próprio produto. Existem empresas ‘apanhadas na cena do crime’, ou em outras palavras, encontrado para reutilizar chaves de criptografia. Aqui está o 'curto’ Lista:

ADB, AMX, Actiontec, Adtran, Alcatel-Lucent, Alpha Networks, Aruba Networks, Astech, Bewan, Busch-Jaeger, União CTC, Cisco, Claro, Comtrend, D-Link, alemã Telekom, DrayTek, Edimax, Elétrica geral (DÊ), Pacote Verde, Huawei, Infomark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm Wireless, TENHO, Observa Telecom, engrenagem aberta, Ritmo, Philips, Pirelli , robusto, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Smart RG, TP-LINK, TRENDnet, Technicolor, Barraca, Totolink, unificar, UPVEL, Ubee Interactive, Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone, ZyXEL.

Por que essa reutilização de chaves criptográficas é perigosa?

Em poucas palavras, agentes mal-intencionados podem realizar facilmente ataques man-in-the-middle, bem como ataques de descriptografia passiva. As coisas podem ficar muito feias por causa da diversidade de dispositivos incorporados. O ataque pode ocorrer em um nível de ISP de sistema autônomo ou em qualquer dispositivo conectado à Internet encontrado nas casas das pessoas. Qualquer dispositivo pode ser explorado por causa de sua porta SSH aberta.

Referências

ScMagazine

SoftPedia

SecConsult