新年は、エンタープライズランサムウェアの新種で始まりました, そして今、暗号通貨マルウェア. 12月に発見, ElectroRATは、すべての主要なオペレーティングシステムでの「暗号通貨ユーザーを対象とした幅広いオペレーション」です (ウィンドウズ, マックOS, と Linux).

新年は、エンタープライズランサムウェアの新種で始まりました, そして今、暗号通貨マルウェア. 12月に発見, ElectroRATは、すべての主要なオペレーティングシステムでの「暗号通貨ユーザーを対象とした幅広いオペレーション」です (ウィンドウズ, マックOS, と Linux).

悪意のある操作は、そのメカニズムが非常に複雑です, マーケティングキャンペーンで構成されています, 暗号通貨に関連するカスタムアプリケーション, まったく新しいリモートアクセスツール (ねずみ).

ElectroRAT操作の広さ

Intezerの研究者によると, キャンペーンは次のコンポーネントで構成されています:

- ドメイン登録;

- ウェブサイト;

- トロイの木馬化されたアプリケーション;

- 偽のソーシャルメディアアカウント;

- 以前は検出されなかったRAT.

「被害者の財布にアクセスするために秘密鍵を収集しようとするさまざまな情報スティーラーを見るのはかなり一般的です. でも, ゼロから作成され、これらの目的で複数のオペレーティングシステムをターゲットにするために使用されるツールを目にすることはめったにありません。,」研究者 共有 彼らのレポートで.

ElectroRATキャンペーンはどのように犠牲者をだましましたか?

操作の背後にある攻撃者は、暗号通貨ユーザーにトロイの木馬化されたアプリをダウンロードするように誘惑しています. この目的のために, オンラインフォーラムとソーシャルメディアプラットフォームが使用されました. 研究者たちは、何千人ものユーザーがこのアプローチの犠牲になったと信じています, コマンドアンドコントロールサーバーを見つけるPastebinページへのユニークな訪問者の数で判断する.

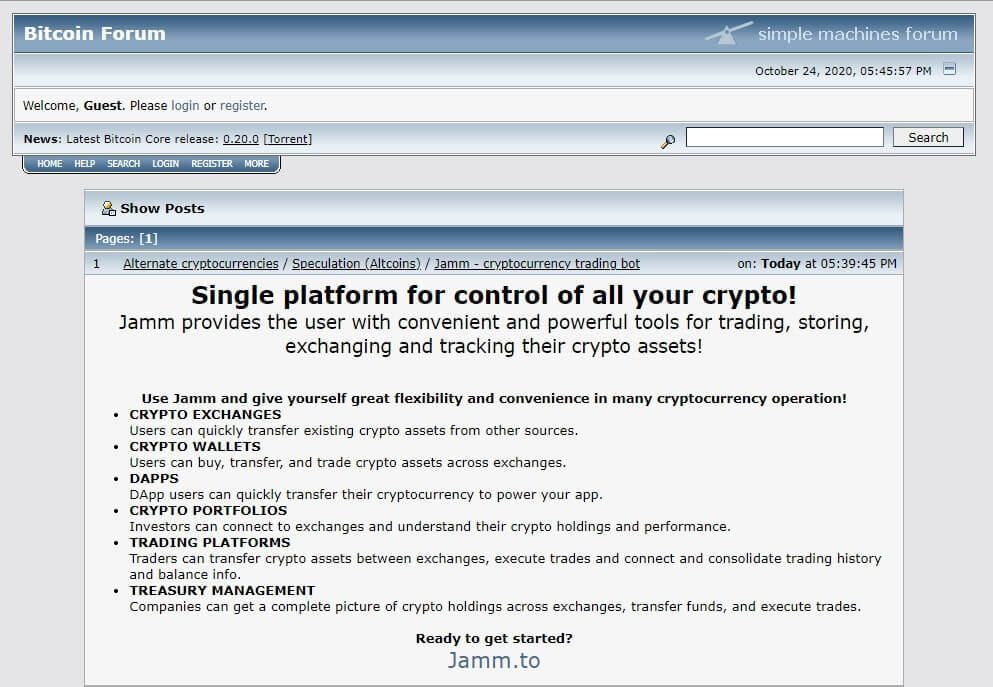

攻撃者は、暗号通貨に関連する3つの別々のトロイの木馬化されたアプリを作成しました, それぞれがmacOSをターゲットにしています, ウィンドウズ, およびLinuxユーザー. さらに, バイナリは、操作用に明示的に設計されたWebサイトでホストされていました. 2つのアプリケーション, ジャム, およびeTrade, 暗号通貨取引管理に関連しています, DaoPokerは暗号ポーカーアプリです.

成功率を上げるには, 攻撃者は暗号でそれらを宣伝しました- およびブロックチェーン固有

BitcoinTalkやSteemCoinPanなどのフォーラム. プロモーションの投稿は偽のユーザーによって公開されました, 潜在的な被害者をアプリの専用Webページのブラウザに誘導する:

相互作用が成功すると、約束された暗号通貨アプリではなくマルウェアがダウンロードされます.

さらに, 攻撃者はまた、DaoPokerアプリのTwitterおよびTelegramプロファイルを作成し、ソーシャルメディアのインフルエンサーに 25 eTradeアプリを宣伝する千人のフォロワー.

技術用語で, 攻撃者はElectronを介して3つのアプリケーションを開発しました, アプリケーション構築のためのプラットフォーム. ElectroRATは3つのアプリすべてに組み込まれています. ユーザーがだまされてアプリを実行すると, マルウェアが「mdworker」としてバックグラウンドでサイレントに実行されている間、「無実のGUI」が開きます。

結論は

暗号通貨ユーザーを対象としたこのようなマルチプラットフォームRATを見るのは比較的まれです. マルウェアは「非常に侵入的です,」キーロガーが可能, スクリーンショットを撮る, ファイルのアップロードとダウンロード, 被害者のコンソールでコマンドを実行します. これらの機能は、3つのバリアントすべてに存在します.

VirusTotalでのElectroRATの検出率はまだ非常に低いため, 暗号通貨のユーザーは、お気に入りのフォーラムにアクセスする際に非常に注意する必要があります.

暗号通貨ウォレットを標的とするマルウェアの前の例は、 InnfiRAT. で発見 2019, マルウェアには、高度な暗号通貨盗難モジュールが含まれていました. .NETFrameworkを使用して作成されました, 特にWindowsシステムをターゲットにしていました.