DDoS, または分散型サービス拒否攻撃, 深刻な侵入を隠すための最も一般的な方法の1つです, 企業を恐喝したり、競合他社を妨害したりする. 多くのDDoS攻撃が 2015, これらの攻撃の人気の高まりを強調したレポートはすでにリリースされています.

DDoS, または分散型サービス拒否攻撃, 深刻な侵入を隠すための最も一般的な方法の1つです, 企業を恐喝したり、競合他社を妨害したりする. 多くのDDoS攻撃が 2015, これらの攻撃の人気の高まりを強調したレポートはすでにリリースされています.

Kasperskyのレポートのハイライト

Kasperskyの研究者は、第3四半期の調査に基づいて、調査結果にいくつかの重要な結論を出しました。 2015:

- DDoS攻撃は、金融機関を標的にして恐喝します.

- DDoS攻撃は、Webページを操作することによって攻撃の数を増やすために、新しい戦術を採用し始めました.

- LinuxベースのボットネットがDDoS攻撃の拡散に蔓延している.

悪名高い研究所によって編集されたデータによると, 少なくとも 45% 検出されたDDoS攻撃のうち、Linuxマシンから開始されたもの. 今年目撃されたそのようなより「革新的な」攻撃の1つは、CloudFare会社に対するものでした。.

これがその方法です:

顧客の1人が所有していたページが攻撃され、通過しました 275,000 HTTPリクエスト/秒. 攻撃者はまた、広告に埋め込まれた悪意のあるJavaScriptを使用しました. 不正なJavaScriptを含む悪意のある広告を含むiframeが、複数のユーザーのブラウザで実行されました. その結果、彼らのワークステーションは被害者にXHRリクエストを送信し始めました. 一部の専門家によると, これらの悪意のある広告は、正当なアプリケーションを表示する可能性もあります.

XOR攻撃

Linuxベース, DDoSボットネットは、セキュリティスペシャリストによって継続的に監視されていました. その犠牲者は主に教育機関やゲームコミュニティに属するアジアのウェブサイトでした. このボットネットを他のボットネットと区別するのは、XOR暗号化の広範な使用です, マルウェアとコマンドとの通信の両方に適用されます & 制御サーバー. ボットネットはXOR暗号化を使用するだけでなく、Linuxシステムのrootアカウントにパスワードをブルートフォースすることで自己伝播することもできます。.

DDoS攻撃の持続時間, 位置

Kasperskyは、クライアントの1つに対する攻撃も報告しました。 2 数週間. さらに, オランダにある会社が襲われた 22 時間. DDoS攻撃がますます巧妙になっているのは当然のことです, そしてそれらを運ぶための道具は闇市場で簡単に利用できるようになりました.

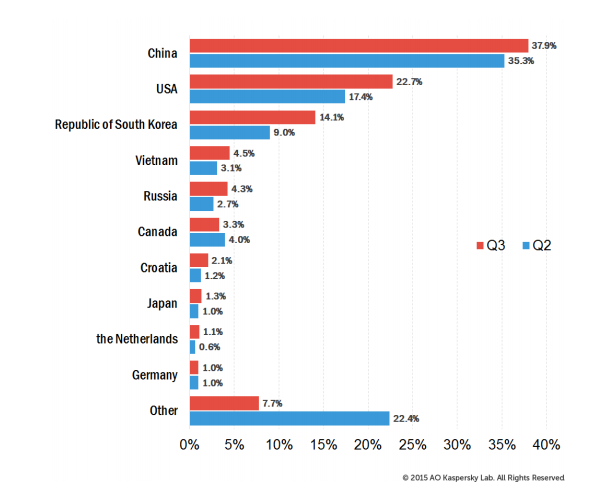

Kasperskyのデータは、このような攻撃の主な被害者が中国に住むユーザーであることも示しています。, 米国, 韓国, ロシア, ベトナム, クロアチア, カナダ, 日本, オランダ, とフランス. また, SYNを採用した最も一般的なDDoS攻撃シナリオ, TCPおよびHTTPパケット.

攻撃の数は年間を通じて不均一ですが, ある日、顕著なピークを示しました. 1日の攻撃数が最も多かったのは 1344, 9月24日に録音されました. 不思議なことに, の第3四半期に 2015, 火曜日は、すべての平日の中で最も高いDDoSアクティビティを示しました.

全体を見てください 2015 KasperskyDDoSレポート.

もっと必読 2015 レポート: