DDoS, ou une attaque distribuée par déni de service, est l'une des façons les plus courantes pour dissimuler intrusions graves, extorquer des entreprises ou des concurrents de sabotage. Nous avons vu de nombreuses attaques DDoS ont lieu dans 2015, et des rapports ont déjà été publiés mettant l'accent sur la croissance de la popularité de ces attaques.

DDoS, ou une attaque distribuée par déni de service, est l'une des façons les plus courantes pour dissimuler intrusions graves, extorquer des entreprises ou des concurrents de sabotage. Nous avons vu de nombreuses attaques DDoS ont lieu dans 2015, et des rapports ont déjà été publiés mettant l'accent sur la croissance de la popularité de ces attaques.

Les points forts du rapport de Kaspersky

Les chercheurs de Kaspersky ont tiré plusieurs conclusions importantes dans leurs résultats basés sur des recherches sur le troisième trimestre de 2015:

- Les attaques DDoS ciblent les organisations financières et leur extorquent.

- Les attaques DDoS ont commencé à utiliser de nouvelles tactiques pour augmenter le nombre d'attaques en manipulant des pages Web.

- Les botnets basés sur Linux prévalent dans la distribution des attaques DDoS.

Selon les données compilées par le tristement célèbre laboratoire, au moins 45% des attaques DDoS détectées ont été lancées à partir de machines Linux. L’une des attaques de ce type les plus «innovantes» constatées cette année a été celle contre la société CloudFare..

Voici comment ça s'est passé:

Une page appartenant à l'un de ses clients a été attaquée et est passée par 275,000 Requêtes HTTP / seconde. Les attaquants ont également utilisé du JavaScript malveillant intégré dans des publicités. Un iframe avec une annonce malveillante contenant le mauvais JavaScript a été exécuté sur les navigateurs de plusieurs utilisateurs. Le résultat a été que leurs postes de travail ont commencé à envoyer des demandes XHR à la victime. Selon certains experts, ces publicités malveillantes peuvent également afficher des applications légitimes.

L'attaque XOR

Un basé sur Linux, Le botnet DDoS a été observé en permanence par des spécialistes de la sécurité. Ses victimes étaient principalement des sites Web asiatiques appartenant à des établissements d'enseignement et à des communautés de joueurs.. Ce qui différencie ce botnet des autres, c'est l'utilisation intensive du cryptage XOR, appliqué à la fois dans le malware et dans la communication avec la commande & serveur de contrôle. Non seulement le botnet utilise le cryptage XOR, mais il peut également se propager automatiquement en forçant les mots de passe par force brute sur le compte racine dans les systèmes Linux.

Durée des attaques DDoS, La Location

Kaspersky a également signalé une attaque contre l'un de ses clients qui a duré environ 2 semaines. En outre, une entreprise située en Hollande a été touchée 22 fois. Il est logique que les attaques DDoS deviennent de plus en plus sophistiquées, et les outils pour les transporter ont été facilement disponibles sur le marché noir.

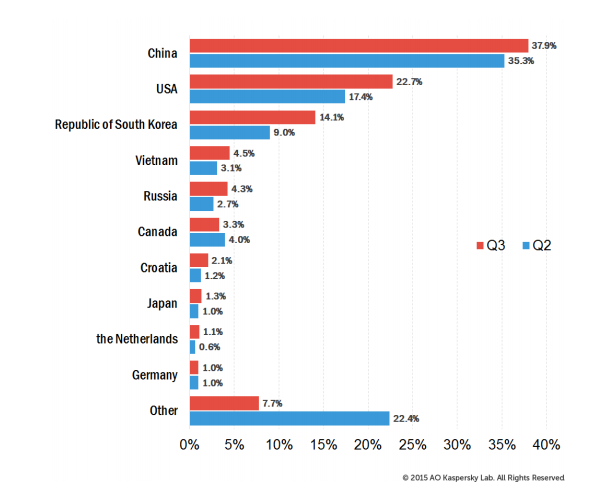

Les données de Kaspersky indiquent également que les principales victimes de ces attaques sont les utilisateurs vivant en Chine, aux Etats-Unis, Corée du Sud, Russie, Viêt-Nam, Croatie, Canada, Japon, Hollande, et la France. Aussi, les scénarios d'attaque DDoS les plus courants utilisent SYN, Paquets TCP et HTTP.

Même si le nombre d'attaques est inégal tout au long de l'année, un jour a montré un pic notable. Le plus grand nombre d'attaques en une seule journée a été 1344, et a été enregistré le 24 septembre. Avec curiosité, au troisième trimestre de 2015, Le mardi a affiché l'activité DDoS la plus élevée de tous les jours de la semaine.

Jetez un oeil à l'ensemble 2015 Rapport Kaspersky DDoS.

Plus à lire absolument 2015 Rapports:

Haut 3 Familles de ransomwares, Partie I