Macユーザーは悪意のあるソフトウェアの影響を受けにくいという信念があります. 良い, 信念がありました…Macマルウェアに関する大規模な調査により、 2015 セキュリティの面でこれまでで最悪でした. このテーマに関する最新のレポートは、ITセキュリティ会社のBit9によって最近公開されました。 + カーボンブラック脅威研究チーム.

チームがかかりました 10 データを収集して分析するための数週間, そのような紙に必要. その期間中, 研究者はより多くを分析しました 1,400 独自のOSXマルウェアサンプル. 結論は自然に来ただけです– 2015, Macに向けて現在使用されているマルウェアは非常に強力で、壊滅的です。. 彼らのレポートは2015年と吹き替えられています: OSXマルウェアの歴史の中で最も多作な年 '. チームの研究努力は、Windows OSを実行しているPCと比較して、Macがハッキングの影響を受けないという幻想を打ち砕いたかもしれません。.

研究は何に重点を置いていますか?

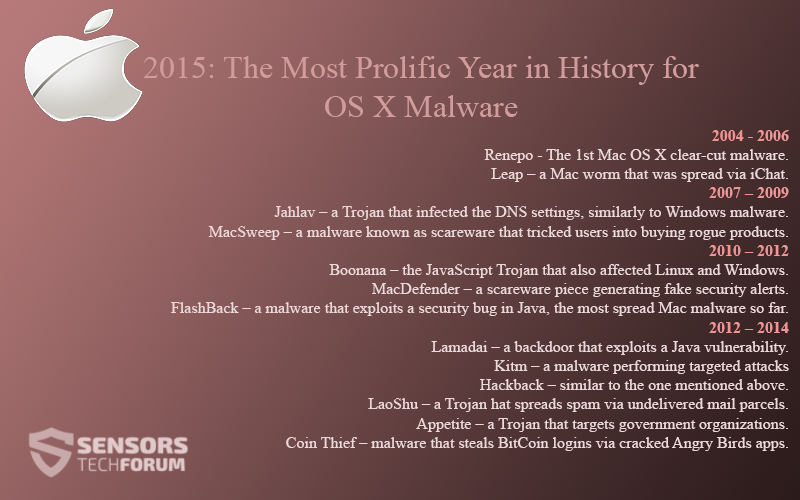

チームはOSXの脆弱性を注意深く観察しました, そしてそれらを利用したマルウェアの断片. 彼らはまたサンプルを集めました. ここでの1つの良い例は、XcodeGhostです。. XcodeGhostツールは、Xcodeで作成されたアプリケーションに悪意のあるコンポーネントを実装します. さらに, 最近、OS X El Capitan –OSXの12番目のメジャーリリースが報告されました。, 9月に発売–ゲートキーパーとキーチェーンの機能に重大なセキュリティ上の欠陥が含まれています. 彼らの主張を証明するために, チームはMacマルウェアのタイムラインを作成しました, そのように見えます:

2004 – 2006

- レネポ – 最初のMacOSXの明確なマルウェア.

- Leap –iChatを介して拡散したMacワーム.

2007 – 2009

- Jahlav –DNS設定に感染したトロイの木馬, Windowsマルウェアと同様.

- MacSweep –ユーザーをだまして不正な製品を購入させるスケアウェアとして知られるマルウェア.

2010 – 2012

- Boonana –LinuxとWindowsにも影響を与えたJavaScriptトロイの木馬.

- MacDefender –偽のセキュリティアラートを生成するスケアウェア.

- FlashBack –Javaのセキュリティバグを悪用するマルウェア, これまでで最も蔓延したMacマルウェア.

2012 – 2014

- Lamadai –Javaの脆弱性を悪用するバックドア.

- Kitm –標的型攻撃を実行するマルウェア.

- ハックバック–上記のものと同様.

- LaoShu –トロイの木馬の帽子が未配信のメール小包を介してスパムを拡散します.

- 食欲–政府機関を標的とするトロイの木馬.

- Coin Thief –クラックされたAngryBirdsアプリを介してBitCoinログインを盗むマルウェア.

研究者はMacマルウェアへの取り込みをどのように説明していますか? これが1つのかなり良い正当化です:

“Mac OS Xマルウェアのこの増加は、OSXの市場シェアが数年にわたって急速に拡大した後に発生します。, と 16.4 現在OSXを実行している市場の割合, 企業での展開の拡大を含む. これは、機密データに対する攻撃対象領域の拡大を表しています, なので 45 現在、企業のパーセントが従業員にオプションとしてMacを提供しています。”

Macマルウェアの動作の説明

すでに言ったように, 分析は以上に基づいていた 1,400 サンプル, オープンソース, およびインシデント対応の取り組み. Macの脅威を評価するには, 研究者は一般的なWindowsマルウェア分析ツールを使用できません. この障害をスキップするには, Bit9 + Carbonチームは、fs_usageなどのカスタムツールとビルド済みツールを多数使用しました。, dtrace, とopensnoop.

彼らはツールを利用し、動的分析のための特別な機械を作成しました, カスタムビルドのカーボンブラックサンドボックスと一緒に実行されました. これらのアプローチのおかげで, チームは、ファイルの作成やネットワーク通信など、Macマルウェアによって実行される一般的なアクションを正常に特定しました, コマンドを観察する & マルウェア実行の一部であったインフラストラクチャとアーティファクトを制御する.

OSXマルウェアはLauchDaemons/LaunchAgentsなどの機能を利用します

その他の活用された機能には、ログイン項目とブラウザプラグインが含まれます. 行われた別の発見は、Macマルウェアが「ユーザーランド」に存在し、永続化メカニズムをサポートしていることです。, カスタムカーネル拡張を記述して「kernel-land」に常駐しようとする代わりに.

研究者たちが行ったもう1つの興味深い発見は、Unix/LunuxマルウェアをOSXに適応させることが観察されなかったことです。, 彼らが期待したほどではない. FreeBSDにOSXがルーツを持っているため、このような適応を疑うのは論理的でした。. OS Xに持ち込まれたUnixスタイルのマルウェアは、10週間の分析では監視されませんでした.

全体を見てください ビット9 + カーボンブラックレポート .