組織でのクラウドコラボレーションツールの採用が増加しています, ハッカーの興味もあります.

組織でのクラウドコラボレーションツールの採用が増加しています, ハッカーの興味もあります.

Proofpointによる新しい調査によると, マイクロソフトとグーグルのクラウドインフラストラクチャを悪用して悪意のあるメッセージをホストおよび送信する脅威アクターが加速しています. 攻撃で悪用されたアプリケーションには、Officeが含まれます 365, Azure, OneDrive, 共有ポイント, G-Suite, およびFirebase.

マイクロソフトとグーグルのクラウドインフラストラクチャを悪用する脅威アクター

"去年, 59,809,708 MicrosoftOfficeからの悪意のあるメッセージ 365 何千ものお客様をターゲットに. そしてそれ以上 90 数百万の悪意のあるメッセージがGoogleによって送信またはホストされました, と 27% Gmail経由で送信, 世界で最も人気のあるメールプラットフォーム,」Proofpointは言った. の第1四半期に 2021, 研究者は、MicrosoftOfficeからの700万件の悪意のあるメッセージを観察しました 365 と 45 Googleインフラストラクチャからの100万件の悪意のあるメッセージ, 昨年の結果をはるかに上回っています.

信頼できるマイクロソフトとグーグルのサービスから送信される悪意のあるメッセージの量が、 2020. これは主に、outlook.comやsharepoint.comなどのドメインの信頼できる評判によるものです。, これにより、防御側にとって検出がより困難になります.

「この信憑性の認識は不可欠です, 電子メールが最近、ランサムウェアと脅威アクターのトップベクターとしての地位を取り戻したため、サプライチェーンとパートナーエコシステムをますます活用してアカウントを侵害しています, 資格情報を盗む, とサイフォン資金,」と強調されたレポート.

去年, 標的にされたハッカー 95% クラウドアカウントの侵害を試みている組織の割合.

半数以上が少なくとも1つの妥協を経験しました. 30% 攻撃を受けた企業のうち、ファイル操作などのアクセス後の活動も発生しました, メール転送, およびOAuthアクティビティ. クレデンシャルが盗まれた場合, 悪意のある攻撃者もシステムにログインできます, 複数のクラウドサービスとハイブリッド環境を横方向に移動する, 実際の従業員としてメールを送信する, 財務およびデータの損失につながる.

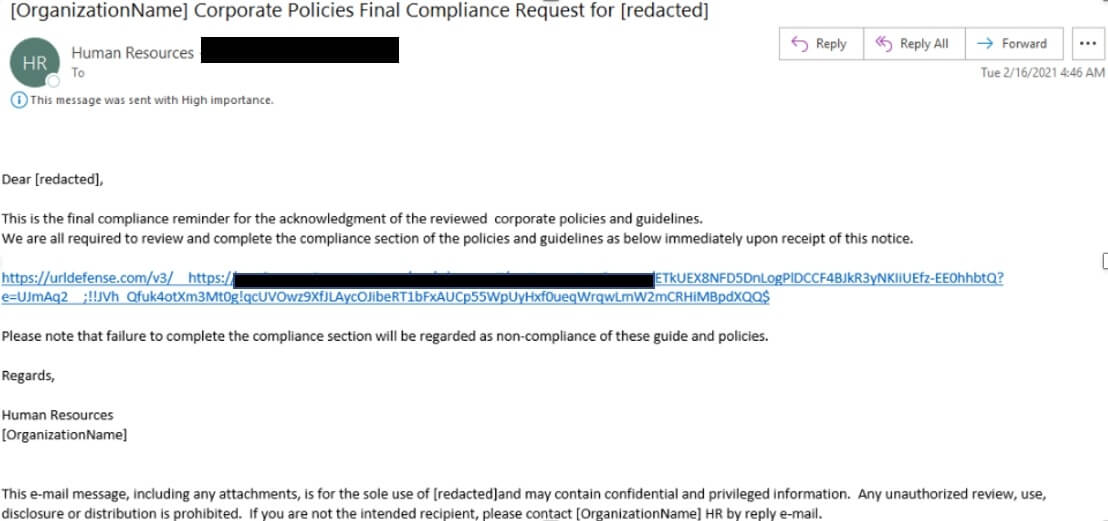

研究者たちはまた、マイクロソフトとグーグルを悪用した最近のフィッシングキャンペーンの実際のサンプルを共有しました. 以下は、企業ポリシーとCovid-19ガイドラインが含まれていると主張するMicrosoftSharePointURLを特徴とするクレデンシャルフィッシングの試みです。:

「このドキュメントには、ユーザーの資格情報を収集するように設計された偽のMicrosoft認証ページへのリンクが含まれています. この少量のキャンペーンには、およそ 5,000 交通機関のユーザーを対象としたメッセージ, 製造, およびビジネスサービス," レポート 言った.

フィッシングがより洗練される

去年, マイクロソフトとグーグルは、有名企業で働くリモートワーカーに対する攻撃で悪用されました. 作成された脅威アクター ランディングページとログインプロンプトを備えた偽のサイトと詐欺サイト グーグルとマイクロソフトに似ている. OneDrive, 攻撃にはOfficeOnlineとMailchimpが使用されました.

フィッシング詐欺師, 一般に, 彼らの試みを実行し、彼らの成功率を高めるための新しい方法を探し続けます. 今年の初め, 私たちはについて報告しました モールス信号を使用する新しい難読化手法 電子メールの添付ファイル内に悪意のあるURLを隠すため. これはおそらく、モールス信号をそのような方法で利用した脅威アクターの最初のケースでした。.