L'adoption d'outils de collaboration cloud dans les organisations a augmenté, et l'intérêt des hackers aussi.

L'adoption d'outils de collaboration cloud dans les organisations a augmenté, et l'intérêt des hackers aussi.

Selon une nouvelle recherche de Proofpoint, une accélération du nombre d'acteurs menaçants exploitant l'infrastructure cloud de Microsoft et de Google pour héberger et envoyer des messages malveillants. Les applications abusées lors des attaques incluent Office 365, bleu azur, onedrive, SharePoint, G-Suite, et Firebase.

Menaces exploitant l'infrastructure cloud de Microsoft et de Google

"L'année dernière, 59,809,708 messages malveillants de Microsoft Office 365 ciblé des milliers de nos clients. Et plus que 90 millions de messages malveillants ont été envoyés ou hébergés par Google, avec 27% envoyé via Gmail, la plate-forme de messagerie la plus populaire au monde,”Proofpoint a déclaré. Au premier trimestre de 2021, les chercheurs ont observé sept millions de messages malveillants de Microsoft Office 365 et 45 millions de messages malveillants provenant de l'infrastructure Google, dépassant de loin les résultats de l'année dernière.

Il convient de noter que le volume de messages malveillants envoyés par les services de confiance de Microsoft et de Google dépasse celui de tout botnet dans 2020. Cela est principalement dû à la réputation de confiance de domaines tels que outlook.com et sharepoint.com, ce qui rend la détection plus difficile pour les défenseurs.

«Cette perception d'authenticité est essentielle, car le courrier électronique a récemment retrouvé son statut de principal vecteur des ransomwares et les acteurs de la menace tirent de plus en plus parti de la chaîne d'approvisionnement et de l'écosystème de partenaires pour compromettre les comptes, voler des informations d'identification, et siphonner des fonds,”Le rapport a mis en évidence.

L'année dernière, pirates ciblés 95% des organisations avec des tentatives de compromission de compte cloud.

Plus de la moitié a connu au moins un compromis. 30% des entreprises qui ont été victimes d'attaques ont également subi des activités postérieures à l'accès telles que la manipulation de fichiers, transfert d'e-mails, et activité OAuth. En cas de vol d'identifiants, les acteurs malveillants peuvent également se connecter aux systèmes, se déplacer latéralement sur plusieurs services cloud et environnements hybrides, envoyer des e-mails en tant que vrais employés, conduisant à des pertes financières et de données.

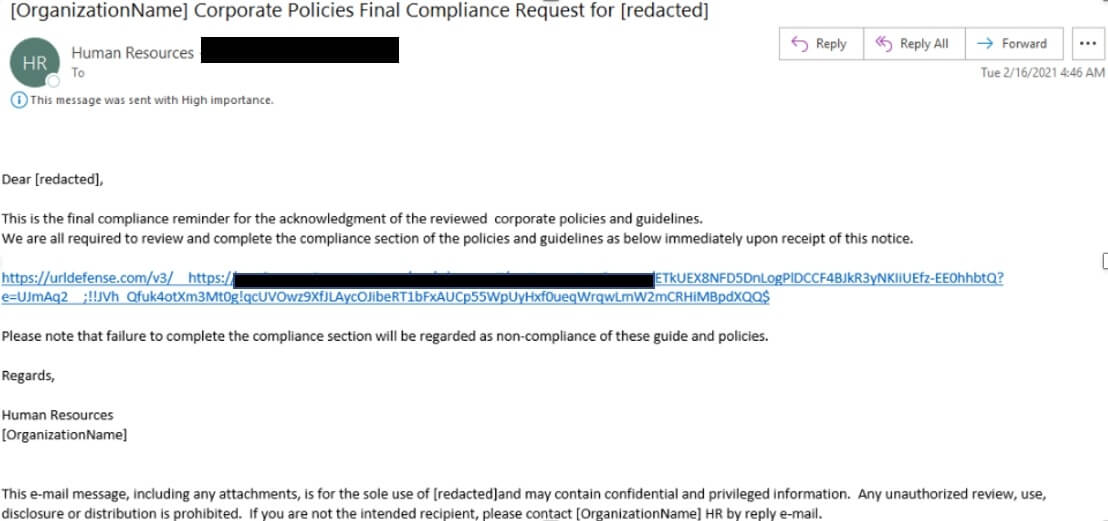

Les chercheurs ont également partagé de vrais échantillons de récentes campagnes de phishing abusant de Microsoft et de Google.. Vous trouverez ci-dessous une tentative d'hameçonnage d'informations d'identification comportant une URL Microsoft SharePoint prétendant contenir une politique d'entreprise et des directives Covid-19:

«Le document contient un lien menant à une fausse page d'authentification Microsoft conçue pour collecter les informations d'identification des utilisateurs. Cette campagne à faible volume a impliqué environ 5,000 messages ciblant les utilisateurs dans les transports, fabrication, et services aux entreprises," le rapport dit.

Le phishing devient plus sophistiqué

L'année dernière, Microsoft et Google ont été abusés lors d'attaques contre des travailleurs distants qui travaillent pour des entreprises bien connues. Acteurs de menace créés sites de faux et de fraude avec pages de destination et invites de connexion ressemblant à Google et Microsoft. onedrive, Office Online et Mailchimp ont été utilisés dans les attaques.

Opérateurs de phishing, en général, continuent de chercher de nouvelles façons de mener à bien leurs tentatives et d'augmenter leur taux de réussite. Plus tôt cette année, nous avons signalé un nouvelle technique d'obfuscation qui utilise le code Morse pour dissimuler des URL malveillantes dans une pièce jointe à un e-mail. C'était peut-être le premier cas d'acteurs menaçants utilisant le code Morse de cette manière.