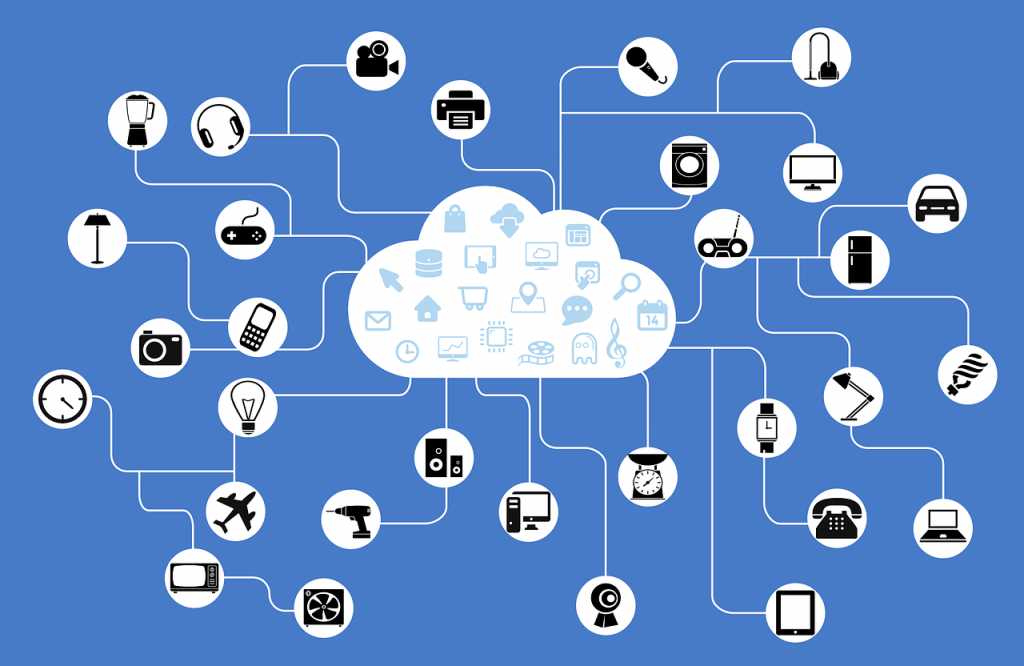

誰も驚かない, ハッカーが何千ものスマートホームを侵害する比較的簡単な方法があります. アバストの研究者は最近、MQTTプロトコルについて警告しました (メッセージキューテレメトリトランスポート) どれの, 設定が間違っている場合, ハッカーにスマートホームへの完全なアクセスを提供する可能性があります. このセキュリティの抜け穴の結果として, 家は、娯楽システムや音声システムなど、さまざまな方法で操作できます。, さまざまな家庭用機器, とスマートドア.

MQTTプロトコルとは?

メッセージキューテレメトリトランスポートを使用して、スマートホームデバイスの相互接続と制御が可能です (MQTT) プロトコル, アバストは、MQTTプロトコル自体は安全ですが、それを追加することを説明しています, 正しく実装および構成されていない場合, 重大なセキュリティ問題が発生する可能性があります. それを証明するために, 研究者「よく調べて、ShodanIoT検索エンジンを使用すると 49,000 MQTTプロトコルの設定が間違っているため、インターネット上で公開されているMQTTサーバー」.

誤って構成されたMQTTプロトコルを悪用するのはなぜそれほど危険なのですか? 簡単に言った, なぜなら:

プロトコルは、サブスクライバー/パブリッシャーモデルとして意図されています. RSSフィードのように機能します: トピックを購読します, 誰かがそのトピックについて何かを公開したら, ペイロードはすべてのサブスクライバーに配信されます.

主に憂慮すべきことは、このプロトコルが ほとんどのスマートホームハブソフトウェアソリューションに含まれています, ホームアシスタントなど. スマートホームハブをセットアップするときに、ユーザーはMQTTが含まれているパッケージをインストールするか、プロトコルを個別にインストールするのが簡単です。.

また、ほとんどのスマートホームハブは通常、MQTTメッセージをサブスクライブしてパブリッシュし、ロジックを提供します。. また、ある種のダッシュボードも提供します, ローカルまたはリモートで, 「スマート」ホーム全体を制御できる場所, 研究者は付け加えた.

その上に, MQTTとMosquittoの両方, プロトコルを適用する最も一般的なサーバーソフトウェア, 「幅広いセキュリティ機能を備えています,」は、構成が不十分な場合は無効になります:

前述のように, MQTTプロトコルにも、このプロトコルを実装する最も一般的なサーバーソフトウェアにも、セキュリティの問題はありません。 (またはMQTTの場合に知られているブローカー), モスキートと呼ばれています. 実際には, MQTTとMosquittoはどちらも、幅広いセキュリティ機能を備えています。たとえば、, ユーザーとトピックによるきめ細かいアクセス制御を提供する. 多くのものと同じように, 問題は実装と構成で作成されます.

研究者は合計 49,197 Shodanを介して誤って構成されたMQTTサーバー, そのうちの 8,257 米国にいます. さらに, の 32,888 パスワード保護が実装されていないMQTTサーバー, 4,733 米国にいます, 中国だけが米国よりも多くの誤って構成され保護されていないMQTTサーバーを持っています.

ユーザーがスマートホームをリモート制御するためにこれらのシステムをセットアップすると, 多くの場合、システムの「ダッシュボード」またはコントロールパネルだけでなく、, MQTTサーバーも, これらの2つのコンポーネントは通常、同じマシンまたはサーバーで実行されるため. これが起こるとき, ユーザーを露出させたままにする可能性があります, 研究者 結論.