Til ingens overraskelse, der er en forholdsvis nem måde for hackere at bryde tusindvis af intelligente hjem. Avast forskere for nylig advaret om MQTT protokol (Message Queuing telemetri Transport) hvilken, hvis fejlkonfigureret, kunne give hackere fuld adgang til en smart hjem. Som et resultat af denne sikkerhed smuthul, hjemmet kunne manipuleres på mange måder, herunder dens underholdende og voice-systemer, forskellige husholdningsapparater, og smarte døre.

Hvad er det MQTT protokollen?

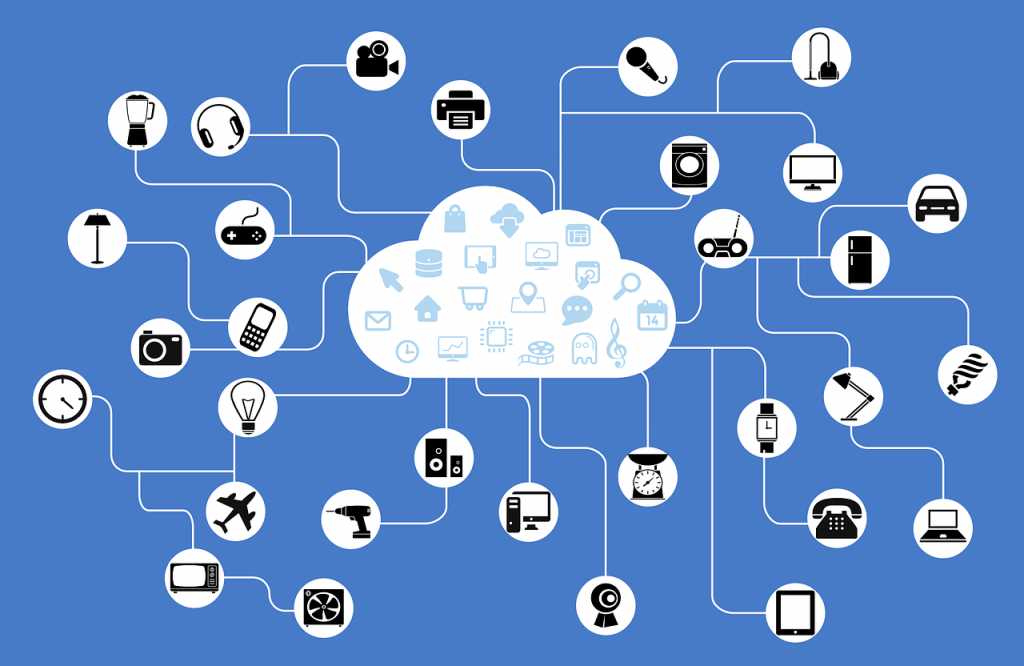

Sammenhængende og styring af smart home enheder er muligt ved hjælp af Message Queuing Telemetri Transport (MQTT) protokol, Avast forklarer tilføjer, at mens selve MQTT protokollen er sikker, hvis de gennemføres og konfigureret forkert, alvorlige sikkerhedsproblemer kan dukke op. For at bevise, at, forskerne ”tog et nærmere kig og brug af Shodan tingenes internet søgemaskine fundet mere end 49,000 MQTT servere offentligt synlige på internettet på grund af en forkert MQTT protokol".

Hvorfor udnytter en forkert MQTT protokol så farlig? Simpelthen sagde, fordi:

Protokollen er ment som en abonnent / udgiver model. Det fungerer som et RSS-feed: du abonnerer på et emne, og når nogen udgiver noget om emnet, nyttelasten leveres til alle abonnenter.

Hvad er for det meste alarmerende er, at denne protokol er inkluderet i de fleste intelligente hjem hub softwareløsninger, såsom hjem assistent. Det er let for brugerne at enten installere en pakke med inkluderet MQTT eller protokollen installere separat, når opsætning af smart home-hub.

Det skal også nævnes, at de fleste smart home hubs typisk abonnere og offentliggøre MQTT beskeder og give logik. De giver også en slags instrumentbræt, enten lokalt eller fjernt, hvor du kan styre det hele ’smart’ hjem, forskerne tilføjet.

Oven i købet, både MQTT og mosquitto, den mest almindelige server software, der anvender protokollen, have ”brede sikkerhedsfunktioner,”, Som er ophævet, hvis de er dårligt konfigureret:

Som tidligere nævnt, der er ikke et sikkerhedsproblem med MQTT protokol eller den mest almindelige server software, der implementerer denne protokol (eller mægler som det er kendt i tilfælde af MQTT), som kaldes mosquitto. Faktisk, både MQTT og mosquitto har brede sikkerhedsfunktioner - for eksempel, at give finkornet adgangskontrol ved brugeren og emne. Som med mange ting, problemerne er skabt i forbindelse med gennemførelsen og konfiguration.

Forskerne fandt i alt 49,197 fejlkonfigurerede MQTT servere via Shodan, af hvilken 8,257 er i US. Endvidere, af 32,888 MQTT servere uden password beskyttelse implementeret, 4,733 er i USA, med kun Kina, der har mere fejlkonfigurerede og ubeskyttede MQTT servere end US.

Som brugere oprettet disse systemer at fjernstyre deres intelligente hjem, de ofte udsættes ikke kun ”instrumentbræt” eller kontrolpanel af systemet, men også MQTT serveren, da disse to komponenter normalt kører på samme maskine eller server. Når dette sker, det kan lade brugere udsættes, forskerne indgået.