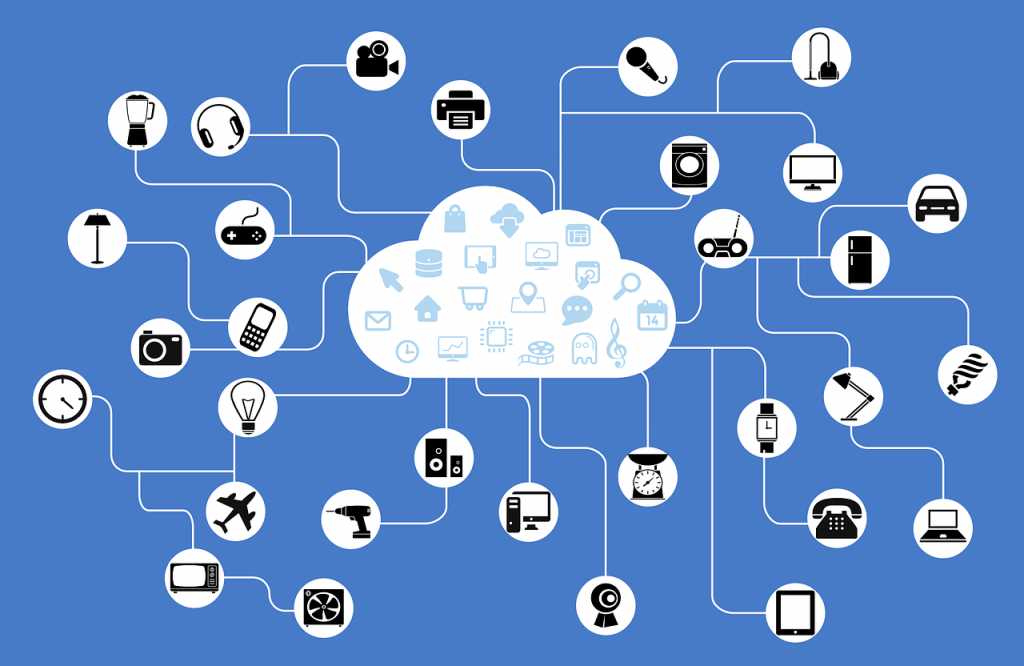

Om niemand verbazen, er is een relatief gemakkelijke manier voor hackers om inbreuk duizenden smart homes. Avast onderzoekers onlangs gewaarschuwd voor de MQTT protocol (Message Queuing Telemetrie Transport) die, indien misconfigured, kunnen hackers volledige toegang tot een smart home geven. Als gevolg van deze lacune in de beveiliging, het huis kon worden gemanipuleerd op vele manieren met inbegrip van zijn onderhoudend en stemsystemen, diverse huishoudelijke apparaten, en slimme deuren.

Wat is de MQTT Protocol?

Onderling verbonden en besturen van smart home-apparaten is het mogelijk met behulp van het Message Queuing telemetrie Transport (MQTT) protocol, Avast verklaart te voegen dat terwijl de MQTT protocol zelf veilig, indien uitgevoerd en onjuist geconfigureerde, ernstige beveiligingsproblemen kan opdagen. Om dat te bewijzen, de onderzoekers "nam een kijkje en met behulp van de Shodan IoT zoekmachine voldeden meer dan 49,000 MQTT servers zichtbaar voor iedereen op het internet te wijten aan een verkeerd geconfigureerde MQTT protocol".

Waarom is het benutten van een verkeerd MQTT protocol zo gevaarlijk? Simpel gezegd, omdat:

Het protocol is bedoeld als abonnee / uitgever model. Het werkt als een RSS-feed: u zich abonneren op een onderwerp, en zodra iemand publiceert iets over het onderwerp, de lading wordt geleverd aan alle abonnees.

Wat vooral verontrustend is dat dit protocol opgenomen in de meeste smart home hub softwareoplossingen, zoals Home Assistant. Het is gemakkelijk voor gebruikers om ofwel een pakket installeert met de meegeleverde MQTT of installeer het protocol afzonderlijk bij het opzetten van de smart home hub.

Ook moet worden vermeld dat de meeste smart home hubs onderschrijven gewoonlijk en MQTT berichten publiceren en logica. Ze bieden ook een soort van dashboard, lokaal of op afstand, waar u de hele ‘slimme’ home control, de onderzoekers toegevoegd.

Daarbovenop, zowel MQTT en mosquitto, de meest voorkomende server software die het protocol van toepassing, hebben “broad beveiligingsmogelijkheden,”Die zijn uitgesloten indien ze slecht zijn geconfigureerd:

Zoals eerder vermeld, er is niet een beveiligingsprobleem met de MQTT protocol noch de meest gebruikte server software die dit protocol implementeert (of broker zoals bekend bij MQTT), die heet mosquitto. In feite, zowel MQTT en mosquitto hebben een brede beveiligingsmogelijkheden - bijvoorbeeld, om fijnkorrelig toegangscontrole bieden door gebruiker en onderwerp. Zoals met veel dingen, de problemen die worden gemaakt in de implementatie en configuratie.

De onderzoekers vonden een totaal van 49,197 misconfigured MQTT servers via Shodan, van welke 8,257 in het U.S.. Bovendien, van de 32,888 MQTT servers zonder wachtwoordbeveiliging geïmplementeerd, 4,733 in het U.S., met alleen China met meer geconfigureerde en onbeschermde MQTT servers dan de U.S.

Wanneer gebruikers het opzetten van deze systemen op afstand controle over hun smart home, ze vaak bloot te leggen niet alleen de “dashboard” of het bedieningspaneel van het systeem, maar ook de MQTT server, deze twee componenten die gewoonlijk op dezelfde computer of server. Wanneer dit gebeurt, het kan gebruikers laten blootgesteld, de onderzoekers gesloten.