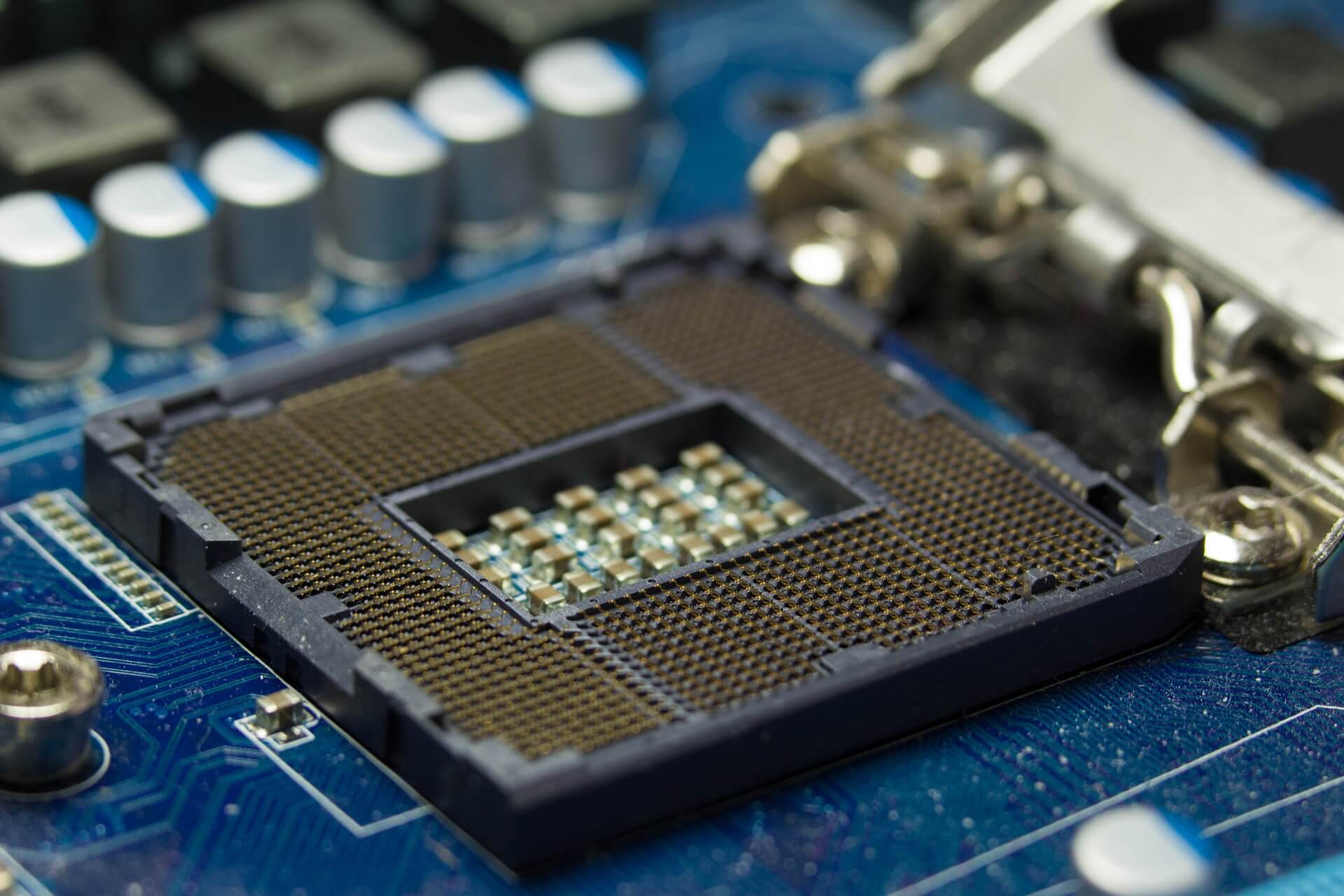

サイバーセキュリティの研究者は、Intelサーバーグレードのプロセッサが関与する新しいタイプの攻撃について概説しています。 2012. 攻撃はNetCATという名前の脆弱性に基づいています (ネットワークキャッシュ攻撃).

この脆弱性により、ネットワーク上にサイドチャネル攻撃を仕掛けることにより、データを盗聴する可能性があります. NetCAT攻撃の発見 研究者から来ています VrijeUniversiteitアムステルダムのVUSecグループから.

“NetCATは、ネットワークベースのキャッシュサイドチャネル攻撃が現実的な脅威であることを示しています,” 研究者は説明します. キャッシュ攻撃は珍しくなく、ローカル設定で機密データを漏洩するために使用されてきました. NetCATは、この脅威がネットワークを介して信頼できないクライアントにどのように広がるかを示すだけです. 悪用された場合, NetCATは、ローカルアクセスのないリモートサーバーからSSHセッションのキーストロークなどの機密情報を漏洩する可能性があります, レポートによると.

NetCATの原因は何ですか?

この脆弱性は、DDIOと呼ばれる最近のIntel機能に起因します, ネットワークデバイスやその他の周辺機器にCPUキャッシュへのアクセスを許可します. 高速ネットワークでのパフォーマンスの最適化を目的として設計されています, DDIOはセキュリティに深刻な影響を及ぼします, 研究者に注意してください. これらの問題により、信頼できないローカルネットワーク内のサーバーがリモートサイドチャネル攻撃にさらされます.

彼らの仕事を通して, 研究者たちは、NetCATが3台目のマシンからのSSHセッションの機密性をどのように破ることができるかを示しています. 最も重要なこと, リモートサーバーで実行されている悪意のあるソフトウェアは必要ありません, 攻撃者がネットワークパケットをリモートサーバーに送信することでこれを行っているため.

攻撃についての詳細:

NetCATを使用, リモートキャッシュサイドチャネルを使用して、SSHセッションから個々のネットワークパケットの到着時間をリークする可能性があります. なぜこれが便利なのですか? インタラクティブSSHセッションで, キーを押すたびに, ネットワークパケットは直接送信されています. 結果として, 被害者がコンソールの暗号化されたSSHセッション内に文字を入力するたびに, NetCATは、対応するネットワークパケットの到着時刻をリークすることにより、イベントのタイミングをリークする可能性があります. 今, 人間には明確なタイピングパターンがあります. 例えば, 「a」の直後に「s」と入力すると、「s」の後に「g」と入力するよりも高速になります。. 結果として, NetCATは、キーストロークタイミング攻撃と呼ばれるパケットの到着間隔の静的分析を実行して、プライベートSSHセッションに入力した内容をリークすることができます。.

11月に注意する必要があります 2018, 2つのサイドチャネル攻撃がセキュリティ研究者によって発見されました-いわゆる Portsmashサイドチャネルの脆弱性, と GPUエクスプロイト. Portsmashは、Meltdownのような以前のケースと似ています.

このバグを悪用することにより、ハッカーは同じコアで実行されているプロセスから情報を乗っ取る可能性があります. 実証された概念実証コードは、OpenSSLセッション中に秘密鍵を盗むことがどのように可能であるかを示しました. 実行されたテストは、IntelSkylakeとKabyLakeがこれによって影響を受けることを示しました.

GPUカードに関するエクスプロイトについて, 分散コンピューティングをGPUに依存するクラスターだけでなく、日常のアクティビティでそれらを使用する個々のエンドユーザーをターゲットにすることもできます。.