セキュリティチームが、世界中のユーザーに感染することを目的とした進行中のLinkedInフィッシング攻撃を検出しました. 脅威に関する詳細は、この記事に記載されています.

未知のハッカーによって解き放たれたLinkedInフィッシング攻撃

セキュリティ調査チームが、進行中の一連のLinkedInフィッシング攻撃を発見しました. 公開されたレポートによると、犯罪者は被害者にマルウェアページへのアクセスを強制するためにさまざまな戦略を使用しています. これらのタイプの感染の本質は、通知を生成することです, 正当なWebサービスまたは他の関連サイトの説得力のあるコピーを提示するメッセージおよびページ.

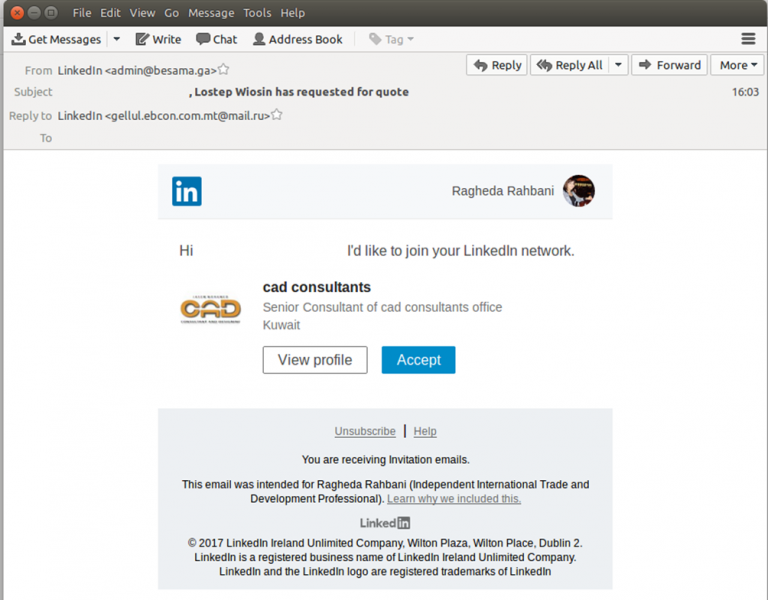

犯罪者は、サービス中のメッセージを送信する代わりに、LinkedInで使用されている正当なテキストとグラフィックを使用して、同じように見える電子メールを設計しました。. これが行われると、実際のLinkedIn接続要求に似た誤った通知にマルウェアのハイパーリンクが埋め込まれました. 次に、カスタマイズされたインスタンスがさまざまなドメインを使用して被害者に送信されました. 主なものの1つは admin@besama.ga 現在非アクティブです. セキュリティの専門家と経験豊富なシステム管理者は、詐欺を簡単に暴露する可能性のある特定の不整合を発見できます:

- 偽のメールアドレス —ハッカーは、受信送信者として偽のアドレスを使用します, にリストされているものと同様に “返事” 分野.

- オプションリダイレクト —ユーザーがリンクをクリックすると、LinkedInのように設計されたマルウェアログインページにリダイレクトされます.

現時点では、その背後にいる犯罪者がどのようにして標的の電子メールを入手したかについての情報はありません。. これは、から収集されたデータを介して行われる可能性があります ブラウザハイジャッカー およびマルウェアサイト. それらは大量に作成され、ハッカーの管理下にある大規模なネットワークを形成します. 連絡先の電子メールが、LinkedInのフィッシング攻撃の前に自分自身に感染した人のものではない場合でも, それらに関係する人々が感染した疑いがあります. このキャンペーンの興味深いハイライトの1つは、犯罪者が自分の足跡を隠そうとするトリックを使用しているという事実です。. これは、相互作用すると期限切れになる可能性のある時限マルウェアリンクを使用して行われます. 専門家は、メッセージの署名やその他の関連資料でさまざまな合法的なサイトを使用します. 使用されるこのハイブリッドアプローチは、特定のスパムフィルターとセキュリティ予防策を回避することもできます.

LinkedInフィッシング攻撃の結果

被害者がハイパーリンクを操作すると、偽造のLinkedInログインページが表示されます. ユーザーが自分の資格情報を入力すると、すぐにハッカーコントローラーに渡されます.

ただし、発生する可能性のあるマルウェアシナリオはこれだけではありません. このような振る舞いは、以下の場合にも関連している可能性があります:

- マルウェアの配信 —ページはさまざまな種類のマルウェアにリンクできます, ウイルスを含む, ランサムウェア, トロイの木馬など.

- ブラウザハイジャッカーのインストール —場合によっては、ハッカーは詐欺の戦術を利用して、偽のLinkedIn拡張機能やその他の種類のブラウザハイジャッカーを配信することがあります。. それらは、有用な追加として、またはLinkedInのチームによって作成された公式コンポーネントとして宣伝されています. インストールすると、デフォルト設定が変更されます (ホームページ, 新しいタブページと検索エンジン) ハッカーが管理するものに. 被害者へのもう1つの影響は、匿名ユーザーデータとプライベートユーザーデータの両方を収集する追跡モジュールのインストールです。.

- マルウェアスクリプト —犯罪者は、ポップアップの作成につながる可能性のあるさまざまなスクリプトを埋め込むことができます, バナーやその他の気が散るコンテンツ. ほとんどの場合、これらはターゲット広告の形式です。.

LinkedInフィッシングメール詐欺が検出されました

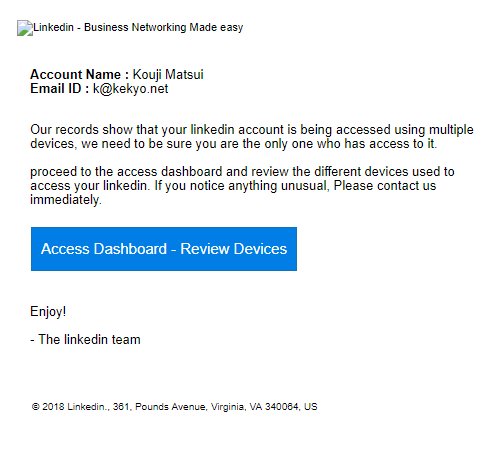

ソーシャルエンジニアリングの戦術を利用した新しいLinkedInフィッシング詐欺スキームに関する報告を受けました. ハッカーオペレーターは、ユーザーのアカウント名と電子メールアドレスを含むパーソナライズされた電子メールメッセージを送信します. 引用された情報は、ユーザーのプロファイルに自動的にアクセスし、要求されたデータをハイジャックすることにより、感染エンジンによって抽出されます. 次に、これはメッセージの作成を担当する電子メール生成モジュールに送られます.

ユーザーがサイトを操作すると、アカウントデータを要求する偽のログインページにリダイレクトされます. 入力された場合、ハッカーのオペレーターは自動的にそれらを受け取り、個人情報の盗難やその他の犯罪に使用します. その他の考えられる結果には、被害者の恐喝や、関心のある購入者に利益をもたらすために販売される可能性のあるデータベースへのアカウントデータのアップロードが含まれます。: マーケティングエージェンシーまたは他のハッカー.

高品質のスパイウェア対策ソリューションを使用すると、マルウェア感染の可能性から被害者を保護するのに役立ちます.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法