En sikkerhed hold har registreret igangværende LinkedIn phishing-angreb, der har til formål at inficere brugere på verdensplan. Yderligere information om truslen er givet i denne artikel.

LinkedIn Phishing angreb udløst af ukendte hackere

En sikkerhed forskerhold har opdaget en række igangværende LinkedIn phishing-angreb. Ifølge den udgivet rapport de kriminelle bruger forskellige strategier for at tvinge ofrene til at besøge malware-sider. Essensen af disse typer af infektioner er producere meddelelser, beskeder og sider, der udgør en overbevisende kopi af den legitime webservice eller andre relaterede websteder.

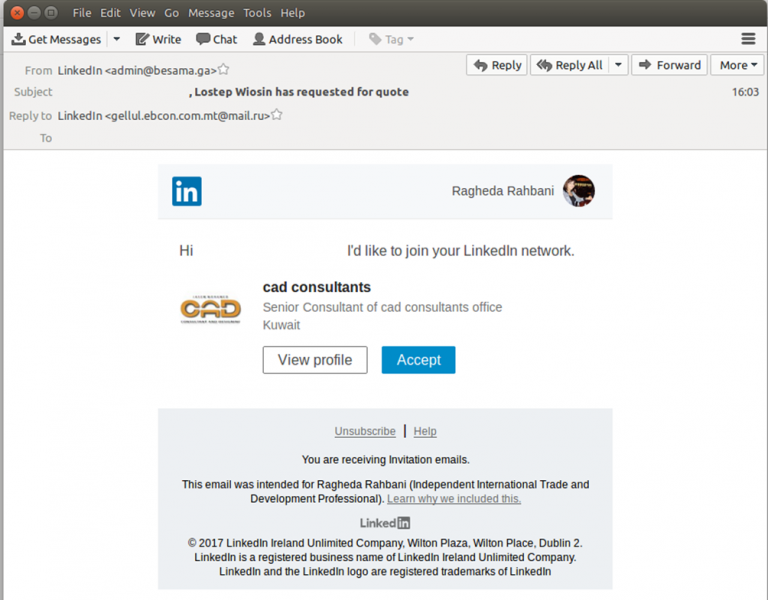

I stedet for at sende ibrugtagne beskeder de kriminelle har taget den legitime tekst og grafik, der anvendes af LinkedIn og designet identiske udseende e-mails. Når dette var gjort de indlejret malware hyperlinks til de falske meddelelser, der ligner de faktiske anmodninger LinkedIn tilslutning. De tilpassede tilfælde blev derefter sendt til ofrene ved hjælp af forskellige domæner. En af de vigtigste er admin@besama.ga som i øjeblikket er inaktivt. Sikkerhed eksperter og erfarne systemadministratorer kan afdække visse uoverensstemmelser, der nemt kan udsætte den fidus:

- Falske e-mail adresse - Hackerne bruger en falsk adresse både som indgående afsender, samt den ene listd i “svar” Mark.

- Mulighed Redirect - Når brugerne klikker på et link, de vil blive omdirigeret til en malware login side, der er designet til at ligne LinkedIn.

I øjeblikket er der ingen oplysninger om, hvordan de kriminelle bag det har opnået de mål emails. Det er muligt, at dette sker via data høstet fra browser hijackers og malware sites. De er skabt i løs vægt og danne store netværk, der er under hacker kontrol. Selv hvis de kontaktoplysninger emails ikke hører til folk, der er blevet inficeret sig forud for LinkedIn phishing-angreb, der er mistanke om, at folk relateret til dem har givet blevet smittet. En af de interessante højdepunkter i denne kampagne er, at de kriminelle bruger et trick, der forsøger at dække deres spor. Dette gøres ved hjælp timede malware links, der kan udløber engang interagerede. Eksperterne bruge forskellige legitime websteder i signaturer og andre relaterede materialer i meddelelserne. Denne hybrid tilgang, der anvendes, kan også undgå visse spam-filtre og sikkerhedsforanstaltninger.

Konsekvenser af de LinkedIn phishing-angreb

Når ofrene interagere med hyperlinket de vil blive vist en falsk LinkedIn login-side. Hvis brugerne indtaster deres legitimationsoplysninger, de vil straks blive givet til hacker-controllere.

Men dette er ikke den eneste malware scenarie, der kan ske. En sådan adfærd kan også være knyttet til følgende tilfælde:

- Malware Levering - Siderne kan linke til malware af forskellige typer, herunder virus, ransomware, Trojanere og etc.

- Browser Hijacker Installation - I nogle tilfælde hackere kan udnytte scam taktik til at levere falske LinkedIn udvidelser og andre typer af browser hijackers. De er annonceret som nyttige tilføjelser eller som en officiel komponent foretaget af LinkedIn team. Når det er installeret de ændrer standardindstillingerne (startside, nye faner side og søgemaskine) til hacker-kontrollerede dem. En anden virkning på ofrene er installationen af en tracking modul, der indsamler både anonyme og private brugerdata.

- Malware Scripts - De kriminelle kan integrere forskellige scripts, der kan føre til skabelsen af pop-ups, bannere og andet distraherende indhold. De er former for mål reklame i de fleste tilfælde.

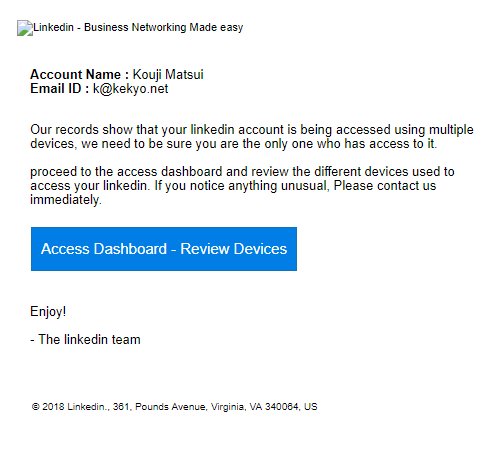

LinkedIn Phishing Email fidus Detected

Vi har modtaget rapporter om en ny LinkedIn phishing-svindel ordning, som benytter sig af en social engineering taktik. De hacker operatører vil sende personlige e-mails, der indeholder brugerens konto navn og email-adresse. Den citerede oplysninger er udvundet af infektionen motor ved automatisk at besøge brugerens profil og kapring den ønskede data. Dette føres derefter til den e-mail-generation modul, der er ansvarlig for skabelsen af meddelelserne.

Hvis brugerne interagerer med webstedet, de vil blive omdirigeret til en falsk login-side beder om deres kontodata. Hvis det er indtastet så de hacker operatører vil automatisk modtage dem og bruge dem til identitetstyveri og andre forbrydelser. Andre mulige konsekvenser omfatter afpresning af ofrene og upload af kontodata til databaser, der kan sælges for profit til interesserede købere: markedsføring agenturer eller andre hackere.

Brugen af en kvalitet, anti-spyware løsning kan hjælpe med at beskytte ofrene fra mulige malware infektioner.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter