Una squadra di sicurezza ha rilevato in corso gli attacchi di phishing LinkedIn che si propone di infettare gli utenti di tutto il mondo. Ulteriori informazioni circa la minaccia è dato in questo articolo.

Gli attacchi di phishing LinkedIn Unleashed da ignoti hacker

Un gruppo di ricerca di sicurezza ha scoperto una serie di attacchi di phishing in corso di LinkedIn. Secondo il rapporto pubblicato i criminali utilizzano diverse strategie al fine di costringere le vittime a visitare le pagine di malware. L'essenza di questi tipi di infezioni è notifiche produrre, i messaggi e le pagine che presentano una copia convincente del servizio web legittimo o altri siti correlati.

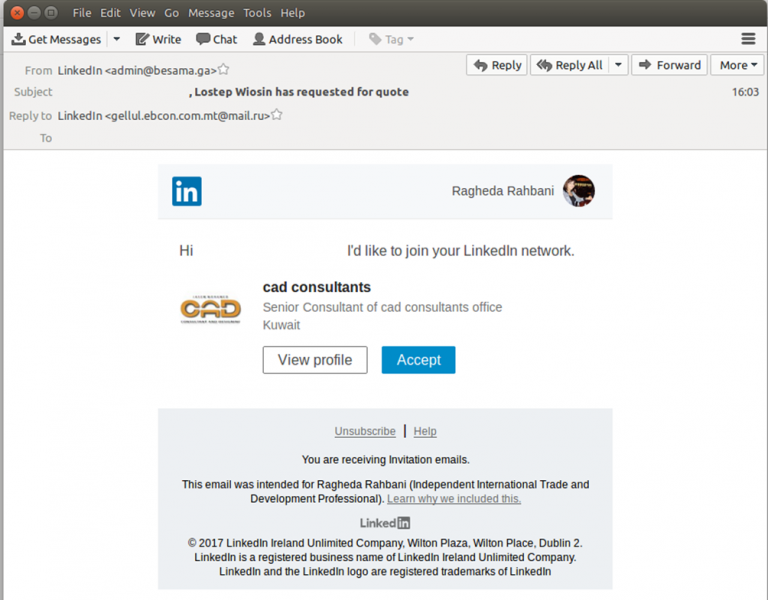

Invece di inviare messaggi in servizio i criminali hanno preso il testo legittimo e grafica utilizzata da LinkedIn e progettato identici messaggi di posta elettronica alla ricerca. Una volta che questo è stato fatto essi incorporati collegamenti ipertestuali di malware nei falsi notifiche che assomigliano effettive richieste di connessione LinkedIn. Le istanze personalizzate sono stati poi inviati alle vittime utilizzando vari domini. Uno di quelli principali è admin@besama.ga che è attualmente inattiva. Gli esperti di sicurezza e gli amministratori di sistema esperti possono scoprire alcune incongruenze che possono esporre con facilità la truffa:

- Falso Indirizzo e-mail - Gli hacker utilizzano un indirizzo falso, sia come mittente in entrata, nonché quello listd nel “rispondere” campo.

- opzione Redirect - Una volta che gli utenti fanno clic su un link che verrà reindirizzato a una pagina di accesso di malware che è stato progettato per assomigliare LinkedIn.

Al momento non ci sono informazioni su come i criminali dietro di esso hanno ottenuto le e-mail di destinazione. E 'possibile che questo viene fatto tramite i dati raccolti da browser hijacker e siti di malware. Essi vengono creati in massa e formano reti di grandi dimensioni che sono sotto il controllo degli hacker. Anche se le e-mail di contatto non appartengono a persone che sono stati infettati se stessi prima degli attacchi di phishing LinkedIn, si sospetta che le persone ad essi collegati hanno dato stati infettati. Uno dei punti forti interessanti di questa campagna è il fatto che i criminali usano un trucco che tenta di coprire le loro tracce. Questo viene fatto utilizzando i link di malware a tempo che possono scadere una volta interagito. Gli esperti utilizzano vari siti legittimi nelle firme e altri materiali correlati nei messaggi. Questo approccio ibrido utilizzato, può anche eludere alcuni filtri anti-spam e le precauzioni di sicurezza.

Conseguenze degli attacchi di phishing LinkedIn

Una volta che le vittime di interagire con il collegamento ipertestuale che si visualizzeranno una pagina di login LinkedIn contraffatti. Se gli utenti immettono le loro credenziali saranno immediatamente consegnati ai controllori degli hacker.

Tuttavia questo non è l'unico scenario del malware che può accadere. Tale comportamento può anche essere collegato a questi casi:

- consegna Malware - Le pagine possono collegarsi al malware di diversi tipi, compresi i virus, ransomware, Trojan e ecc.

- Dirottatore del Browser di installazione - In alcuni casi, gli hacker possono utilizzare tattiche di truffa per fornire estensioni fasulle LinkedIn e altri tipi di browser hijacker. Essi sono pubblicizzati come utili aggiunte o come componente ufficiale fatta dal team di LinkedIn. Una volta installato essi alterano le impostazioni predefinite (home page, nuova pagina schede e dei motori di ricerca) a quelli degli hacker controllato. Un altro effetto sulle vittime è l'installazione di un modulo di monitoraggio che raccoglie sia i dati utente anonimo e privati.

- Gli script malware - I criminali possono incorporare vari script che possono portare alla creazione di pop-up, banner e altri contenuti di distrazione. Sono forme di bersaglio pubblicità in maggior parte dei casi.

LinkedIn phishing E-mail truffa Rilevato

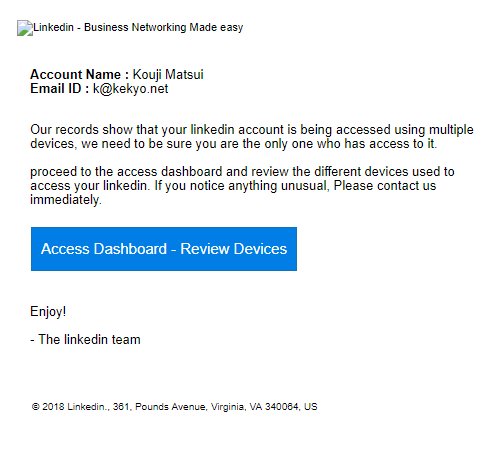

Abbiamo ricevuto segnalazioni su un nuovo schema di phishing truffa LinkedIn che si avvale di una tattica di social engineering. Gli operatori Hacker inviare messaggi di posta elettronica personalizzati contenenti Nome account e-mail l'indirizzo dell'utente. Le informazioni citate viene estratto dal motore infezione visitando automaticamente i profili degli utenti e dirottare i dati richiesti. Questo viene quindi inviato al modulo e-mail generazione, che è responsabile della creazione dei messaggi.

Se gli utenti interagiscono con il sito verranno reindirizzati a una pagina di login fasulli che chiedono per i loro dati dell'account. Se si entra quindi gli operatori di hacker li riceveranno e li usa per il furto di identità e altri reati automaticamente. Altre conseguenze possibili includono il ricatto delle vittime e il caricamento dei dati di account di database che possono essere venduti a scopo di lucro per acquirenti interessati: agenzie di marketing o di altri hacker.

L'uso di una soluzione di qualità anti-spyware in grado di aiutare a proteggere le vittime da eventuali infezioni da malware.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter