Ein Sicherheitsteam hat laufende LinkedIn Phishing-Angriffe erkannt, die Benutzer weltweit infizieren soll. Weitere Informationen über die Bedrohung wird in diesem Artikel gegeben.

LinkedIn Phishing Angriffe Unleashed durch unbekannten Hacker

Ein Sicherheitsforschungsteam hat eine Reihe von laufenden LinkedIn Phishing-Angriffen entdeckt. Nach dem veröffentlichten Bericht verwenden die Kriminellen verschiedene Strategien, um die Opfer in dem Besuch von Malware-Seiten zu zwingen. Das Wesen dieser Arten von Infektionen produzieren Benachrichtigungen, Nachrichten und Seiten, die eine überzeugende Kopie des legitimen Web-Service oder einem anderen verwandten Seiten präsentieren.

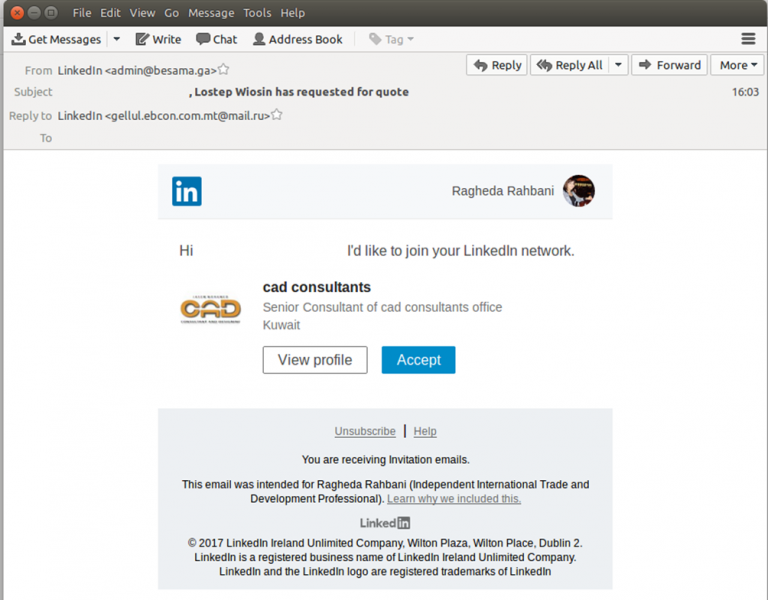

Anstatt haben in-Service-Nachrichten die Kriminellen zu senden den legitimen Text und Grafiken, die von LinkedIn und entworfen identisch aussehenden E-Mails genommen. Sobald dies erledigt wurde sie Malware Hyperlinks in die falschen Meldungen eingebettet, dass die tatsächlichen LinkedIn Verbindungsanforderungen ähneln. Die maßgeschneiderten Instanzen wurden dann an die Opfer geschickt verschiedene Domänen mit. Eines der wichtigsten davon ist admin@besama.ga die derzeit inaktiv. Sicherheitsexperten und erfahrene Systemadministratoren können bestimmte Widersprüche aufzudecken, die den Betrug leicht entlarven:

- Gefälschte E-Mail-Adresse - Der Hacker nutzt eine gefälschte Adresse sowohl als Absender eingehenden, sowie ein in der listd “antworten” Feld.

- Option Redirect - Sobald der Benutzer auf einen Link klicken, werden sie auf eine Malware-Login-Seite umgeleitet werden, wie LinkedIn aussehen konzipiert.

Im Moment gibt es keine Informationen darüber, wie die Verbrecher dahinter das Ziel E-Mails erhalten haben,. Es ist möglich, dass diese über die Daten erfolgt geerntet aus Browser-Hijacker und Malware-Sites. Sie werden in großen Mengen erzeugt und große Netzwerke bilden, die unter Hacker-Kontrolle. Selbst wenn die Kontakt E-Mails gehören nicht zu den Menschen, die sich vor den LinkedIn Phishing-Attacken infiziert wurden, es wird vermutet, dass die Menschen sie infiziert haben im Zusammenhang gegeben worden. Eines der interessantesten Highlights dieser Kampagne ist die Tatsache, dass die Kriminellen einen Trick verwenden, die ihre Spuren zu verwischen versucht. Dies geschieht mit Hilfe zeitlich Malware-Links erfolgt, die einmal in Wechselwirkung expire können. Die Experten verwenden verschiedene legitime Websites in Signaturen und anderen verwandten Materialien in den Nachrichten. Dieser hybride Ansatz verwendet werden, können auch bestimmte Spam-Filter und Sicherheitsvorkehrungen umgehen.

Folgen der LinkedIn Phishing-Attacken

Sobald die Opfer mit dem Hyperlink zu interagieren sie einer gefälschten LinkedIn Login-Seite angezeigt. Wenn die Benutzer ihre Anmeldeinformationen eingeben, werden diese sofort an den Hacker-Controller gegeben werden.

Dies ist jedoch nicht das einzige Malware-Szenario, das passieren kann,. Ein solches Verhalten in den folgenden Fällen können auch verknüpft werden:

- Malware Lieferung - Die Seiten können auf Malware verschiedenen Typen verlinken, einschließlich Viren, Ransomware, Trojaner und etc.

- Browser Hijacker Installations - In einigen Fällen kann der Hacker Betrug Taktik nutzt gefälschte LinkedIn Erweiterungen und andere Arten von Browser-Hijackern zu liefern. Sie werden als sinnvolle Ergänzung oder als offizieller Bestandteil von LinkedIn Team gemacht beworben. Einmal installiert sie Standardeinstellungen ändern (Startseite, neue Registerkarten Seite und Suchmaschine) Hacker gesteuert diejenigen. Ein weiterer Effekt auf die Opfer ist die Installation eines Tracking-Modul, das sowohl anonyme als auch privaten Benutzerdaten sammelt.

- Malware Scripts - Die Kriminellen können verschiedene Skripte einbinden, die zur Schaffung von Pop-ups führen kann, Banner und andere störende Inhalte. Sie sind Formen der Ziel Anzeige in den meisten Fällen.

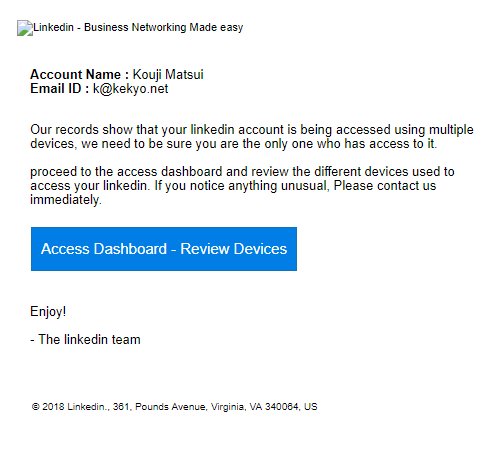

LinkedIn Phishing E-Mail-Scam Erkannt

Wir haben Berichte über eine neue LinkedIn Phishing-Regelung gewährt werden, die die Vorteile einer Social-Engineering-Taktik nimmt. Die Hacker-Betreiber personalisierte E-Mail-Nachrichten senden, wird die Benutzerkontonamen und E-Mail-Adresse enthält,. Die zitierte Information wird durch automatisch durch die Infektion Engine extrahiert die Benutzerprofile zu besuchen und Hijacking die angeforderten Daten. Dies wird dann an den E-Mail-Erzeugungsmodul zugeführt, die für die Erstellung der Nachrichten verantwortlich ist.

Wenn der Benutzer mit der Website interagieren sie auf eine gefälschte Login-Seite umgeleitet werden, ihre Kontodaten fragen. Wenn es eingegeben wird, dann werden die Hacker Betreiber sie automatisch empfangen und sie für Identitätsdiebstahl und andere Verbrechen nutzen. Weitere mögliche Folgen sind Erpressung der Opfer und den Upload der Kontodaten zu Datenbanken, die für Gewinn an interessierte Käufer verkauft werden können,: Marketing-Agenturen oder anderer Hacker.

Die Verwendung einer hochwertigen Anti-Spyware-Lösung kann helfen, die Opfer vor möglichen Malware-Infektionen zu schützen.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren