新たに発見されたマルウェアは、セキュリティの専門家とコンピューターハッカーの両方の関心を集めました. Ovidiy Stealerと呼ばれ、地下のハッカー市場で低価格で販売されています。 7 米ドル. それはロシア起源であり、いくつかの高度な機能さえ含まれています. それについてもっと学ぶために読み続けてください.

ロシアのOvidiyStealerがハッカーマーケットプレイスで発見

コンピュータセキュリティの研究者は最近、人気が急速に高まっている新しいマルウェアの脅威を発見しました. それはOvidiyStealerと呼ばれ、ロシア起源のようです. これは主にロシア語を話す地下のハッカーコミュニティに有料で配布されます. マルウェアは最低価格の1つに関連付けられています–レポートによると、一部のビルドは 450 に相当するルーブル 7 米ドル. 構成によっては、提供されているOvidiy Stealerは、特定のアンチウイルス製品による検出を防ぐステルス保護機能も備えている場合があります。. マルウェアがローカルネットワークまたは企業ネットワークに侵入すると、アクセス可能なデバイス全体に拡散する可能性があります.

同様の脅威が頻繁に開発され、感染したホストを使用して攻撃を開始するために個々のハッカーや犯罪集団によって使用されています, ボットネットおよびその他のソース. Ovidiyスティーラーがロシアのフォーラムで配布されているという事実は、攻撃の大部分がその国から発信されていることを意味するものではありません。. 最大のハッカー地下コミュニティおよび取引所の1つはロシア語を使用しており、世界中のハッカーが悪意のあるコードを利用すると想定しています。.

Ovidiy Stealerは、その後シャットダウンされたロシアのドメインで販売されていることが判明しました. マルウェアの有料顧客は、感染したホストを管理するための使いやすいグラフィカルインターフェイスを提供するWebパネルにアクセスすることができました。. 注目すべき機能のいくつかには、次のオプションが含まれます:

- テンプレートベースのWebパネル – Ovidiy Stealerの開発者は、Sporaやその他の有名なランサムウェアファミリーの開発者に似たWebパネル構成モジュールを組み込んでいます。.

- 詳細なログファイルコレクション –マルウェアコントローラーは、侵害されたホストから発信された、収集されたすべてのログファイルの詳細なリストを表示できます。.

- 追加モジュールの購入 –ツールの開発者は、顧客が十分に開発された支払いシステムを使用して追加のモジュールや機能の支払いを行えるようにします. それはと呼ばれるサービスを使用します “RoboKassa” ペイメントカード取引やその他のサービスをサポートする. 販売者名は次のように表示されます “Ovidiy” 作成者の身元を明らかにする追加情報を開示せずに(s).

- 進行中の開発 –マルウェアの背後にいる開発者は、将来の更新に関する統計と情報を定期的に投稿して、脅威への支払いが一種の投資に起因する可能性があることを示しています.

- コメントシステム – Ovidiy Stealerの顧客がシステムに関するフィードバックを共有できるようにする、機能的なコメントおよびフィードバックシステムが実装されています。.

OvidiyStealerがライトコインウォレットとしてポーズをとる

既製のOvidiyStealerマルウェア株は、最も広く使用されている拡散戦術のいくつかに関連付けられています. マルウェアキットを購入したハッカーは、目的のターゲットに感染するためにさまざまな方法を利用します. 報告されたマルウェアインスタンスは、次の手段を使用して配布されていると識別されました:

- 電子メールスパムキャンペーン –犯罪者は、ソーシャルエンジニアリングのトリックを利用して、コンピューターユーザーを混乱させて自分自身に感染させることができます。. これは、悪意のあるファイルを添付するか、本文のコンテンツにリンクすることによって行われます。.

- ダウンロードサイトとP2Pサイトでホスト –感染したペイロードとOvidiy Stealerマルウェアインスタンスは通常、ハッカーが制御するダウンロードポータルで見つかります. このマルウェアは、海賊版コンテンツが見つかったBitTorrentなどのP2Pネットワークにも頻繁にアップロードされます。.

- 感染したペイロード – Ovidiy Stealerマルウェアは、オフィスのドキュメントやソフトウェアインストーラーにバンドルできます. 犯罪者は、マルウェアを含む正規のインストーラーを頻繁に変更します. 構成によっては、ユーザーがチェックリストのチェックを外すか、をクリックして感染を無効にする場合があります “同意しません” 通知メッセージで.

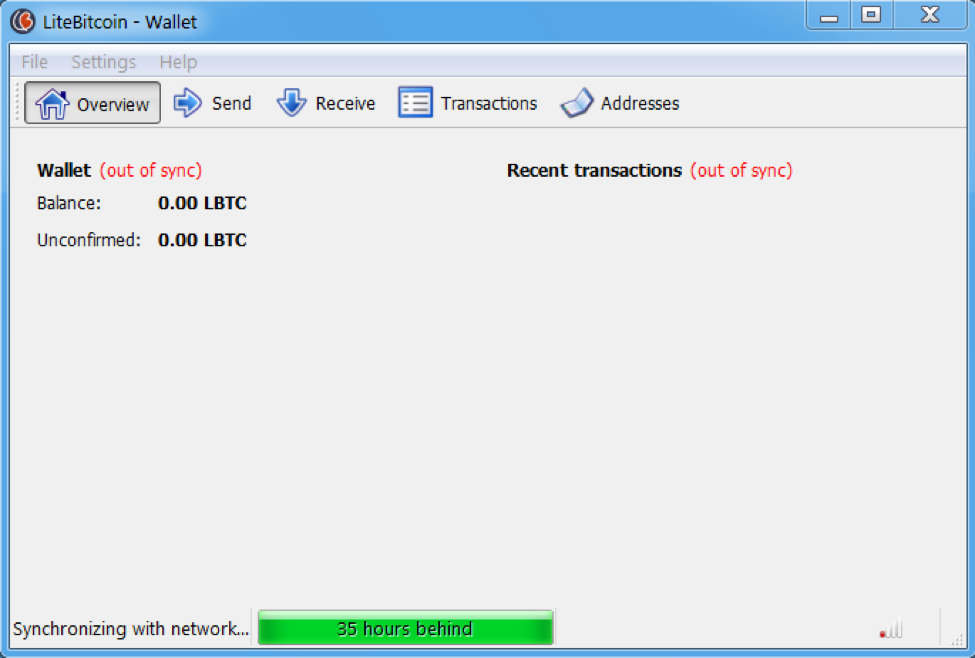

進行中の攻撃が非常に危険であると見なされる理由の1つは、OvidiyStealerが侵害されたLiteBitcoinウォレットソフトウェアを介して多くのコンピューターユーザーに感染したという事実です。. このアプリは、デジタル通貨を保持および保護するために使用される正当なアプリケーションを装っています. セキュリティ研究者は、人気のあるメカニズムの1つがアーカイブの使用であることを発見しました。収集されたサンプルは、 “litebitcoin-qt.zip” ファイル. これはおそらく、アプリケーションのQTベースのバージョンを反映するために使用されます.

その他の検出されたインスタンスには、次の感染したソフトウェアバンドルが含まれます:

HideMiner.zip, VkHackTool.zip (VKontakteソーシャルネットワークをサポートしているとされる偽のハッキングツール), WORLD OF TANKS 2017.txt.exe (人気のインストーラー “タンクの世界” ゲーム),

dice_bot.exe, チートv5.4.32017.exeおよびVk.comBulliTl.exe.

感染のOvidiyスティーラーメカニズム

OvidiyStealerのいくつかのバージョンが特定されました, おそらくそれらはすべて同じエンジンとコードに基づいています. 元のソースをわずかに変更しただけで、多数のバリアントが生成された可能性があります. マルウェア自体は、.NET Frameworkを使用して作成されているため、MicrosoftWindowsのすべての最新バージョンと互換性があります。.

マルウェアは、さまざまなハッカーや集団の指示に従って、事前に構成された動作パターンに従います. 最初のセキュリティ分析では、脅威の使用に関連するすべてのキャプチャされたサンプルが、一般的なブラウザハイジャッカーコマンドに従っていることが示されています.

Ovidiy Stealerは、最も一般的なインターネット関連のアプリケーションに影響を与えます: オペラ, FilezillaFTPクライアント, グーグルクローム, オペラなど. はモジュラーアプローチに基づいているため、ハッカーはマルウェアエンジンに追加のモジュールを購入して、さらにプログラムのサポートを追加できます。. Ovidiy Stealerマルウェアは、インストールされているクライアントとサービスの重要な設定を変更したり、保存されているアカウントの資格情報を盗んだりする可能性があります, フォームデータ, 歴史, ブックマークを付けて、すべてのユーザーインタラクションを監視します.

Ovidiy Stealerエンジンは、感染したホストをハッカーが制御するコマンドアンドコントロールに自動的に報告します (C&C) サーバ. 研究者は、これに続いて、感染したコンピューターに関する重要な情報を送信するデータセッションが続くと報告しました. マルウェアエンジンには、次のデータをハッカーに中継する強力な情報収集機能が含まれています:

- 侵害されたアプリケーション –感染したすべてのアプリケーションと侵害されたユーティリティ, コミットされた変更だけでなく、ハッカーに報告されます. このデータにより、リモートの犯罪者は被害者の概要とさまざまなプログラムの使用状況を把握できます。.

- 収集されたデータ – Ovidiy Stealerは、指示に従って、侵入先のマシンに保存されているすべてのフォームデータを抽出して転送できます. これには、機密性の高いアカウントの資格情報とパスワードが含まれる場合があります. この機能を使用して、ハッカーのオペレーターは個人情報盗難犯罪を行うことができます.

- システムデータ –包括的なハードウェア情報が感染した被害者から抽出されます. 収集されたデータは、ハッカーが最も脆弱なホストに関する統計を生成するために使用でき、さらなる攻撃を調整するのに役立ちます.

侵害された各コンピュータには、一意の感染IDが割り当てられます これは、ハードウェアスキャン中に収集された値を使用して計算されます. キャプチャされたサンプルの分析は、感染したホストの制御を開始するために使用できるオープンソースツール、つまりLitehTTPボットの使用の兆候を示しています。. 影響を受けるアプリケーションからアプリケーションの資格情報が見つかった場合、ネットワークセッションが開始され、機密情報がハッカーが制御するリモートサーバーに報告されます。.

システムがOvidiyなどのマルウェアに感染していませんか? 今すぐチェック.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法