Um malware recém-descoberto capturou o interesse de especialistas em segurança e hackers. É chamado de Ovidiy Stealer e está sendo vendido nos mercados de hackers clandestinos por um preço tão baixo quanto 7 Dólares. É de origem russa e ainda inclui vários recursos avançados. Continue lendo para saber mais sobre isso.

Ladrão de Ovidiy russo descoberto em mercados de hackers

Pesquisadores de segurança de computadores descobriram recentemente uma nova ameaça de malware que está crescendo rapidamente em popularidade. É chamado de Ovidiy Stealer e parece ser de origem russa. Ele é distribuído principalmente nas comunidades de hackers clandestinos de língua russa mediante o pagamento de uma taxa. O malware está associado a um dos preços mais baixos - relatórios indicam que algumas das compilações são vendidas por 450 Rublos, que é o equivalente a 7 dólares norte-americanos. Dependendo da configuração, o Ovidiy Stealer fornecido também pode apresentar recursos de proteção furtiva que evitam a detecção por certos produtos antivírus. Uma vez que o malware se infiltra em uma rede local ou corporativa, ele pode se propagar pelos dispositivos acessíveis.

Ameaças semelhantes são freqüentemente desenvolvidas e usadas por hackers individuais e coletivos criminosos para lançar ataques usando hosts infectados, botnets e outras fontes. O fato de o ladrão Ovidiy estar sendo distribuído em fóruns russos não significa que a maioria dos ataques seja proveniente daquele país. Uma das maiores comunidades e intercâmbios clandestinos de hackers usa o russo e assumimos que hackers de todo o mundo vão tirar vantagem do código malicioso.

O Ovidiy Stealer foi encontrado à venda em um domínio russo que já foi encerrado. Os clientes pagantes do malware tinham a capacidade de acessar um painel da web que fornece uma interface gráfica fácil de usar para gerenciar os hosts infectados. Alguns dos recursos notáveis incluem as seguintes opções:

- Painel da Web baseado em modelo - Os desenvolvedores do Ovidiy Stealer incorporaram um módulo de configuração de painel da web que se assemelha aos do Spora e de outras famílias de ransomware famosas.

- Coleção detalhada de arquivos de log - Os controladores de malware são capazes de visualizar uma lista detalhada de todos os arquivos de log coletados originários dos hosts comprometidos.

- Compra de Módulos Adicionais - Os desenvolvedores da ferramenta permitem que seus clientes paguem por módulos e recursos adicionais usando um sistema de pagamento bem desenvolvido. Ele usa um serviço chamado “RoboKassa” que suporta transações de cartão de pagamento e outros serviços. O nome do vendedor está listado como “Ovidiy” sem divulgar qualquer informação adicional que revele a identidade do criador(s).

- Desenvolvimento Contínuo - Os desenvolvedores por trás do malware publicam regularmente estatísticas e informações sobre atualizações futuras para mostrar que pagar pela ameaça pode ser atribuído como um tipo de investimento.

- Sistema de Comentários - Um sistema funcional de comentários e feedback é implementado para permitir que os clientes do Ovidiy Stealer compartilhem seus comentários sobre o sistema.

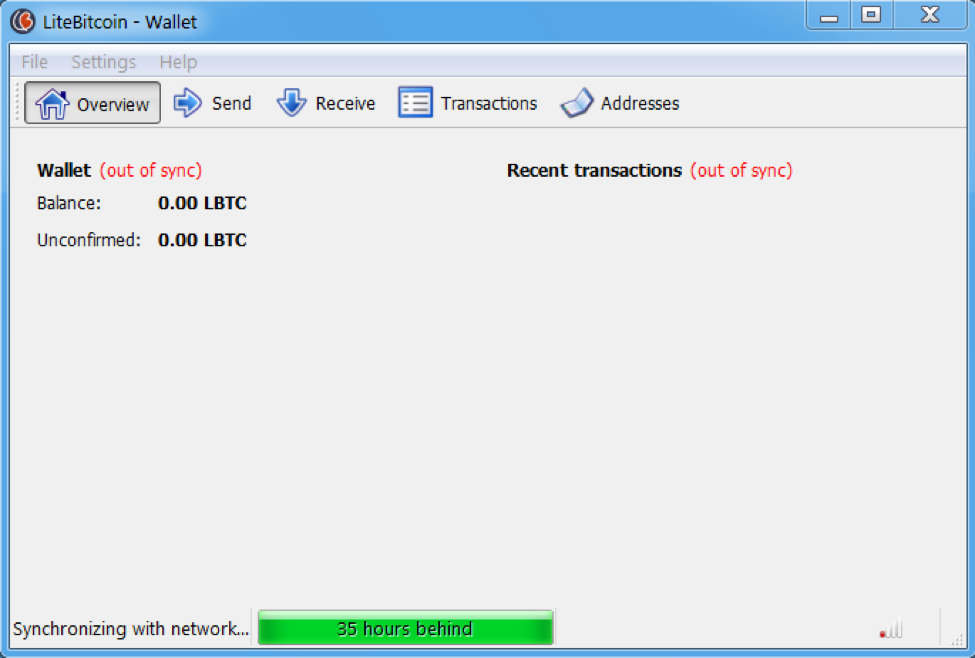

Ladrão de Ovidiy posa como uma carteira Litecoin

Cepas de malware Ovidiy Stealer prontas foram associadas a algumas das táticas de disseminação mais amplamente utilizadas. Os hackers que compraram o kit de malware utilizam métodos diferentes para infectar os alvos pretendidos. As instâncias de malware relatadas foram identificadas como sendo distribuídas usando os seguintes meios:

- Campanhas de spam por e-mail - Os criminosos podem utilizar truques de engenharia social para confundir os usuários de computador e fazê-los se infectar. Isso é feito anexando arquivos maliciosos ou vinculando-os ao conteúdo do corpo.

- Hospedado em sites de download e sites P2P - Cargas infectadas e instâncias de malware Ovidiy Stealer geralmente são encontradas em portais de download controlados por hackers. O malware também é frequentemente enviado para redes P2P como BitTorrent, onde conteúdo pirata é encontrado.

- Cargas infectadas - O malware Ovidiy Stealer pode ser empacotado em documentos de escritório e instaladores de software. Os criminosos freqüentemente modificam instaladores legítimos que incluem o malware em si mesmos. Dependendo da configuração, os usuários podem desativar a infecção desmarcando uma lista de verificação ou clicando em “discordo” em uma mensagem de notificação.

Uma das razões pelas quais os ataques em andamento são considerados muito perigosos é o fato de que Ovidiy Stealer infectou muitos usuários de computador através de um software de carteira LiteBitcoin comprometido. O aplicativo se apresenta como um aplicativo legítimo usado para manter e proteger moedas digitais. Os pesquisadores de segurança descobriram que um dos mecanismos populares é o uso de arquivos - as amostras coletadas mostram um “litebitcoin-qt.zip” Arquivo. Provavelmente é usado para refletir uma versão do aplicativo baseada em QT.

Outras instâncias detectadas incluem os seguintes pacotes de software infectados:

HideMiner.zip, VkHackTool.zip (uma falsa ferramenta de hacking que supostamente suporta a rede social VKontakte), MUNDO DOS TANQUES 2017.txt.exe (instalador para o popular “Mundo dos tanques” jogos),

dice_bot.exe, cheat v5.4.3 2017.exe e Vk.com BulliTl.exe.

Mecanismo de infecção do ladrão de Ovidiy

Várias versões do Ovidiy Stealer foram identificadas, presumivelmente, todos eles são baseados no mesmo mecanismo e código. É possível que apenas pequenas modificações da fonte original tenham produzido inúmeras variantes. O malware em si é escrito usando a estrutura .NET, que o torna compatível com todas as versões contemporâneas do Microsoft Windows.

O malware segue um padrão de comportamento pré-configurado conforme direcionado por diferentes hackers e coletivos. A análise de segurança inicial mostra que todas as amostras capturadas associadas ao uso de ameaças seguem comandos típicos de sequestrador de navegador.

O Ovidiy Stealer afeta os aplicativos mais comumente relacionados à Internet: Ópera, o cliente FTP Filezilla, Google Chrome, Opera e etc. Como o é baseado em uma abordagem modular, os hackers podem comprar módulos adicionais para o mecanismo de malware para adicionar suporte para outros programas. O malware Ovidiy Stealer pode alterar configurações essenciais nos clientes e serviços instalados, bem como roubar as credenciais de conta armazenadas, dados do formulário, história, marcar e monitorar todas as interações do usuário.

O mecanismo Ovidiy Stealer relata automaticamente os hosts infectados para um comando e controle controlado por hacker (C&C) servidor. Os pesquisadores relataram que isso é seguido por uma sessão de dados que envia informações importantes sobre os computadores infectados. O mecanismo de malware inclui uma função poderosa de coleta de informações que retransmite os seguintes dados para os hackers:

- Aplicativos comprometidos - Todos os aplicativos infectados e utilitários comprometidos, bem como as alterações confirmadas são relatadas aos hackers. Os dados permitem que os criminosos remotos tenham uma visão geral das vítimas e do uso de diferentes programas.

- Dados Coletados - Ovidiy Stealer pode extrair e encaminhar todos os dados de formulário salvos nas máquinas comprometidas conforme as instruções. Isso pode incluir credenciais de conta e senhas confidenciais. Usando esta função, os operadores de hackers são capazes de realizar crimes de roubo de identidade.

- dados do sistema - Informações completas de hardware são extraídas das vítimas infectadas. Os dados coletados podem ser usados pelos hackers para gerar estatísticas sobre os hosts mais vulneráveis e os ajuda a coordenar outros ataques.

Cada computador comprometido é atribuído a um ID de infecção exclusivo que é calculado usando os valores coletados durante a varredura de hardware. A análise das amostras capturadas mostra alguns sinais de uso de ferramentas de código aberto, nomeadamente o bot LitehTTP que pode ser usado para iniciar o controle dos hosts infectados. Se alguma credencial de aplicativo for encontrada nos aplicativos afetados, uma sessão de rede é iniciada, relatando as informações confidenciais para os servidores remotos controlados por hackers.

O seu sistema foi infectado por malware como o Ovidiy?? Verifique agora.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter