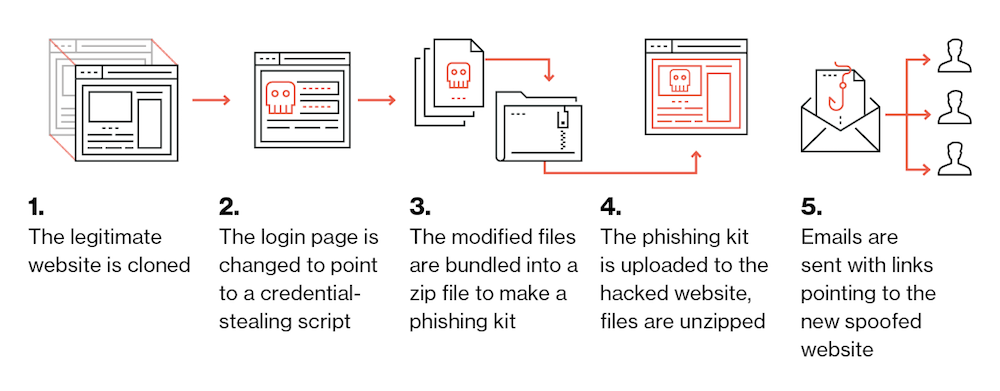

campagne di phishing guidano la maggior parte degli attacchi dannosi in natura, e come risulta, i criminali informatici hanno trovato un modo efficace per ottimizzare il loro effetto. Un nuovo studio rivela che gli aggressori spesso riutilizzare siti web di phishing su più host per riunire le risorse del sito in un kit di phishing.

I kit vengono poi caricati su un host di solito compromesso. I file nel kit vengono estratti, ed e-mail di phishing vengono inviati portando al nuovo sito di phishing. Cosa c'è di interessante è che ci sono casi in cui i phisher lasciano dietro questi kit, consentendo ai ricercatori di sicurezza per scaricare ed esaminarle.

ricercatori Analizzare 66,000 URL e 7,800 Kit di phishing

Nel rapporto, ricercatori di sicurezza hanno esaminato Duo 66,000 URL e più di 7,800 kit di phishing. Questo è il modo che hanno trovato due kit che sono stati utilizzati in più di 30 host.

Altre scoperte includono:

– Molti kit di phishing sono stati progettati per bypassare il rilevamento tramite l'uso di file .htacess e script PHP usato per bloccare le connessioni da società di intelligence delle minacce basate su caratteristiche come gli intervalli di indirizzi IP di origine, e il referer dell'intestazione user-agent.

– attaccanti individuali provenienti da diverse campagne sono stati monitorati analizzando ogni kit di phishing per gli indirizzi email. Un attore il cui indirizzo e-mail è stato trovato in più di 115 kit di phishing unico è stato scoperto.

– kit di phishing unici tra più host sono stati monitorati. Un sacco di kit visto su 30 diversi host sono stati trovati, il che significa che gli aggressori hanno lanciato più campagne di phishing usando lo stesso kit.

– Più di 200 istanze di kit di phishing sono stati resi noti backdoored. Che cosa significa questo? Gli autori del kit di phishing stanno vendendo kit backdoored ad altri attaccanti in modo che ottengano l'accesso ai host compromessi.

– kit di phishing erano per lo più situati su siti WordPress compromessi, e in 16% dei casi i kit sono stati trovati su siti HTTPS.

– Poco detto, il riutilizzo di kit di phishing migliora il ROI di queste campagne, e di pezzi di ricambio cybercriminali il momento di ricreare varie attività per ciascun nuova campagna.

Per maggiori informazioni, saltare alla rapporto completo.