古いマルウェアは消えません, 古い事件の最近の復活から明らかなように. ちょうど昨日、有名なBackdoor.NitalとGh0stRATの更新された配布について書きました. この記事は、ワームの種類のもう1つの古いマルウェアであるQakBotに捧げられています。 2009. 研究者は最近のMicrosoftActiveDirectoryのロックアウトをQakBotにリンクしました.

Active Directory, Microsoftのディレクトリサーバー, 管理者が単一の場所からネットワークを制御できるように設計されています. ActiveDirectoryのロックアウトが管理者にもたらす可能性のあるストレスを想像するのは難しいことではありません.

脅威の概要

| 名前 | QakBot |

| タイプ | コンピュータワーム, バンキング型トロイの木馬, 情報スティーラー |

| 簡単な説明 | ネットワーク共有とリムーバブルメディアドライブを介して広がるワーム. ワームはより多くのマルウェアをダウンロードできます, 機密情報を盗む, または侵害されたシステムのバックドアを開く. バンキング型トロイの木馬でもあります. |

| 症状 | 最新の操作で, 被害者はActiveDirectoryアカウントからロックアウトされます. |

| 配布方法 | リムーバブルメディアドライブ, ネットワーク |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

ユーザー体験 | フォーラムに参加する QakBotについて話し合う. |

QakBotの技術概要

簡単に言えば, QakBotは、ネットワーク共有とリムーバブルメディアドライブを介して拡散するワームです. ワームはより多くのマルウェアをダウンロードできます, 機密情報を盗む, または侵害されたシステムのバックドアを開く. 数年前、研究者は、QakBotがシステム上での存在を隠し、よりステルスにするルートキット機能さえ持っていることを発見しました.

QakBotに関連する最新の損害(Active Directoryのロックアウト)については、先週発生し、マルウェアの最初の損害です。.

によると 研究者 IBMのX-Forceで, 影響を受けるユーザーはエンドポイントにアクセスできませんでした, 影響を受けるドメイン上の会社のサーバーとネットワーク資産.

QakBotディストリビューション

ほんの数日前に投稿が掲載されました Reddit マルウェアの更新された状態について示します. ディスカッションを開始したRedditユーザーによると, 学区は、最新のバリアントによって「完全に影響を受けた」.

The 2017 亜種は、待機するスポイトの助けを借りて広がっています 15 実行する分. これは、サンドボックスまたはアンチウイルスエンジンからの検出の可能性を減らすために行われます。. 次に、ドロッパーは実行可能ファイルを開きます, DLLファイルを挿入します, 元のファイルを上書きする. ついに, ドロッパーはQakBotをダウンロードします.

すでに述べたように, マルウェアには、共有ドライブとリムーバブルメディアを介して自己複製する能力によって表されるワームのような機能が常にありました。. 最新のキャンペーンでは、マルウェアはネットワークを使用して増殖しています, ユーザーをアカウントからロックアウトする. 伝播は、ユーザーとドメインの資格情報の循環に基づいています, 研究者は言う.

そうするために, マルウェアは、辞書内の単語を使用してパスワードを推測するなど、さまざまなパスワード推測手法とログインを組み合わせます。. 「「特定のドメイン構成で, ターゲットマシンにアクセスするためのマルウェアの辞書攻撃により、認証が複数回失敗する可能性があります, 最終的にアカウントのロックアウトをトリガーします,」研究者はブログ投稿で説明しました.

QakBot –ワームとバンキング型トロイの木馬

QakBotは企業をターゲットにすることでも知られています. それを本当の悪夢にしているのは、それが一部のワームであるということです, パートバンキング型トロイの木馬:

QakBotはモジュール式です, さまざまなコンポーネントがオンラインバンキングのクレデンシャルの盗難を実装しているマルチスレッドマルウェア, バックドア機能, SOCKSプロキシ, 広範なアンチリサーチ機能とアンチウイルスを破壊する機能 (AV) ツール. その回避技術は別として, 与えられた管理者権限, QakBotの現在の亜種は、エンドポイントで実行されているセキュリティソフトウェアを無効にすることができます.

他のすべての上に, QakBotは引き続き検出を回避でき、非常に永続的です. システムの再起動は、レジストリの実行キーとスケジュールされたタスクを使用した削除の試行と同様に機能しません. システムを再起動するたびにマルウェアは引き続き読み込まれます. schtasks.exeのスケジュールされたタスクに関しては、マルウェアが一定の間隔で実行されるようになります.

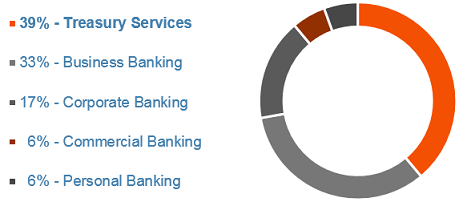

まとめると, QakBotはワームです, 銀行のトロイの木馬と情報スティーラー. 興味深いことに, これは、「ビジネスバンキングセクターのみを標的とするように設計された最初のトロイの木馬でもあります。, 過去8年間にわたってそれが真実であり続けてきた召命」. これらは危険なマルウェアの影響を受けるセクターです:

QakBotの緩和と保護

QakBotは主に銀行や企業を対象としているため, 潜在的な被害者は、リアルタイム機能を備えた適応型マルウェア検出ソリューションを使用する必要があります. 一番最初のこと, でも, サイバーセキュリティの認識です, 研究者は言う. 「「ユーザーは、閲覧衛生を実践することで、自分自身と組織を保護できます, オンライン広告の無効化, 電子メール経由で送信されるファイルのマクロ実行をフィルタリングし、他のセキュリティのベストプラクティスを順守する」.

ネットワーク上のQakBotアクティビティを軽減するため, ユーザーは、ドメインアカウントがジョブタスクの実行に必要な最小限の特権で構成されていることを確認する必要があります

組織は、安全のためにランダムなドメイン管理者アカウントを作成し、それがセキュリティ情報およびイベント管理システムに直接報告されるようにすることをお勧めします。 (SIEM) それを使おうとするとき.

そして最後に, 組織は、可能な限りワークステーション間の通信を防止する必要があります。マルウェアを塹壕から出して、中央検出システムがマルウェアをすばやく検出する領域にマルウェアを強制することが可能」, 研究者は結論.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法