脆弱なWebminアプリケーションを実行しているLinuxサーバーを現在ターゲットにしている新しいボットネットがあります. ボットネットはRobotoと呼ばれています.

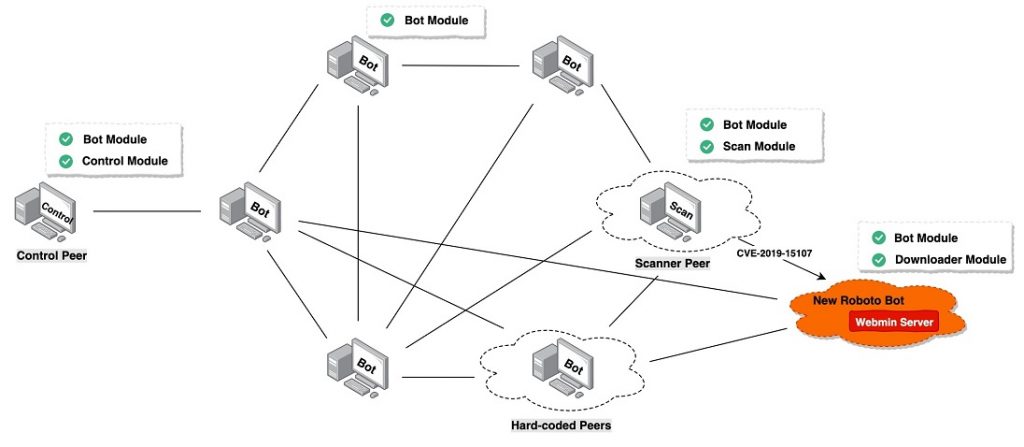

Netlabの研究者は、ボットネットのダウンローダーモジュールとボットモジュールをキャプチャすることができました。, そして彼らはそれが脆弱性スキャンモジュールとP2Pも持っていると信じています (ピアツーピア) 制御モジュール.

Robotoは夏に最初に観察されました, その外観はWebminの脆弱性に関連しています, CVE-2019-15107として知られています. 8月に, Webminが明らかになりました, Unixベースのシステムのシステム管理者向けのWebベースのアプリケーション (Linux, FreeBSD, またはOpenBSDサーバー), リモートの攻撃者がroot権限で悪意のあるコマンドを実行できるようにする可能性のあるバックドアが含まれています. 侵害されたシステムは、後でWebminを介して管理されているシステムに対するさらなる攻撃をナビゲートするために使用される可能性があります.

CVE-2019-15107は悪用が容易であり、多数のシステムに影響を与えるため, 欠陥が明らかにされた直後に、それに基づく攻撃が開始されました. どうやら, この脆弱性に基づく最初の攻撃の1つは、Robotoボットネットによって実行されました。. ボットネットは過去3か月間Webminサーバーをターゲットにしています, これは驚くべきことではありません. Netlabのセキュリティ研究者は、ボットネットのオペレーターの目的は拡張と洗練であると述べています.

Robotoボットネットの機能

Netlabによると ボットネットがサポートしていること 7 主な機能, リバースシェルを含む, 自己アンインストール, プロセスネットワーク情報とボット情報の収集, システムコマンドの実行, URLで指定された暗号化ファイルの実行, DDoS攻撃の実行. でも, それがすべてではありません. ボットネットもCurve25519を利用しています, Ed25519, お茶, SHA256, HMAC-SHA256およびその他のアルゴリズム「コンポーネントとP2Pネットワークの整合性とセキュリティを確保するため, ターゲットシステムに基づいて、対応するLinuxセルフスタートスクリプトを作成します, 独自のファイルとプロセス名を偽装して、永続性を制御します.」

RobotoにはDDoS機能がありますが, それはその主な目標ではありません, 研究者たちはまだボットネットの真の目的を理解しています.

ピアツーピアに関しては (P2P) 構造, そのようなボットネットではめったに見られないものです. この構造を使用したボットネットは、HajimeとHide'N'Seekのみです。. 10月に最初に発見された 2016, Hajimeは、開いているTelnetポートとデフォルトのパスワードを持つセキュリティで保護されていないデバイスを使用しました, みらいちゃんといくつかの類似点を共有しました. でも, みらいちゃんとの主な違いは Hajimeはピアツーピアネットワーク上に構築されました, 一方、MiraiはCにハードコードされたアドレスを使用しました&Cサーバー.

The 'N'Seekボットネットを非表示 また、カスタムビルドのP2P通信モジュールを使用してそれ自体を広めました. ボットネットは、非常に複雑な侵入モジュールを使用して、セキュリティが弱いターゲットIoTデバイスに感染しました. これは、セキュリティアプリケーションとサービスがマルウェア感染を発見するのを防ぐ複数のステルス保護技術を特徴としていました.

Hajimeボットネットを削除する取り組みが成功しなかったことは言及する価値があります, まだアクティブだと言う人もいます, と 40,000 毎日感染したデバイス. Robotoは, そのサイズはまだ決定されていません, しかし、研究者はそれがハジメより大きくないと信じています.