テルアビブ大学とワイツマン科学研究所の研究者, ダニエル・ゲンキンと呼ばれる, アディシャミア, Eran Tromerは、ほとんどのランサムウェアウイルスで使用されている最も厳しい暗号化を破ることができました– RSA – 4096 ビット. 革新的なサイバー攻撃は、非常に低い周波数をリッスンするマイクを使用して、最も単純な方法で実行されました。 (下 20 kHz). 研究者はまた彼らの 報告 復号化を「スニッフィング」する手段, スマートフォンを使って. この攻撃は多くの疑問を投げかけます, サイバーセキュリティとファイル保護の将来について.

彼らはどのようにそれをしましたか?

研究者がしたことは、 音響暗号分析. これは サイドチャネル プロセッサが生成するノイズの「指紋」を本質的にスキャンするタイプの攻撃. 簡単にするために, 指紋スキャナーを使用しているとしましょう, しかし、他の場所にも同じ指の指紋を残します. 誰かが独自の方法を使用して同じ指紋をコピーし、それらを適用した場合, 彼は指紋スキャナーをハックします. 音響暗号分析の状況は多少同じです。研究者は、復号化を処理するときにコンピューターの振動の「指紋」を使用します。. 彼らはVGA経由で聞くことができたと主張している, USBポート, イーサネットポートおよび金属部品があり、ラップトップのシャーシに接続されているその他のジャック.

研究者はレポートをいくつかのフェーズに分割しました:

1. 振動の観察と収集.

2. RSAキーの識別.

3. RSAキー抽出.

彼らはまた、RSAキーを盗聴する別の方法を確立しました, シンプルなスマホを採用. 興味深いのは、ラップトップの換気口の近くに配置された特別なマイクを使用して情報を聞く機能です。.

研究者が実証した別の方法は、コンピューターのシャーシに接続されたイーサネットケーブルへの振動を調整することでした。. それはケーブルの遠端攻撃と呼ばれていました. 研究者は3種類のマイクを使用しました, 0〜18kHzの範囲で変化, 0-20コンピューターからの低周波インパルスを聞くためのkHzおよび0-100kHz. もっとそう, 彼らは電源を採用しています, プリアンプとデータ取得デバイス (DAQ) 収集したデータをデジタル化する.

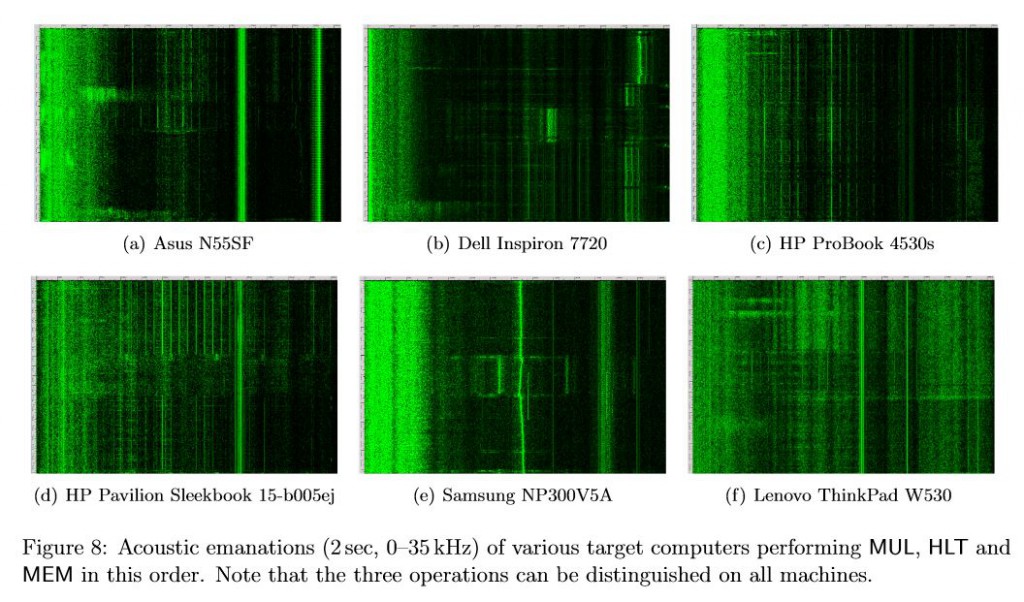

デバイスの使用, 研究者は、さまざまなPCモデルからのさまざまな信号パターンを区別することができました:

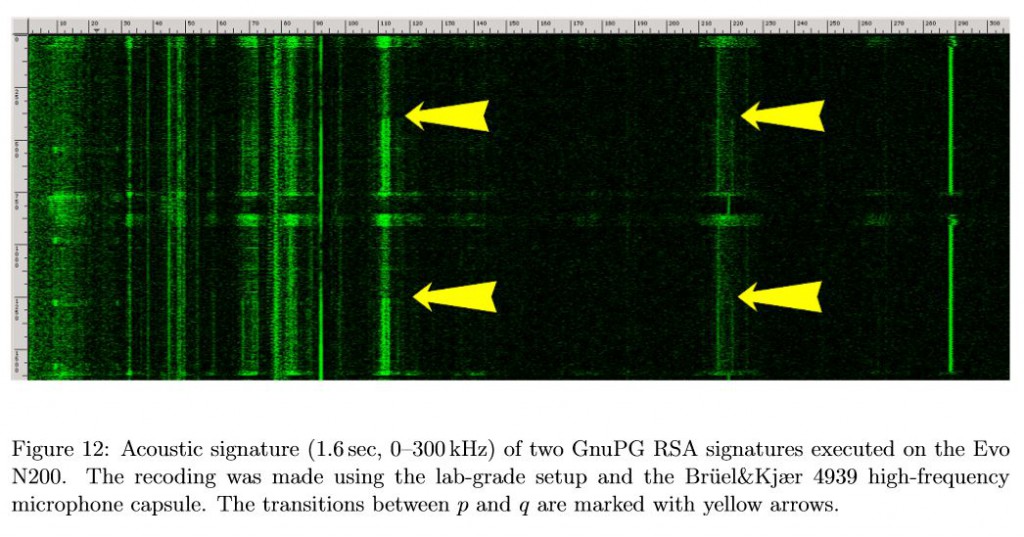

また, 重要な発見は、研究者がラップトップの音響署名に明るい水平線の形で秘密の鍵を見つけることができたことでした. これは、復号化キーを確立する上で不可欠なコンポーネントでした.

結論

これは重要な発見です, オンラインセキュリティに直接関係しているので無視してはいけません. それ以上に, 情報を安全に保ちたい場合, PCを防音環境に保つことが重要です. また, 最高のセキュリティを確保するために、古き良きスニッフィングの方法を無視しないでください。復号化操作を実行している間は、コンピュータの隣に人を入れないでください。. 身を守るための優れた方法は、PCマイクの近くにあるものを防御する低周波音を使用することです。.