Les chercheurs de l'Université de Tel Aviv et Institut Weizmann des sciences, appelé Daniel Genkin, Adi Shamir, Eran Tromer étaient en mesure de casser le chiffrement le plus dur utilisé par la plupart des virus de ransomware - RSA – 4096 morceaux. La cyber-attaque a été réalisée en révolutionnant la manière la plus simpliste - en utilisant un microphone à l'écoute de très basses fréquences (en dessous de 20 kHz). Les chercheurs ont également démontré dans leur rapport un moyen de «renifler» un décryptage, en utilisant un smartphone. Cette attaque soulève de nombreuses questions, concernant l'avenir de la cyber-sécurité et la protection de fichier.

Comment ont-ils fait?

Ce que les chercheurs ont été appelé cryptanalyse acoustique. C'est un canal latéral type d'attaque qui est essentiellement le balayage de la «empreintes» des bruits qui rend un processeur. Pour faire simple, disons que vous utilisez un scanner d'empreintes digitales, mais vous laissent aussi les empreintes digitales de votre doigt sur d'autres même endroits. Si quelqu'un copie ces mêmes empreintes digitales en utilisant une méthode unique et les applique, il pirater le scanner d'empreintes digitales. La situation avec la cryptanalyse acoustique est un peu le même - les chercheurs utilisent le «empreinte digitale» des vibrations de l'ordinateur lorsqu'ils traitent avec le décryptage. Ils prétendent qu'ils ont été en mesure d'écouter via VGA, Port USB, Port Ethernet et de tous les autres prises qui comportent des parties métalliques en eux et sont reliés au châssis portable.

Les chercheurs ont divisé leur rapport en plusieurs phases:

1. Vibrations observation et la collecte.

2. RSA touche distinctive.

3. RSA extraction de la clé.

Ils ont également mis en place une autre méthode pour flairer les clés RSA, dans lequel un smartphone simple a été employée. La partie intéressante est la possibilité d'écouter les informations à l'aide d'un microphone spécial qui était a été placé près de la ventilation de l'ordinateur portable.

Une autre méthode les chercheurs ont démontré a été branchée sur les vibrations dans un câble Ethernet relié au châssis de l'ordinateur. Il a été appelé Extrême-fin de câble attaque. Les chercheurs ont utilisé trois types de microphones, variant de 0-18kHz, 0-20kHz et 0-100kHz à écouter impulsions basse fréquence de l'ordinateur. D'autant plus, ils ont utilisé une alimentation, un préamplificateur et un dispositif d'acquisition de données (DAQ) pour numériser les données recueillies.

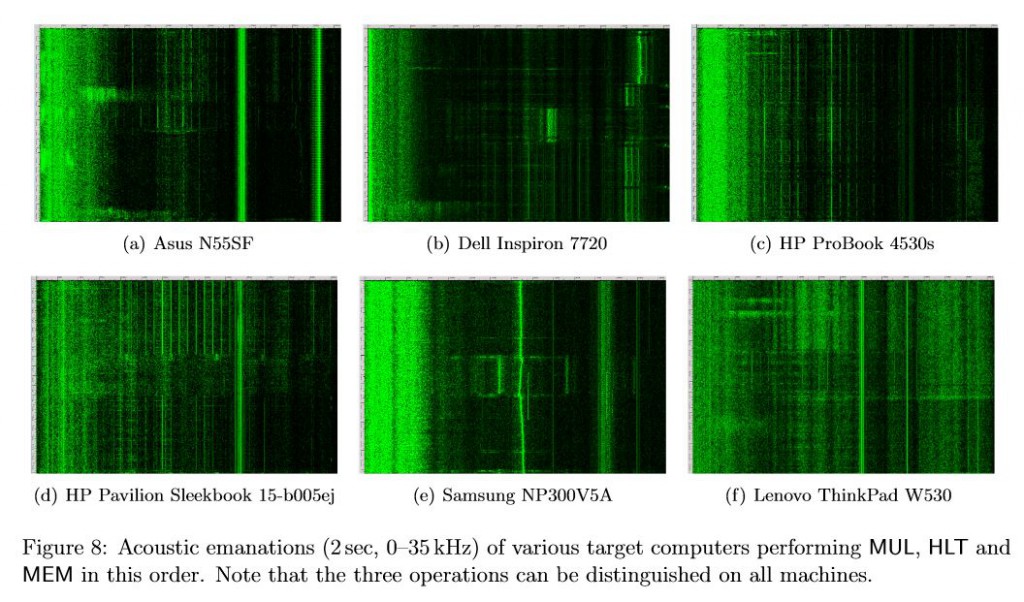

Utilisation des appareils, les chercheurs ont été en mesure de distinguer entre les différents modèles de signaux de différents modèles de PC:

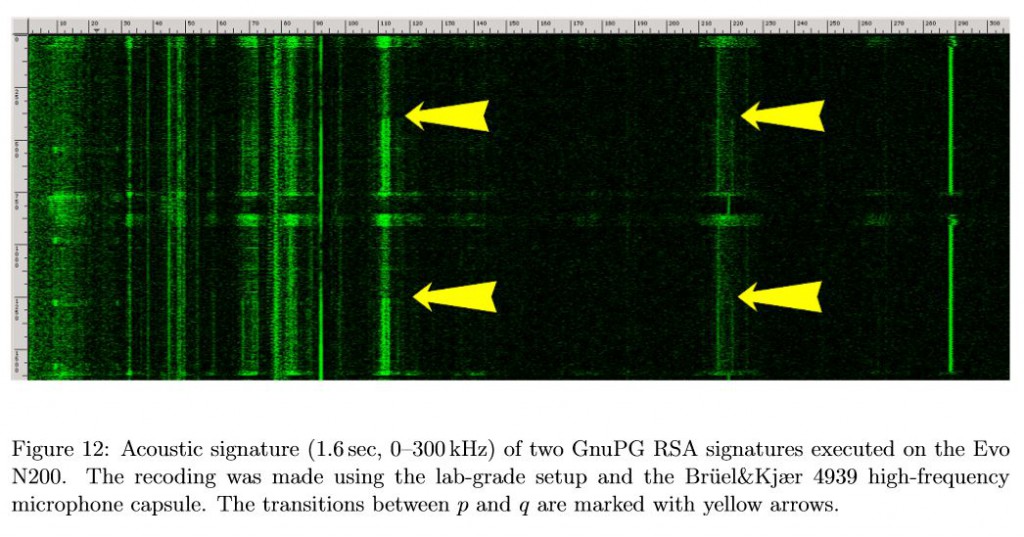

Aussi, une découverte importante est que les chercheurs ont été en mesure de trouver les clés secrètes sous la forme de lignes horizontales claires dans la signature acoustique de l'ordinateur portable. Ce fut un élément essentiel dans l'établissement des clés de décryptage.

Conclusions

Ceci est une découverte cruciale, et il ne doit pas être négligée car elle est directement liée à la sécurité en ligne. Plus que ça, au cas où vous voulez garder votre information sécurisée, il est important de garder votre PC dans un environnement sonore à l'épreuve. Aussi, pour une meilleure sécurité Ne négligez pas la bonne vieille méthode de renifler - ne permettent pas aux gens à côté de votre ordinateur lorsque vous effectuez une opération de décryptage. Une excellente façon de vous protéger est d'utiliser un son de basse fréquence qui assourdir toute proximité PC microphones.