Die Forscher von der Universität Tel Aviv und Weizmann Institute of Science, rief Daniel Genkin, Adi Shamir, Eran Tromer konnten die härteste Verschlüsselung von den meisten Ransomware Viren verwendet brechen - RSA – 4096 Bits. Die Revolutionierung Cyber-Angriff wurde in der stark vereinfachteste Art und Weise durchgeführt - durch ein Mikrofon, die sehr niedrige Frequenzen hören (unter 20 kHz). Die Forscher haben auch gezeigt, in ihrer Bericht ein Mittelwert zu ‚schnuppern‘ aus einer Entschlüsselungs, mit einem Smartphone. Dieser Angriff wirft viele Fragen auf, in Bezug auf die Zukunft der Cyber-Sicherheit und Dateischutzes.

Wie haben die das getan?

Was die Forscher taten, war ein genannt akustische cryptanalysis. Das ist ein Seitenkanal Art des Angriffs, das im Wesentlichen des Scannen der ‚Fingerabdruck‘ des Geräusches, die ein Prozessor macht. Um es einfach, lassen Sie uns sagen, dass Sie einen Fingerabdruck-Scanner verwenden, aber Sie auch Fingerabdrücke Ihrer gleichen Finger auf andere Orte verlassen. Wenn jemand Kopien verwenden die gleichen Fingerabdrücke eine einzigartige Methode und wendet sie, wird er den Fingerabdruck-Scanner hacken. Die Situation mit der akustischen cryptanalysis ist etwas das gleiche - die Forscher den ‚Fingerabdruck‘ der Schwingungen des Computers verwenden, wenn sie mit der Entschlüsselung zu tun. Sie behaupten, dass sie in der Lage waren, über VGA zu hören, USB-Anschluss, Ethernet-Anschluss und alle anderen Buchsen, die Metallteile in ihnen und sind mit dem Laptop-Chassis haben.

Die Forscher haben ihren Bericht in mehrere Phasen unterteilt:

1. Vibrations Beobachtung und Sammlung.

2. RSA-Schlüssel Scheidungs.

3. RSA-Schlüssel Extraktion.

Sie haben auch eine andere Methode erschnüffeln den RSA-Schlüssel festgelegt, in denen ein einfaches Smartphone verwendet. Der interessante Teil ist die Fähigkeit, die Informationen mit einem speziellen Mikrofon zu hören, die waren, nahe der Belüftung des Laptops platziert.

Eine andere Methode, die Forscher gezeigt, wurde tuning in die Schwingungen in ein Ethernet-Kabel an den Computer des Chassis verbunden. Es wurde Far-End-of-Kabel Angriff genannt. Die Forscher haben drei Arten von Mikrofonen, variierend von 0-18kHz, 0-20kHz und 0-100kHz niederfrequenter Impulse von dem Computer zu hören. Um so mehr,, sie haben eine Stromversorgung eingesetzt, ein Vorverstärker und ein Datenerfassungsgerät (DAQ) die gesammelten Daten zu digitalisieren.

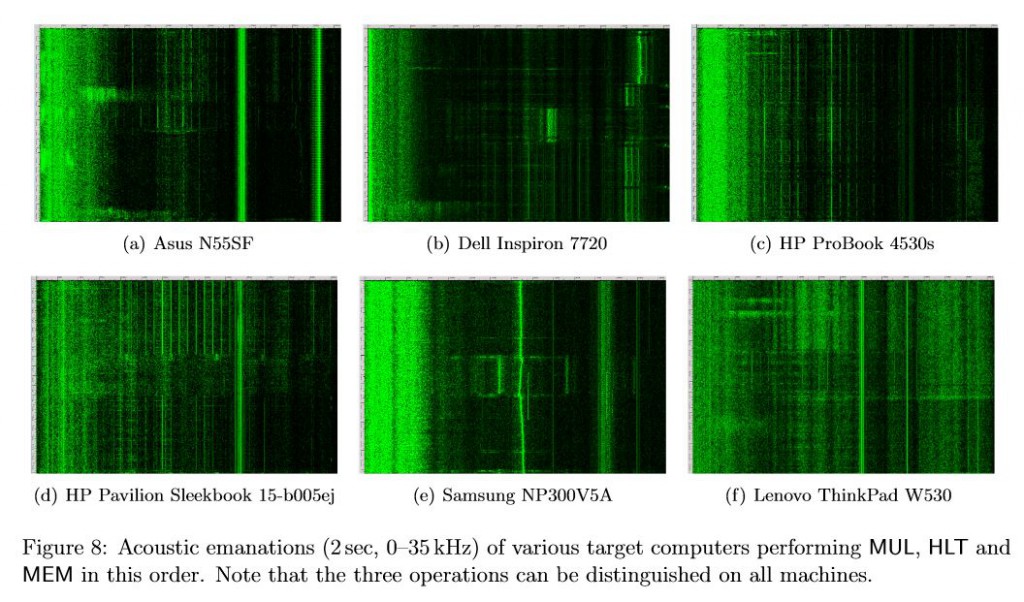

Mit den Geräten, die Forscher waren in der Lage, zwischen verschiedenen Signalmustern von verschiedenen PC-Modellen zu unterscheiden:

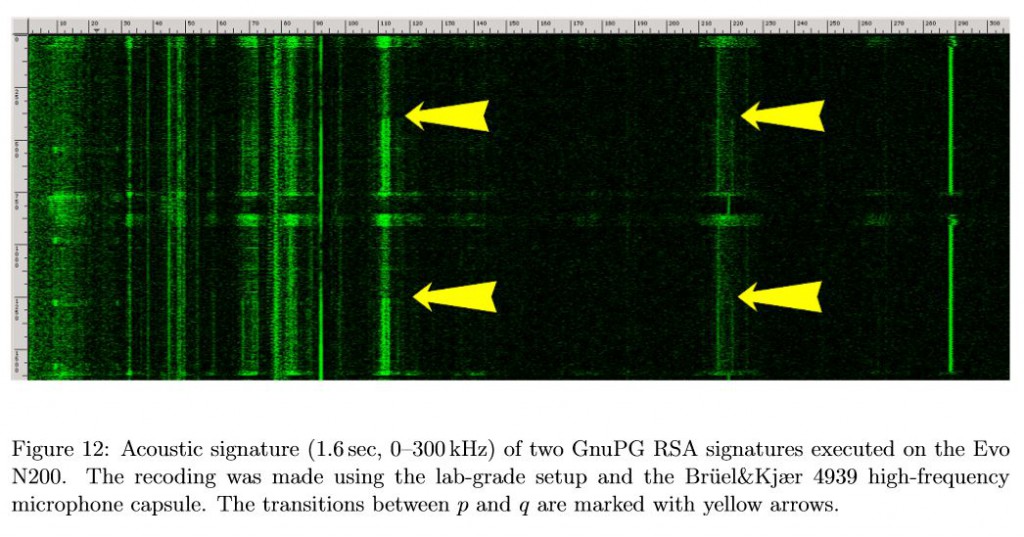

Auch, eine bedeutende Entdeckung war, dass die Forscher geheime Schlüssel in Form von hellen horizontalen Linien in der akustischen Signatur des Laptops finden konnten. Dies war ein wesentlicher Bestandteil des Entschlüsselungsschlüssels in Gründung.

Schlussfolgerungen

Dies ist eine entscheidende Entdeckung, und es ist nicht außer Acht gelassen werden, da sie direkt auf Online-Sicherheit zusammenhängt. Mehr dahinter, als dass, falls Sie Ihre Daten sicher zu halten, es ist wichtig, Ihren PC in einer schalldichten Umgebung zu halten. Auch, für beste Sicherheit nicht die gute alte Methode des Schnüffel außer Acht lassen - nicht zulassen, dass Menschen neben Ihrem Computer, während Sie einen Entschlüsselungs-Vorgang durchgeführt werden. Eine ausgezeichnete Möglichkeit, sich zu schützen, ist eine tieffrequente Schall zu verwenden, die jede der Nähe von PC-Mikrofone deafen wird.