セキュリティ研究者は、一部のSSDにいくつかの脆弱性を発見しました。これにより、攻撃者がディスク暗号化機能をバイパスしてローカルデータにアクセスする可能性があります。. それをするために, 攻撃者はユーザーのディスク暗号化パスワードを知る必要はありません.

The “自己暗号化の欺瞞” 説明

ラドバウド大学の2人の研究者, カルロマイヤーとバーナードヴァンガステル, ファームウェアをリバースエンジニアリングすることにより、いくつかのSSDのハードウェアフルディスク暗号化を分析しました. このようにして、ハードウェアの実装には「重大なセキュリティ上の弱点」. これらの弱点は多くのモデルにあり、秘密を知らなくてもデータを完全に回復できます。, 彼らの報告, タイトル ‘自己暗号化の欺瞞: ソリッドステートドライブの暗号化の弱点 (SSD)', 言う.

注意すべきこと:

BitLocker, SSDがサポートをアドバタイズする場合、MicrosoftWindowsに組み込まれている暗号化ソフトウェアはハードウェアのフルディスク暗号化のみに依存します. したがって, これらのドライブ用, BitLockerによって保護されているデータも危険にさらされています.

発見された欠陥は、ハードウェアベースの暗号化をサポートするSSDモデルにのみ影響することを強調することも重要です。, ディスク暗号化操作は、ローカルの組み込みチップを介して実行されます, メインCPUに接続されていない. これらのデバイスは、 自己暗号化ドライブ (SED). 彼らは最近かなり普及しています, 特に、ソフトウェアレベルのフルディスク暗号化が、コンピューターのRAMからの暗号化パスワードの盗難につながる攻撃に対して脆弱であることが証明された後.

脆弱性はいわゆる “ATAセキュリティ” と “TCGオパール,” ハードウェアベースの暗号化を実装するための2つの仕様.

The オパールストレージ仕様, 例えば, データストレージデバイスの機能の仕様のセットです (ディスクドライブなど) セキュリティを強化します. この仕様では、保存されたデータを暗号化して、デバイスを所有する権限のない人がデータを見ることができないようにする方法を定義しています。.

研究者によると, 分析されたSEDにより、ユーザーはデータの復号化に役立つパスワードを設定できました. でも, デバイスにはマスターパスワードのサポートも装備されていました, SEDベンダーによって設定されます. これは、SEDのマニュアルに精通している侵入者が、マスターパスワードを簡単に展開して、ユーザーの暗号化されたパスワードにアクセスできることを言及する瞬間です。, したがって、ユーザーのカスタムパスワードをバイパスします. これは、SEDのマスターパスワード機能を「最大」に設定してマスターパスワードを変更することで修正できます。.

学者の懸念によって明らかにされた別の問題 ATAおよびTCGオパールの不適切な実装 仕様. ユーザーが選択したパスワードとディスク暗号化キーが表示されます (まもなくDEK) 暗号的にリンクされていませんでした:

“このプロパティの欠如は壊滅的です. それはそう, ユーザーデータの保護は、もはや秘密に依存しなくなります. ユーザーデータを回復するために必要なすべての情報は、ドライブ自体に保存され、取得することができます.”

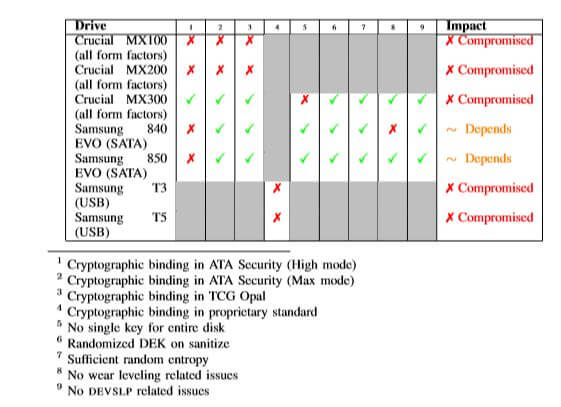

研究者が限られた数のデバイスでのみ調査結果をテストしたことを概説することも重要です:

内部と外部の両方 (ポータブルUSBベース) ハードウェアベースの暗号化をサポートするSSDがテストされました. また、さまざまなベンダーのモデルも脆弱である可能性が高いです。.

重要 (ミクロン) サムスンはすでにこれらの弱点に対処するファームウェアアップデートをリリースしています.