Os pesquisadores de segurança acabam de descobrir várias vulnerabilidades em alguns SSDs que poderia permitir que um ator ameaça para ignorar o recurso de criptografia de disco e acesso a dados locais. Fazer isso, o atacante não precisa saber a senha de criptografia de disco do usuário.

o “Auto-Encryption Deception” Explicado

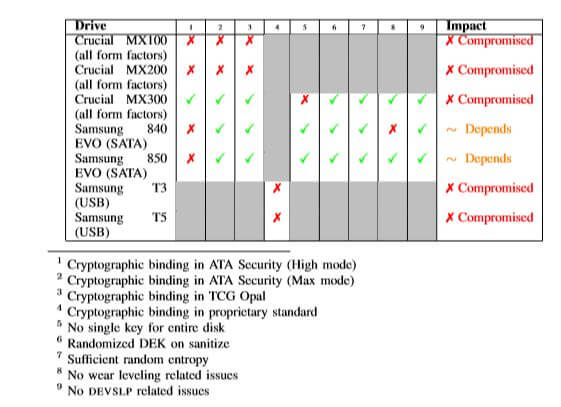

Dois pesquisadores da Universidade de Radboud, Carlo Bernard Meijer e van Gastel, Analisamos a criptografia de hardware total de disco de vários SSD por engenharia reversa sua versão de firmware. É assim que eles descobriram que as implementações de hardware têm “falhas de segurança críticas”. Essas deficiências estão localizados em muitos modelos e permitir a recuperação completa dos dados sem o conhecimento de qualquer segredo, seu relatório, intitulado ‘Auto-encriptação engano: fraquezas na criptografia de drives de estado sólido (SSDs)‘, diz.

Note-se que:

BitLocker, o software de criptografia embutida no Microsoft Windows vai depender exclusivamente da criptografia de disco completo hardware se o SSD anuncia suporte para ele. portanto, para essas unidades, dados protegidos pelo BitLocker está também comprometida.

Também é importante destacar que as falhas descobertas afetam apenas modelos SSD que a criptografia baseada em hardware suporte, onde as operações de criptografia de disco são realizadas através de um local de chip embutido, que não está ligado à CPU principal. Estes dispositivos também são conhecidos como unidades de auto-encriptação (SEDs). Eles tornaram-se bastante difundida recentemente, especialmente depois de criptografia completa de disco de nível de software foi comprovada vulnerável a ataques que levaram ao roubo da senha de criptografia da memória RAM do computador.

As vulnerabilidades afetam o chamado “segurança ATA” e “TCG Opal,” duas especificações para a implementação de criptografia baseada em hardware.

o Opal especificação armazenamento, por exemplo, é um conjunto de especificações para características dos dispositivos de armazenamento de dados (tais como unidades de disco) que melhorar a sua segurança. A especificação define uma maneira de criptografar os dados armazenados para que uma pessoa não autorizada que ganha a posse do dispositivo não pode ver os dados.

De acordo com os pesquisadores, os SEDs analisados permitiu aos usuários definir uma senha que serviu para descriptografar os dados. Contudo, os dispositivos também foram equipados com suporte para uma senha mestra, definido pelo fornecedor do SED. Este é o momento de mencionar que um intruso que está familiarizado com o cân um manual do SED implantar facilmente a senha mestra para obter acesso a senha criptografada do usuário, ignorando assim senha personalizada do usuário. Isso pode ser corrigido alterando a senha mestra, configurando Master Password capacidade da SED para “máximo”.

Outra questão descoberto pelas preocupações estudiosos as implementações impróprias do ATA e TCG Opal especificações. Parece que a senha escolhida pelo usuário e a chave de criptografia de disco (logo DEK) Não foram criptograficamente vinculado:

“Ausência dessa propriedade é catastrófica. De fato, a protecção dos dados do usuário, em seguida, não depende mais segredos. Todas as informações necessárias para recuperar os dados do usuário é armazenado na própria unidade e pode ser recuperado.”

É também crucial para contorno que os pesquisadores só testou suas descobertas em um número limitado de dispositivos:

Ambos interno e externo (portátil de USB baseada) SSDs com suporte para criptografia baseada em hardware foram testados. Também é altamente provável que os modelos de uma gama de fornecedores são vulneráveis, bem.

Crucial (mícron) e Samsung já lançou atualizações de firmware que abordam estas fraquezas.