Slackor RATは、主にセキュリティ研究者向けに開発されたツールであり、悪意のある攻撃者がSlackをサーバーバックエンドとして使用できるようにします。. 実際のシナリオでは、ハッカーが大規模な攻撃に利用することもできます. Slackを使用すると、ハッカーが非常に有能なインフラストラクチャにつながるカスタムチャネルを設定できるため、これは非常に危険です。.

セキュリティツールとして開発されたSlackorRAT, ハッカーが利用できる

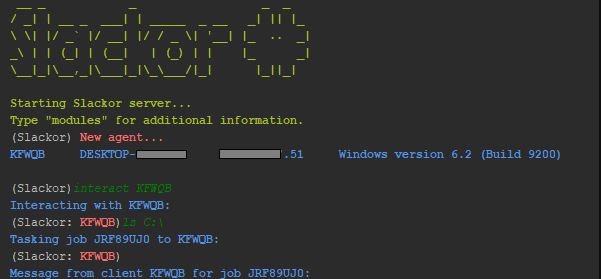

Slackor RATは、クライアントのネットワークセキュリティの分析中にテスターに侵入するために、セキュリティ研究者によって開発されています。. このツールは、Golang言語で記述されたオープンソースのダウンロードとして入手できます。. Slackorの主な利点は、 サーバーインフラストラクチャとして広く知られているアプリケーションを使用します ファイアウォールルールを積極的にバイパスします. これにより、問題なく接続を確立でき、悪意のあるコマンドは、プログラムに実装されているセキュリティ(データ保護を保証するTLSプロトコル)を利用します。. Slackが使用されている理由は、Slackが多くのエンタープライズクライアントによってコラボレーションプラットフォームとして使用されているため、企業ネットワークのセキュリティ防御全体で自動的にホワイトリストに登録されたアプリケーションになります。.

Slackを使用するもう1つの利点は、さまざまなスクリプトやプログラムに簡単に実装できる、十分に文書化されたAPIが付属していることです。. ネットワークの解決とサーバーへの接続では、メインドメインのみが表示されます. Slackor自体は、Slackをバックエンドとして使用していた以前のツールで使用されていたアイデアに基づいて開発されています。. これまでに、インフラストラクチャとしてSlackを利用した既知のインスタンスがいくつかあります。.

実世界のシナリオでのSlackorとSlack

Slackorコードは、さまざまなスクリプトやプログラムに簡単に埋め込むことができるため、あらゆる種類のスクリプトに配置できます。 ペイロードキャリア —これにはすべての一般的な形式のドキュメントを含めることができます (スプレッドシート, プレゼンテーション, データベースとテキストファイル) およびアプリケーションインストーラー. これらのファイルは、さまざまな方法を使用して拡散できます:

- ファイル共有ネットワーク —海賊版ファイルと正当なファイルの両方を拡散するために使用できます.

- フィッシングキャンペーン —犯罪者は、合法で有名な企業またはサービスを装った電子メールメッセージを送信できます。. それらのコンテンツとリンクでは、受信者は危険なファイルに導かれます.

- 悪意のあるサイト —もう1つの一般的なアプローチは、安全で便利なポータルとして表示されるページとサイトの作成です。. リンクが含まれます, SlackorRATのインストールにつながる可能性のあるスクリプトまたはその他のリソース.

- 直接攻撃 —既存の感染と直接侵入テスト攻撃は、SlackorRATの配信とインストールにつながる可能性があります.

また、Slackor RATコードは、オペレーターのコマンドに従って意図したとおりに機能しますが、それでも 制限が含まれています. アプリケーションは特定の レート制限 これは、メッセージとリクエストの応答が遅れる可能性があることを意味します. これは、Slackor RATを一度に多くのユーザーに対して使用すると、問題が発生する可能性があります。. もう一つの問題は、課せられていることです 送信できる文字数の制限 これにより、機密情報を大量に収集して1つのメッセージで送信する可能性が低くなります。. 特定のディレクトリリストはこの制限を超える可能性があります. Slackは次の目的にも使用できます データを転送する, Slackor RATの機能の完全なリストには、次のものが含まれます。:

- 他の脅威の配信と実行.

- ファイルのアップロードとダウンロード

- コマンドの実行

- ユーザー入力のキーロガー

- 情報収集

オープンソースツールとして、Slackor RATは、犯罪者が管理する正確な指示に従って変更およびモデル化できます。. この記事を書いている時点では、感染は報告されていませんが、将来のキャンペーンで使用できると想定しています。.