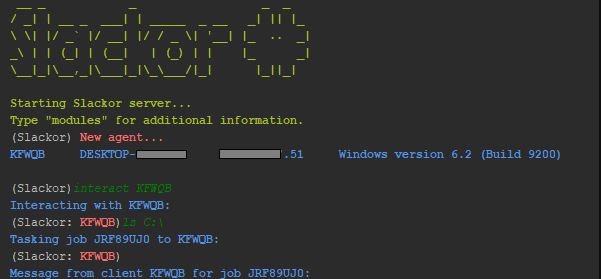

Den Slackor RAT er et værktøj udviklet primært til sikkerhedseksperter giver mulighed for ondsindede aktører til at bruge Slack som server backend. I den virkelige verden scenarier kan det også udnyttes af hackere i storstilede angreb. Dette kan være yderst farligt som Slack gør det muligt for hackere at oprette brugerdefinerede kanaler, der fører til en meget dygtig infrastruktur.

Slackor RAT Udviklet som en Security Tool, Kan udnyttes af hackere

Den Slackor RAT bliver udviklet af en sikkerhed forsker med henblik på at penetration testere under deres analyse af kundens netværkssikkerhed. Værktøjet er tilgængelig som en open source downloade som er skrevet i Golang sprog. Den største fordel ved Slackor er, at det bruger et velkendt program som server-infrastruktur som aktivt omgår firewall regler. Dette giver mulighed for tilslutningerne, der skal foretages uden nogen problemer, og de ondsindede kommandoer vil gøre brug af den sikkerhed, der er implementeret i programmet - TLS protokol, som garanterer beskyttelse af data. Grunden Slack bliver brugt, er det faktum, at det bruges som en samarbejdsplatform med mange enterprise klienter, som automatisk gør det til en hvid-listet anvendelse i hele de sikkerhedsmæssige forsvar af virksomhedens netværk.

En anden fordel ved at bruge Slack er, at det kommer med en veldokumenteret API, der er let at blive implementeret i forskellige scripts og programmer. Netværk resolutioner og tilslutninger til servere vil kun vise de vigtigste domæne. I sig selv Slackor er udviklet oven på ideen udført brugt af tidligere værktøjer, der brugte Slack som en backend. Der har været flere kendte tilfælde til denne dato, der har draget fordel af Slack som infrastruktur.

Slackor og slæk i realistiske scenarier

Som Slackor kode kan nemt indlejres i en bred vifte af scripts og programmer, det kan placeres på tværs af alle former for payload luftfartsselskaber - dette kan omfatte dokumenter af alle populære formater (regneark, præsentationer, databaser og tekstfiler) og anvendelsesområder installatører. Disse filer kan spredes ved hjælp af flere forskellige metoder:

- Fildeling netværk - De kan bruges til at sprede både pirat og legitime filer.

- Phishing-kampagner - De kriminelle kan sende e-mails, der udgør som legitime og kendte virksomheder eller tjenester. I deres indhold og links vil modtagerne blive ført til de farlige filer.

- Ondsindede steder - En anden populær metode er oprettelsen af sider og websteder, der vises som sikre og nyttige portaler. De vil indeholde links, scripts eller andre ressourcer, der kan føre til installation af Slackor RAT.

- direkte angreb - Gældende infektioner og direkte angreb penetration test kan føre til levering og installation af Slackor RAT.

Og selvom Slackor RAT kode vil fungere efter hensigten i overensstemmelse med de befalinger operatørerne det stadig indeholder begrænsninger. Ansøgningerne er udformet med en specifik hastighedsbegrænsende hvilket betyder, at meddelelser og bede om svar kan blive forsinket. Dette kan skabe problemer frem, når Slackor RAT bruges en-mase mod mange brugere på én gang. Det andet problem er, at der er en pålagt grænse for antallet af tegn, der kan sendes Dette reducerer muligheden for at høste et stort antal følsomme oplysninger og sende den i en enkelt besked. Visse directory lister kan overskride denne grænse. Slack kan også bruges til dataoverførsel, den fulde liste over funktionerne i Slackor RAT omfatter følgende:

- Levering og udførelse af andre trusler.

- Upload og download af filer

- kommandoer Udførelse

- Keylogging af brugerinput

- Information Høst

Som et open source værktøjet Slackor RAT kan modificeres og modelleret efter nøjagtig instruktioner omfattet af de kriminelle. Fra og med datoen for at skrive denne artikel er der er ikke rapporteret om infektioner, men vi antager, at det kan anvendes i fremtidige kampagner.