スペクターバリアント 4 Linuxカーネルで脆弱性が確認されており、影響を受けるすべてのマシンにとって非常に危険な脅威です。. すべてのシステム管理者は、考えられる影響を軽減するために、できるだけ早く最新の更新を適用することをお勧めします.

新しいスペクターバリアント 4 識別された, 今すぐアップデート! (CVE-2018-3639)

吹き替えられた最新のSpectreの脆弱性 変異体 4 されています 識別された セキュリティ研究者のJannHornとKenJohnsonによる. 彼らの調査結果によると、この新しい攻撃は潜在的なハッカーに標的システムへの強力な侵入を誘発させます. 2人の専門家が互いに独立して脅威を発見し、脆弱性に関する情報を公開していることに注目するのは興味深いことです。. この新しいSpectreバージョンも、という一意の識別子で追跡されます CVE-2018-3639 影響を受けるパッケージに割り当てられている. また、スペシャリストは、カーネルの更新でタイムリーに対応することにより、Linuxディストリビューションが脅威をどのように修正しているかを追跡できます。.

バグの主な理由は 厳しいと評価された マイクロプロセッサのコード自体を使用しているという事実です. 不適切な処理の結果として、Linuxカーネルのメモリ読み取り操作の投機的実行が可能になります. これは、以前のメモリアクションのアドレスが完全に完了する前に実行されます. その結果、犯罪者はマシンに関する機密情報を明らかにする可能性があります. 特別なイメージを含む実質的にすべてのLinuxカーネルが影響を受けます, いくつかの主要なディストリビューションから取られた部分的なリストは、次の例を明らかにします:

- デスクトップユーザー向けのLinuxカーネル

- アマゾンウェブサービス用のLinuxカーネル (AWS) システム

- MicrosoftAzureクラウドシステム用のLinuxカーネル

- GoogleCloudPlatform用のLinuxカーネル (GCP) システム

- クラウド環境用のLinuxカーネル

- OEMプロセッサ用のLinuxカーネル

- 仮想化サーバー用のLinuxカーネル

- SAPソリューション用のLinuxカーネル

- さまざまなサーバー用のLinuxカーネル

警告! システム管理者は、仮想化システムを更新することをお勧めします (QEMUなど) これらのサービスに対しても攻撃を実行できるため、マイクロコードパッケージも同様です。. この時点で IntelはLinuxコミュニティと協力しています できるだけ早くパッチをリリースする. その間、影響を受けるユーザーは、OEMファームウェアの更新を介して更新されたマイクロコードにアクセスできます.

関連記事: MeltdownとSpectreは、コンピューターの危険な世代を悪用します

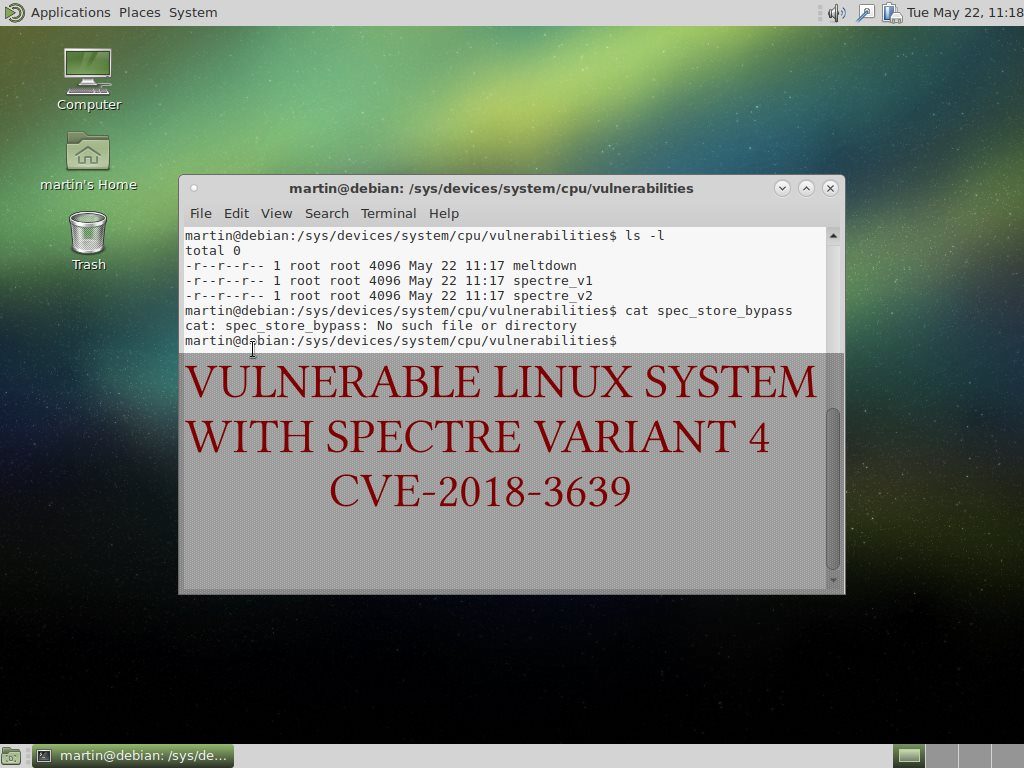

SpectreVariantから保護されているかどうかを確認する方法 4 (CVE-2018-3639)

適用時にディストリビューションとハードウェアベンダーによってリリースされた更新パッケージは、影響を受けるマシンを保護します. システム管理者は、簡単なコマンドを実行してこれを確認できます:

$ cat / sys / devices / system / cpu / vulnerabilities / spec_store_bypass

マシンの状態を通知する3つの可能な出力があります:

- 緩和: prctlおよびseccompを介して投機的ストアバイパスを無効にする —これはシステムが保護されていることを意味します.

- そのようなファイル、又はディレクトリはありません —システムはSpectreに対して脆弱です 4 変異体.

- 脆弱 —システムは更新されたマイクロコードまたは更新された仮想マシンハイパーバイザーを備えていません.

Spectre v2タイプで使用される緩和手順のいくつかは、バリアントの保護に役立つことがわかっています。 4 ある程度の機械. この問題は、 投機的ストアバイパス システム管理者は、適切な更新をまだ受け取っていない場合、特定のカーネル値を手動で設定することを試みることができます. 次の値をオンにしてカーネルを再コンパイルする必要があります 投機的ストアバイパス無効 (SSBD) の中に IA32_SPEC_CTRLモデル固有のレジスタ (MSR) x86プロセッサのセクション. ただし、これをサポートするには、Intelプロセッサ用に更新されたマイクロコードが必要です。.

Ubuntuでは、これはほとんどのアプリケーションやサービスで必要とされず、パフォーマンスに顕著な影響を与えるため、デフォルトでオフになっています。. 一定 PR_SPEC_STORE_BYPASS 文字列を使用すると、開発者はプロセスごとに軽減策を選択できます. ただし、セキュリティフィルターを使用するアプリケーション (seccomp) 自動的に暗黙的にオプトインされます. 例にはLXDコンテナが含まれます, FirefoxおよびChromiumブラウザのサンドボックスとプロセス.

システム全体のSSBD軽減は、 spec_store_bypass_disable = on ブートパラメータ.