ワイパーマルウェアについて最後に書いたのは、Shamoonがマルウェアシーンに戻った12月でした。.

シャムーン, 別名. Disstrackは、約4年前にサウジアラビア石油会社Aramcoに対する攻撃で最初に検出されました。. その意図は、何千ものコンピューターを一掃することでした.

12月中 2016, マルウェアは別のサウジアラビアの組織を標的にしていました. そして、その議題は、企業のマシンを一掃するだけでなく、AylanKurdiの死体のイメージでマスターブートレコードを上書きすることでもありました。. 攻撃は11月に行われました 17, イスラム教徒の休日. 攻撃者はおそらく、セキュリティ対策を回避するためにその日付を選択しました.

関連している: ShamoonWiperマルウェアの復活

今, StoneDrillと呼ばれる別のワイパーマルウェアが、ヨーロッパおよび中東の組織に対する悲惨なキャンペーンで発掘されました. カスペルスキーラボの研究者, でも, この作品はShamoonよりも洗練されていて破壊的だと言ってください, 2つは多くの類似点を共有していますが. StoneDrillは、対象のマシン上のすべてを破壊するように設計されています. プラス, それは検出と根絶の両方に永続的です.

研究者はShamoonを調査している間にStoneDrillを見つけます 2.0 攻撃

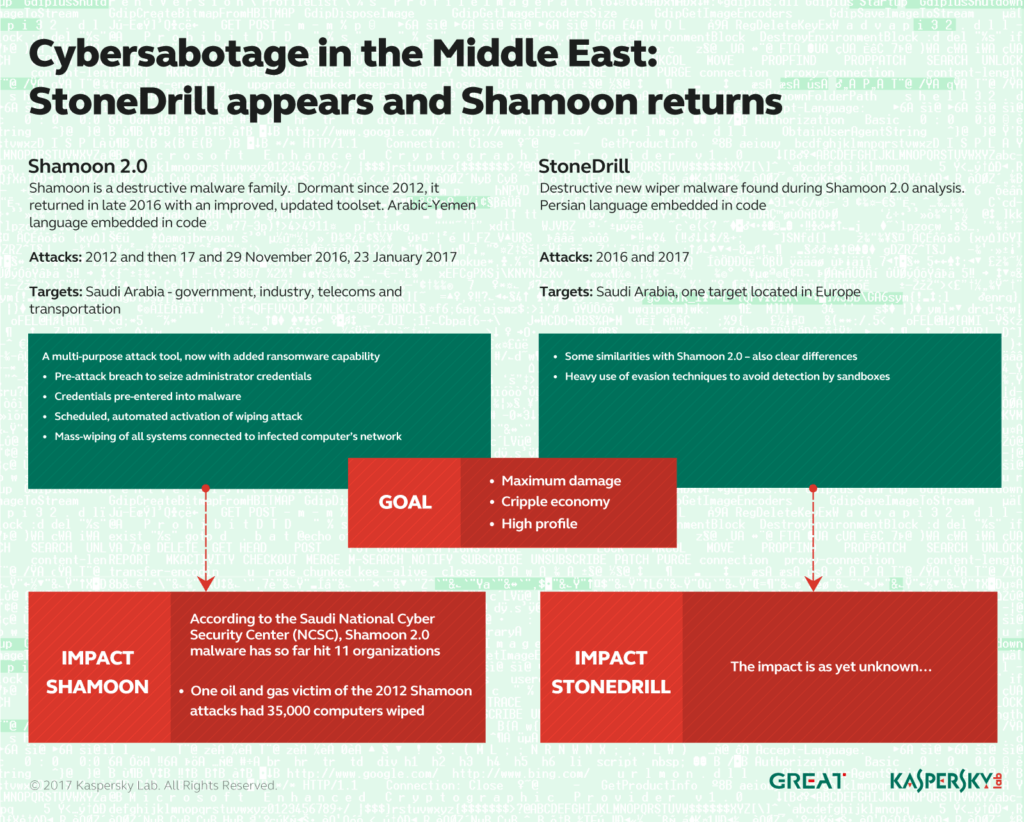

11月から 2016, Kaspersky Labは、中東の複数のターゲットに向けられたワイパー攻撃の新しい波を観察しました. 新しい攻撃で使用されたマルウェアは、サウジアラムコとラスガスを標的にした悪名高いShamoonワームの亜種でした。 2012.

シャムーン 2.0 攻撃は以前のキャンペーンと多くの類似点を共有していますが、新しいツールと手法を備えています, 研究者は説明します. 攻撃の最初の段階で, ハッカーは、標的となるネットワークの管理者資格を取得します. それで, クレデンシャルを悪用して対象の組織内に深く拡散するカスタムワイパーを構築します. 最終段階は、ワイパーがアクティブになる事前定義された日付に行われます。, 「「感染したマシンを完全に動作不能にする」. 最終段階は完全に自動化されています, コマンドアンドコントロールサーバーとの通信は必要ありません.

関連している: 組織をハッキングするのは簡単です

Shamoonを調査している間 2.0 攻撃, Kaspersky Labは、サウジアラビアの組織を標的にしていると思われる、これまで知られていなかったワイパーマルウェアも発見しました。. この新しいワイパーをStoneDrillと呼んでいます.

すでに述べたように, StoneDrillはShamoonといくつかの類似点を共有しています, しかし、検出を回避するのに優れています. 疑わしいサウジアラビアの標的に加えて, 別のStoneDrillの犠牲者がKasperskySecurityNetworkで観察されました (KSN) ヨーロッパで, 研究チームによると. 「「これにより、StoneDrillの背後にいる脅威アクターが、そのワイピング操作を中東からヨーロッパに拡大していると私たちは信じています。」, カスペルスキーチーム 結論.