De laatste keer dat we schreven over ruitenwisser malware was in december, toen Shamoon terug naar de malware scene.

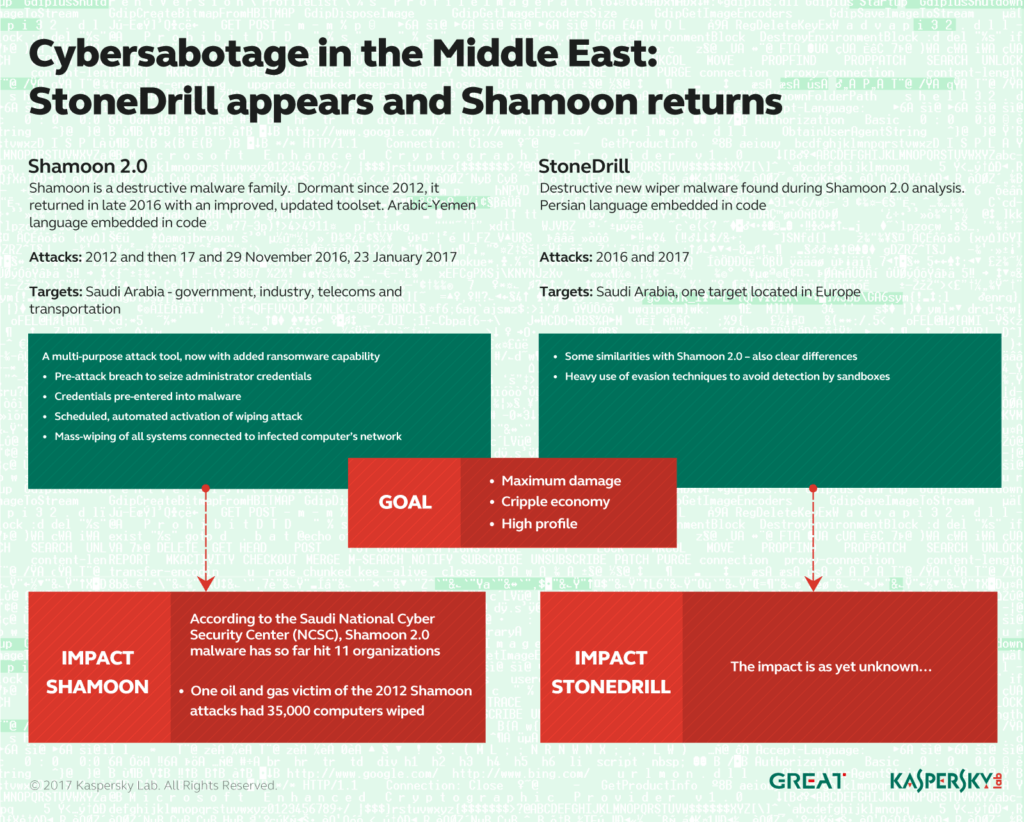

Shamoon, a.k.a. Disstrack werd aanvankelijk ontdekt ongeveer vier jaar geleden in aanvallen tegen Saudi Aramco Oil Company. Zijn bedoeling was om af te vegen duizenden computers.

In december 2016, de malware werd targeting andere Saoedi-organisatie. En de agenda was niet alleen af te vegen machines bedrijven ', maar ook het overschrijven van de Master Boot Records met het beeld van het lijk Aylan Kurdi's. De aanval vond plaats op november 17, een moslim vakantie. De aanvallers meest waarschijnlijke gekozen die datum om veiligheidsmaatregelen te omzeilen.

Verwant: De verrijzenis van Shamoon Wiper Malware

Nu, andere wisser malware genaamd StoneDrill is opgegraven in rampzalige campagnes tegen Europa en Midden-Oosten organisaties. Kaspersky Lab onderzoekers, echter, zeggen dat dit stuk is meer verfijnd en destructief dan Shamoon, hoewel de twee delen veel gelijkenissen. StoneDrill is ontworpen om alles te vernietigen op gerichte machines. Meer, het is persistent zowel opsporing en uitroeiing.

Onderzoekers zoeken StoneDrill Tijdens het onderzoek naar Shamoon 2.0 Aanvallen

Vanaf november 2016, Kaspersky Lab waargenomen een nieuwe golf van ruitenwisser aanvallen gericht op meerdere doelen in het Midden-Oosten. De malware gebruikt in de nieuwe aanvallen was een variant van de beruchte Shamoon worm die gericht Saudi Aramco en Rasgas terug in 2012.

Shamoon 2.0 aanvallen delen veel overeenkomsten met eerdere campagnes, maar ze zijn voorzien van nieuwe tools en technieken, onderzoekers verklaren. Tijdens de eerste fase van een aanval, hackers krijgen beheerdersreferenties voor de doelgerichte netwerk. Dan, ze bouwen een aangepaste wisser die de geloofsbrieven uitbuit om diep te verspreiden binnen de gerichte organisatie. De laatste fase vindt plaats op een vooraf bepaalde datum waarop de wisser activeert, "waardoor de geïnfecteerde machines volledig onbruikbaar". De laatste fase is volledig geautomatiseerd, en er is geen behoefte aan communicatie met de command and control server.

Verwant: Hoe gemakkelijk het is om een organisatie te Hack

Tijdens het onderzoek naar de Shamoon 2.0 aanvallen, Kaspersky Lab ontdekte ook een eerder onbekende wisser malware die lijkt zich te richten op organisaties in Saudi-Arabië. We noemen deze nieuwe wisser StoneDrill.

Zoals reeds gezegd, StoneDrill deelt enkele gelijkenissen met Shamoon, maar is beter te ontsnappen aan detectie. In aanvulling op verdenking Saudi doelen, andere StoneDrill slachtoffer werd waargenomen op de Kaspersky Security Network (KSN) in Europa, volgens het onderzoeksteam. "Dit maakt ons geloven dat de dreiging acteur achter StoneDrill breidt haar activiteiten af te vegen uit het Midden-Oosten naar Europa", Kaspersky team concludeert.