スパイ目的で使用される新しい高度に洗練されたAPTフレームワークが、セキュリティ研究者によって最近発見されました. 悪意のあるフレームワークは、少なくとも 5 数年ですが、それが検出されたのは初めてです. フレームワークはTajMahalと呼ばれています.

「「の秋に 2018, 中央アジアの国に属する外交組織への攻撃を検出しました. ここには話はありません (外交官とその情報システムは、さまざまな政治勢力の関心を時々引き付けます) 使用したツールではなかったか: TajMahalという名前の新しいAPTプラットフォーム,」とAPTを発見したKasperskyLabの研究者は述べています.

TajMahalAPTフレームワーク: 技術概要

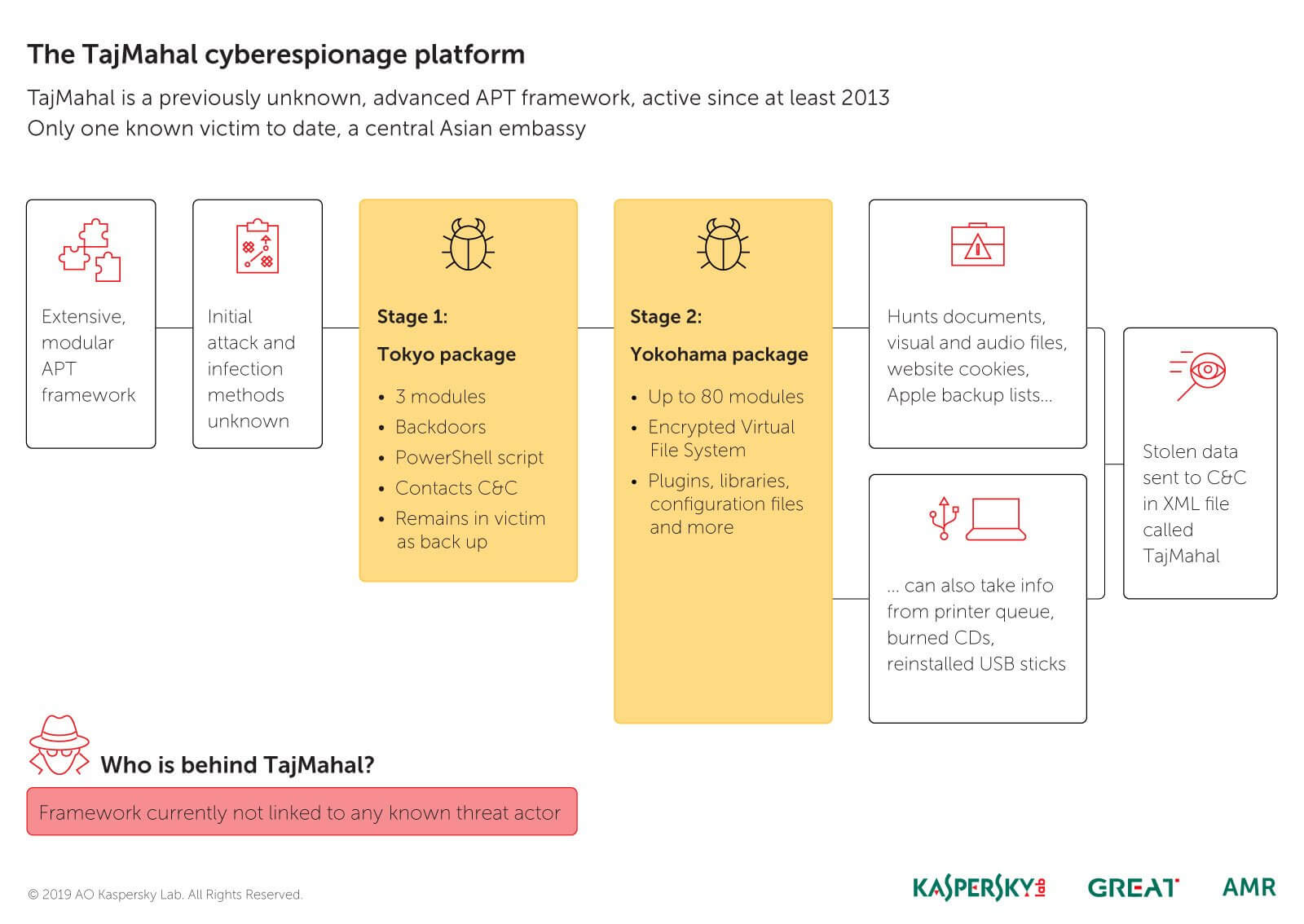

すぐに言った, タージマハルは非常に洗練されています, 膨大な数のプラグインを備えたハイテクスパイウェアフレームワーク (80 これまでに悪意のあるモジュールが見つかりました), さまざまなツールを使用してあらゆる種類の攻撃シナリオを可能にする, カスペルスキーは言った. タージマハルは過去5年間運営されているようです. 同時に非常に興味深く厄介なのは、これまでに確認された被害者は1人だけであるということです。.

TajMahal APTプラットフォームには、東京と横浜と呼ばれる2つの主要なステージが含まれており、研究者が分析したすべての感染したコンピューターで検出されました。. 東京は、第2段階のマルウェアを配信するメインのバックドアの役割を果たしているようです.

第2フェーズが開始された後も、東京はシステムに残っていることに注意してください, 追加の通信チャネルとして動作する必要がある可能性が高いため. 横浜は, それは「第2段階の武器ペイロード」は、プラグインを備えた仮想ファイルシステムを作成するように設計されています, サードパーティのライブラリ, および構成ファイル. 次のことが可能です

– クッキーを盗む;

– 印刷キューからのドキュメントの傍受;

– 被害者に関するデータの収集 (iOSデバイスのバックアップコピーのリストを含む);

– VoIP通話のスクリーンショットの記録と撮影;

– 被害者が作成した光ディスク画像を盗む;

– インデックスファイル, 外付けドライブのものを含む, ドライブが再度検出されたときに特定のファイルを盗む可能性があります.

研究者がタージマハルの作戦をどのように描いているかは次のとおりです:

タージマハルの技術的な複雑さは、それを発見に非常に懸念させます, で強調された研究者 彼らの報告.