Un nuevo marco APT altamente sofisticado se utiliza para fines de espionaje ha sido recientemente descubierta por los investigadores de seguridad. El marco malicioso ha estado en funcionamiento durante al menos 5 años, pero es la primera vez que se ha detectado. El marco ha sido apodado TajMahal.

"En el otoño de 2018, detectamos un ataque a una organización diplomática pertenecer a un país de Asia Central. No habría ninguna historia aquí (diplomáticos y sus sistemas de información de atraer el interés de las diversas fuerzas políticas de vez en cuando) si no fuera por la herramienta empleada: una nueva plataforma de APT con el nombre de TajMahal,”Dijeron los investigadores de Kaspersky Lab que descubrieron la APT.

TajMahal Marco APT: Resumen técnico

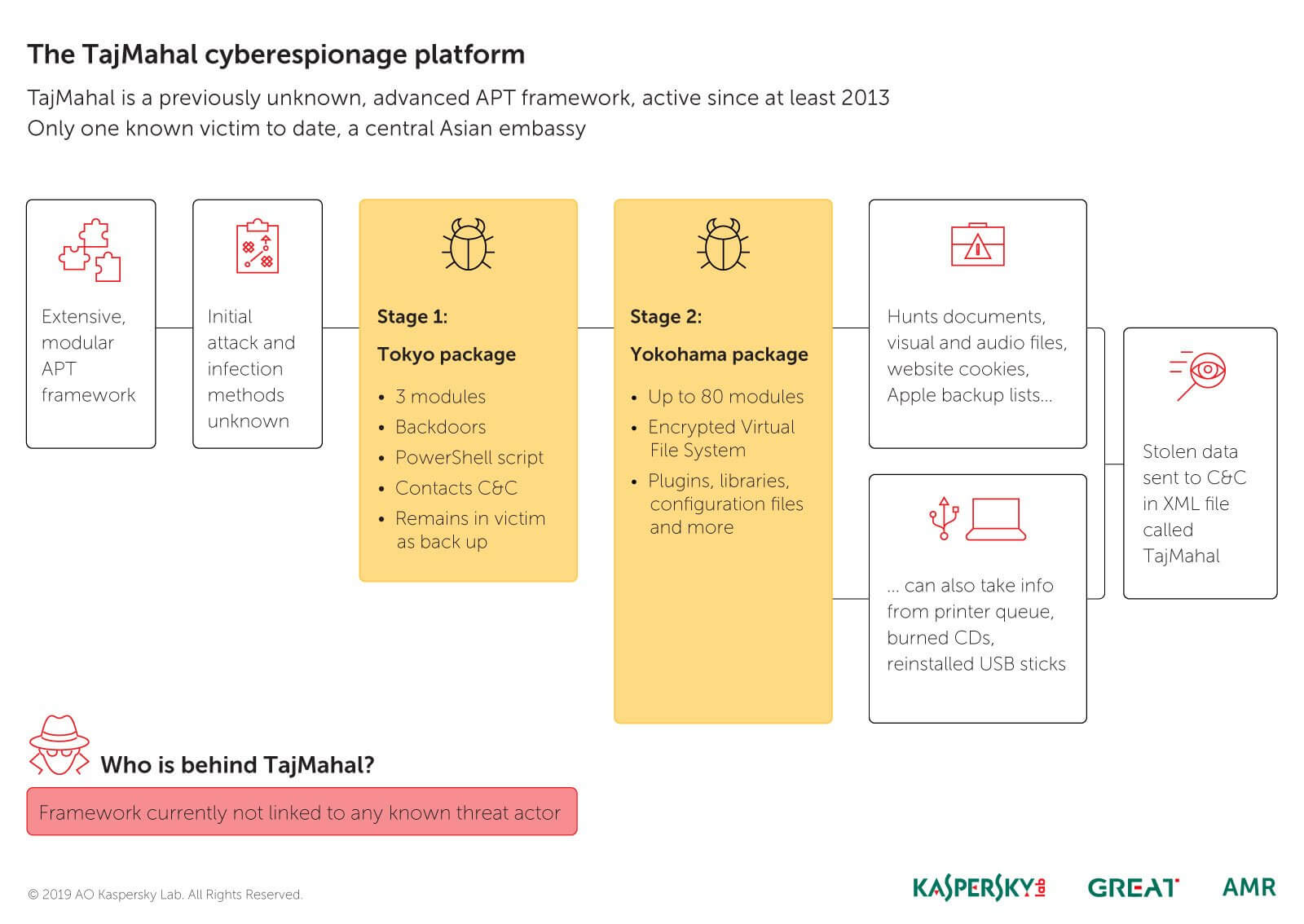

Poco dicho, TajMahal es un muy sofisticado, marco de software espía de alta tecnología que cuenta con un gran número de plugins (80 módulos maliciosos se han encontrado hasta ahora), lo que permite todo tipo de escenarios de ataque utilizando diversas herramientas, Kaspersky dijo. Parece que TajMahal ha estado en funcionamiento durante los últimos cinco años. Lo que es muy interesante y problemático en el mismo tiempo es que sólo una víctima ha sido confirmado hasta la fecha.

TajMahal plataforma de APT contiene dos etapas principales dobladas de Tokio y Yokohama que fueron detectados en todos los ordenadores infectados que los investigadores analizaron. Tokio parece jugar el papel de la puerta trasera principal que suministra el software malicioso de la segunda etapa.

Tenga en cuenta que Tokio permanece en el sistema incluso después de la segunda fase comienza, como lo más probable es necesario para operar como un canal de comunicación adicional. En cuanto a Yokohama, es "la carga útil arma de la segunda etapa”Que está diseñado para crear un sistema de archivos virtual completa con plugins, bibliotecas de terceros, y archivos de configuración. Es capaz de la siguiente

– robar las cookies;

– La interceptación de documentos de la cola de impresión;

– La recopilación de datos acerca de la víctima (incluyendo una lista de copias de seguridad de su dispositivo iOS);

– Grabación y realizar capturas de pantalla de las llamadas VoIP;

– Robo de imágenes de disco ópticas hechas por la víctima;

– archivos de indexación, incluidas las relativas a las unidades externas, y, potencialmente, robar archivos específicos cuando la unidad se detecta de nuevo.

Así es como los investigadores describen el funcionamiento de TajMahal:

La complejidad técnica de TajMahal hace que sea un descubrimiento muy preocupante, los investigadores resaltan en su informe.