Ein neuer hochentwickelte APT Rahmen für Spionage Zweck verwendet wurde vor kurzem von Sicherheitsexperten entdeckt. Der bösartige Rahmen für mindestens in Betrieb 5 Jahre, aber es ist das erste Mal erkannt worden ist. Der Rahmen wurde genannt TajMahal.

"Im Herbst 2018, wir entdeckt einen Angriff auf eine diplomatische Organisation zu einem zentralasiatischen Land gehören,. Es gäbe keine Geschichte hier (Diplomaten und ihre Informationssysteme ziehen das Interesse der verschiedenen politischen Kräfte hin und wieder) wurden sie verwendet nicht für das Werkzeug: eine neue APT-Plattform mit dem Namen TajMahal,“, Sagte Kaspersky Lab Forscher, die die APT entdeckt.

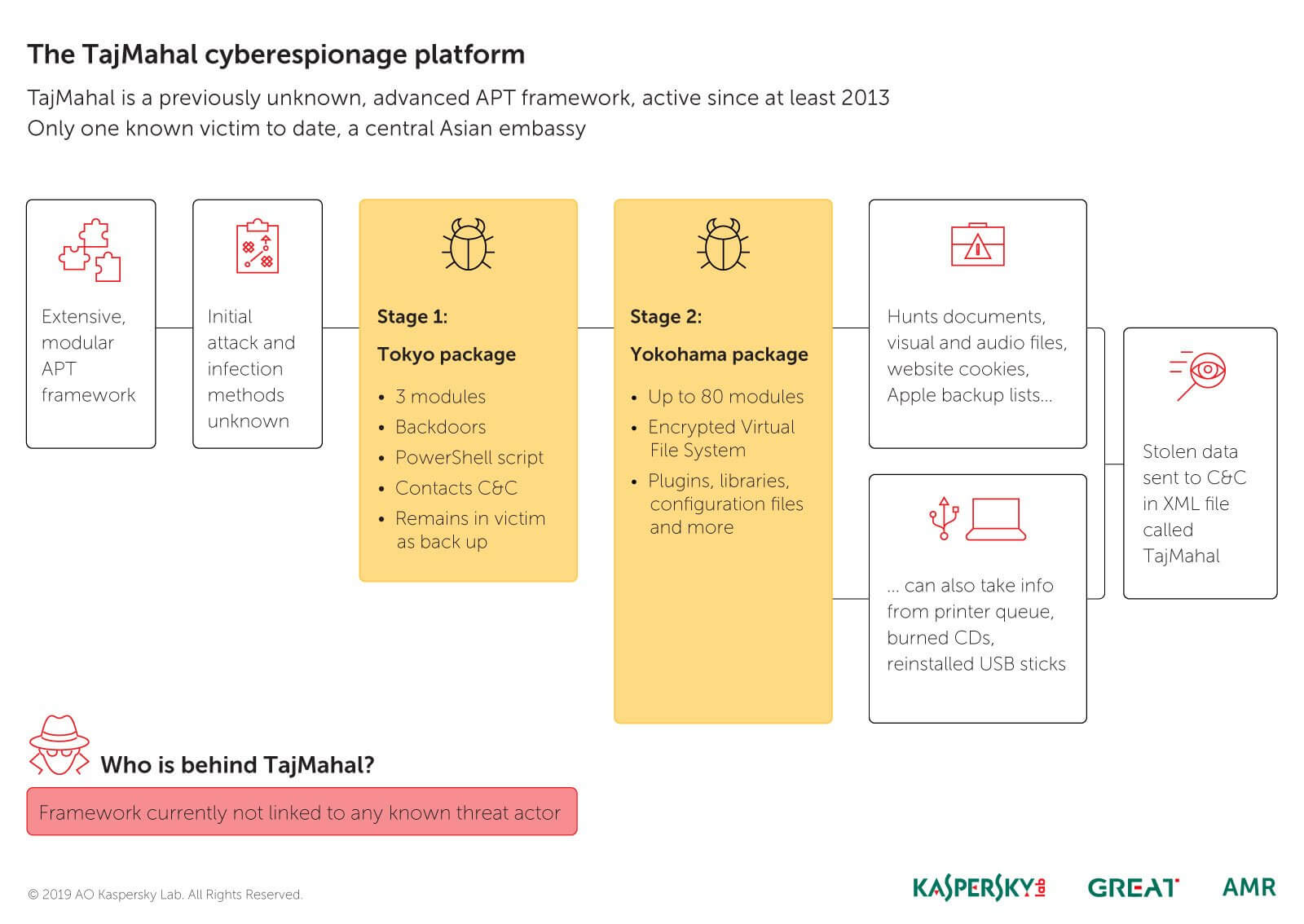

TajMahal APT Rahmen: technischer Überblick

Kurz gesagt, TajMahal ist ein hochentwickeltes, High-Tech-Spyware-Framework, das eine große Anzahl von Plugins bietet (80 Schadmodule wurden bisher gefunden), so dass für alle Arten von Angriffsszenarien mit verschiedenen Werkzeugen, Kaspersky sagte. Es scheint, dass TajMahal hat in den letzten fünf Jahren in Betrieb. Was ist sehr interessant und schwierig in der gleichen Zeit ist, dass nur ein Opfer bisher bestätigt wurde.

TajMahal APT Plattform enthält zwei Hauptphasen Tokyo und Yokohama genannt, die auf allen infizierten Computer gefunden wurden, dass die Forscher analysierten. Tokyo scheint die Rolle des Haupt-Backdoor zu spielen, die die zweite Stufe liefert Malware.

Beachten Sie, dass Tokio im System bleibt auch nach der zweiten Phase beginnt, wie es am wahrscheinlichsten als zusätzlichen Kommunikationskanal für den Betrieb benötigt,. Wie für Yokohama, es ist "Die Waffe Nutzlast der zweiten Stufe“, Die ausgelegt ist, ein virtuelles Dateisystem mit Plug-in erstellen, Bibliotheken von Drittanbietern, und Konfigurationsdateien. Es ist in der Lage die folgenden

– Stealing Cookies;

– Intercepting Dokumente aus der Druckwarteschlange;

– Das Sammeln von Daten über das Opfer (einschließlich einer Liste der Sicherungskopien ihrer iOS-Gerät);

– Aufnahme und Screenshots von VoIP-Anrufe nehmen;

– Diebstahl optischen Disk-Images durch das Opfer gemacht;

– Indizierung von Dateien, die auf externe Laufwerke einschließlich, und möglicherweise stehlen bestimmte Dateien, wenn das Laufwerk wieder erkannt wird.

Hier ist, wie die Forscher TajMahal Operation darstellen:

Die technische Komplexität TajMahal macht es zu einer sehr über Entdeckung, die Forscher hervorgehoben ihr Bericht.