URLhausは、スイスの有名なabuse.ch非営利団体によって立ち上げられたサイバーセキュリティプロジェクトです。. プロジェクトは悪意のあるURLの共有に焦点を当てています, そしてそれはちょうどほぼ倒すことに成功しました 100,000 マルウェアの配布に悪用されたWebサイト.

削除操作には、インフラストラクチャが使用されたホスティング会社の協力が必要です. でも, ほとんどの企業はそのようなレポートに応答するのに時間がかかる傾向があるため、これは簡単な作業ではありません.

URLhausとその削除操作の詳細

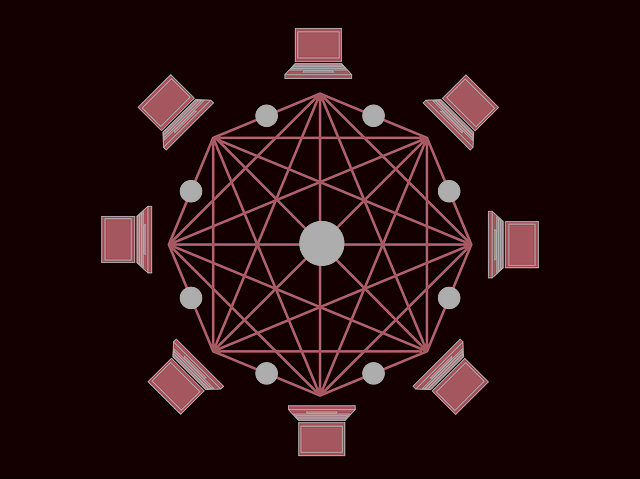

URLhausは昨年3月末にローンチしました, マルウェアの配布に使用されるURLを収集して共有するというアイデア. The 100,000 マルウェア配布サイトは 10 月. それは取った 265 世界中のセキュリティ研究者がおおよその情報を特定して提出します 300 毎日のマルウェアサイト.

彼ら自身によると 報告 問題について, プロジェクトはなんとか「多くのホスティングプロバイダーの注目を集める, ネットワークでホストされている侵害されたWebサイトを特定して修正するのに役立ちます」. 大規模なホスティングプロバイダーには数万の顧客がいます, マルウェアを配布するためにサイバー犯罪者に悪用されているネットワーク内のハイジャックされたWebサイトのかなりの量, 研究者は言った.

中国のホスティングプロバイダーが応答に最も時間がかかったことは注目に値します. “中国の上位3つのマルウェアホスティングネットワークの平均的な不正使用デスクの反応時間は1か月以上です,” レポートによると. すなわち, ChinaNet, ChinaUnicomとAlibabaは、侵害されたWebサイトを1か月以上実行したままにしました. 左に応答する過失 500 アクティブで実行中のマルウェアURL, したがって、マルウェアが拡散します.

最も適切な応答はUnifiedLayerからのものでした, 米国のホスティングプロバイダー.

ほとんどのマルウェアサイトはEmotetに関連しています

URLhausがカウントするアクティブなマルウェア配布サイトの平均数は 4,000 と 5,000 日常的に.

Emotetは、ほぼ毎日ユーザーの受信トレイに届くスパムを介して伝播されます, 研究者は指摘した.

悪意のあるスパムキャンペーンには通常、マクロを含む不正なオフィス文書が含まれています, これを開いて有効にすると、侵害されたWebサイトからEmotetが自動的にダウンロードされて実行されます. これらのキャンペーンがスパムフィルターをバイパスする方法があります, 電子メールメッセージに添付するのではなく、悪意のあるドキュメントをホストしている侵害されたWebサイトにリダイレクトすることです。.

虐待デスクの対応時間に関しては、まだ長い道のりがあります。, 研究者は結論として言った, ホスティングプロバイダーが応答率を改善し、マルウェアの配布問題を真剣に受け止めることを期待しています.