URLhaus è un progetto sicurezza informatica lanciata dalla ben nota organizzazione abuse.ch senza scopo di lucro in Svizzera. Il progetto è incentrato sulla condivisione URL malevoli, ed è solo riuscito a prendere giù quasi 100,000 siti web sfruttati per la distribuzione di malware.

L'operazione di take-down richiede la collaborazione di società di hosting la cui infrastruttura è stata utilizzata. Tuttavia, questo non è un compito facile, poiché la maggior parte delle aziende tendono a prendere il tempo per rispondere a tali relazioni.

Di più su URLhaus e la sua adozione Giù Funzionamento

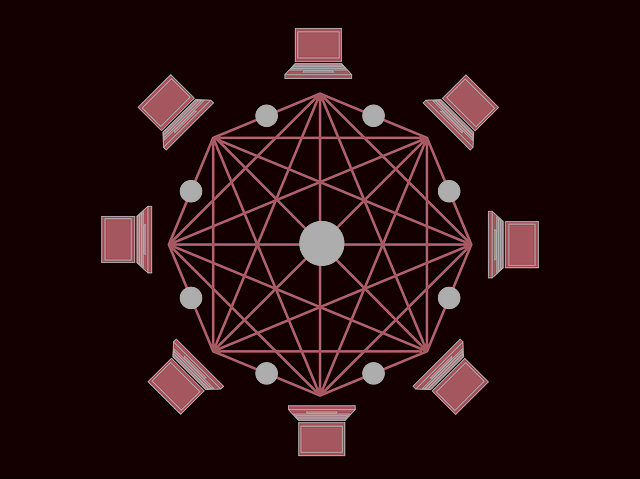

URLhaus è stato lanciato alla fine di marzo dello scorso anno, con l'idea di raccogliere e condividere URL utilizzati per la distribuzione di malware. Il 100,000 siti di distribuzione di malware sono stati presi verso il basso all'interno 10 mesi. Ci è voluto 265 ricercatori di sicurezza di tutto il mondo per identificare e presentare circa 300 siti di malware su base giornaliera.

Secondo la loro propria rapporto sulla questione, il progetto è riuscito a “ottenere l'attenzione di molti fornitori di hosting, aiutandoli a identificare e ri-mediate compromessi siti web ospitati nella loro rete". I grandi fornitori di hosting hanno decine di migliaia di clienti, una quantità significativa di cui dirottato siti web nella loro rete che sono sempre maltrattati dai criminali informatici per distribuire malware, i ricercatori hanno detto.

È interessante notare che i fornitori di hosting cinesi hanno più tempo per rispondere. “Le tre principali reti di hosting di malware cinese hanno un tempo medio di reazione abusi scrivania di più di un mese,” il rapporto dice. Più specificamente, ChinaNet, China Unicom e Alibaba hanno lasciato i compromessi siti web in esecuzione per più di un mese. La negligenza di rispondere a sinistra 500 URL malware attivo e in esecuzione, quindi diffusione di malware.

La risposta più adeguata è venuto dal Layer unificata, un provider di hosting negli Stati Uniti.

La maggior parte dei siti di malware sono relative a Emotet

Il numero medio di siti di distribuzione di malware attivi che URLhaus conta è tra 4,000 e 5,000 su base giornaliera.

Emotet ottiene propagato attraverso spam che colpisce gli utenti inbox quasi ogni giorno, i ricercatori hanno notato.

campagne di spam maligno di solito contengono un documento ufficio canaglia con le macro, che dopo l'apertura e consentendo automaticamente scarica ed esegue Emotet dal sito compromesso. C'è un modo per queste campagne di bypassare i filtri antispam, ed è di reindirizzare verso un sito web compromesso che ospita il documento dannoso invece di allegarlo al messaggio e-mail.

C'è ancora molta strada da fare per quanto riguarda il tempo di risposta di abuse desk, i ricercatori hanno detto in conclusione, sperando che i fornitori di hosting migliorare i loro tassi di risposta e prendere la distribuzione di malware questione sul serio.